Pada artikel ini kita akan berbicara tentang fitur kerja dan pengaturan Rbl filter di Exchange 2013/2016. Mari kita mengingat secara singkat apa itu RBL.. Rbl (Realtime Blackhole List) adalah layanan yang menyimpan database yang berisi daftar alamat IP dari server surat yang terlihat dalam pengiriman spam. Paling sering, RBL diakses menggunakan protokol DNS, sehingga layanan ini juga disebut DNSBL (Daftar Blok DNS).

Setelah menerima surat dari pengirim yang tidak dikenal, server mail dapat secara otomatis memeriksa daftar tersebut dan memblokir email dari alamat IP yang tercantum dalam database layanan RBL. Jika alamat pengirim cocok dengan nilai di salah satu daftar RBL, server Exchnage Anda akan menampilkan pesan kesalahan SMTP sebagai respons terhadap perintah RCPT TO 550 5.x.x, dan pengirim akan menerima chipper yang sesuai.

Pemfilteran koneksi berdasarkan daftar alamat IP di Exchange 2016 dan 2013 dikelola oleh agen Pemfilteran Koneksi. Agen Koneksi Penyaringan termasuk:

- IP Blokir Daftar - daftar hitam alamat IP dari mana surat tidak diterima (pengirim dilarang);

- IP Izinkan Daftar - daftar putih alamat IP (pengirim yang diizinkan);

- Penyedia RBL - daftar penyedia RBL.

Dua daftar pertama bersifat statis dan dikelola secara manual oleh administrator Exchange. Daftar penyedia RBL menunjukkan daftar sumber data RBL pihak ketiga yang harus dikonsultasikan setelah menerima surat.

Di Exchange 2007/2010, pemfilteran antispam diaktifkan menggunakan skrip instal-Antispamagents.ps1, kedua agen pemfilteran (Pemfilteran Koneksi dan Pemfilteran Konten) dipasang pada server yang sama dengan peran Hub Transport. Di Exchange 2013, peran transportasi dibagi menjadi 2 komponen: Front End Transport dan Back End Transport, dan fungsi penyaringan spam dibagi menjadi 2 bagian. Pemfilteran Koneksi dilakukan pada server Front End, dan pemfilteran konten dilakukan di Back End (termasuk filter IMF - Exchange Intelligent Message Filter dan agen pendeteksi virus - Agen Malware).

Di Exchange 2013, jika peran CAS dan kotak pesan diinstal di server yang sama, skrip Install-AntispamAgents.ps1 hanya menginstal agen penyaringan konten. Ini berarti bahwa fungsi penyaringan RBL tidak akan tersedia..

Untuk menginstal agen Penyaringan Sambungan, Anda harus menggunakan cmdlet Instal-Agen transportasi:

Instal-TransportAgent -Nama "Connection Filtering Agent" -TransportService FrontEnd -TransportAgentFactory "Microsoft.Exchange.Transport.Agent.ConnectionFiltering.ConnectionFilteringAgentFactory" -AssemblyPath "C: \ Program Files \ Microsoft \ Exchange Server \ agen \ Hygiene \ Transport Microsoft.Exchange.Transport.Agent.Hygiene.dll "

Karena di Exchange 2016, semua peran (kecuali Edge Transport) digabungkan, jadi jika Anda tidak memiliki server khusus dengan peran Edge Transport, Anda harus menginstal agen antispam menggunakan skrip install-AntispamAgents.ps1 di semua server. Kemudian, layanan Exchange Transport harus menentukan alamat server SMTP internal yang harus diabaikan ketika memeriksa spam:

Set-TransportConfig -InternalSMTPServers @ Add = "192.168.100.25", "192.168.0.25"

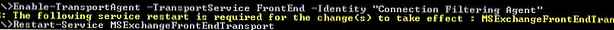

Setelah menginstal agen, Anda harus mengaktifkannya dan memulai kembali layanan Front End Transport:

Aktifkan-TransportAgent -TransportService FrontEnd -Identity "Connection Filtering Agent"

Mulai kembali Layanan MSExchangeFrontEndTransport

Anda dapat memverifikasi bahwa agen penyaringan koneksi diinstal dan berfungsi sebagai berikut:

Dapatkan-TransportAgent -TransportService FrontEnd

Selanjutnya, Anda perlu menentukan daftar penyedia RBL yang digunakan.

Catatan. Penyedia RBL paling populer saat ini adalah Spamhaus dan SpamCop..Add-IPBlockListProvider -Name zen.spamhaus.org -LookupDomain zen.spamhaus.org -AnyMatch $ true -Enabled $ True

Untuk mengubah teks chipper yang dikembalikan ke pengirim, kami menggunakan perintah berikut:Set-IPBlockListProvider zen.spamhaus.org -RejectionResponse "Alamat IP Anda terdaftar oleh Spamhaus Zen. Anda dapat menghapusnya di halaman http://www.spamhaus.org/lookup/"

Anda dapat menambahkan beberapa penyedia RBL sekaligus, setelah sebelumnya membiasakan diri dengan fitur mereka dan kebijakan penggunaan komersial.

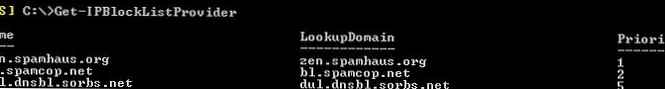

Daftar RBL yang digunakan dapat disimpulkan sebagai berikut:

Dapatkan-IPBlockListProvider

Anda dapat memeriksa keberadaan alamat IP tertentu dalam daftar RBL sebagai berikut:

Test-IPBlockListProvider -Identity zen.spamhaus.org -IPAddress x.x.x.x

Log agen Filter Sambungan disimpan ke direktori secara default

C: \ Program Files \ Microsoft \ Exchange Server \ V15 \ TransportRoles \ Logs \ FrontEnd \ AgentLog.

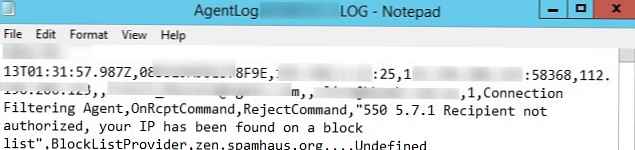

Anda dapat memperoleh informasi tentang penyedia RBL mana yang menolak surat itu dengan mencari file * .log di direktori ini. Untuk menemukan file log dengan alamat email yang ditentukan, buka cmd dan jalankan perintah:

cd "C: \ Program Files \ Microsoft \ Exchange Server \ V15 \ TransportRoles \ Logs \ FrontEnd \ AgentLog"

temukan / c "[email protected]" * .log | cari ":" | find / v ": 0"

Kemudian buka file log yang ditemukan di editor teks apa pun dan dengan mencari email yang ditolak Anda dapat menentukan penyedia RBL yang memblokir pesan dan waktu pemblokiran..

Contoh ini menunjukkan bahwa surat itu ditolak oleh penyedia zen.spamhaus.org.

spam @ mail.ru ,, pengguna @ winitpro.ru, 1, Connection Filtering Agent, OnRcptCommand, RejectCommand, ”550 5.7.1 Penerima tidak diotorisasi, IP Anda telah ditemukan di daftar blokir”, BlockLictProvider, zen.spamhaus.org,,,

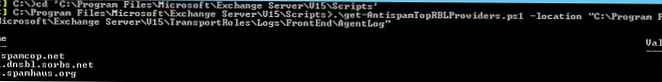

Setelah akumulasi informasi utama (biasanya diperlukan dalam dua hingga tiga hari, tergantung pada volume lalu lintas surat), Anda bisa mendapatkan statistik hasil penyaringan spam RBL menggunakan skrip Get-AntispamTopRBLProviders.ps1.

.\ get-AntispamTopRBLProviders.ps1 -lokasi "C: \ Program Files \ Microsoft \ Exchange Server \ V15 \ TransportRoles \ Logs \ FrontEnd \ AgentLog"

Pertama kali Anda mulai menggunakan pemfilteran RBL, Anda perlu mempelajari log pemfilteran dengan positif palsu agar tidak memblokir email dari mitra Anda. Anda dapat menambahkan alamat email atau nama domain tepercaya ini ke daftar putih Exchange:

Set-ContentFilterConfig -BypassedSenderDomains partner1.ru, partner2.com, partner3.net

Atau tambahkan alamat IP dari server SMTP tertentu ke yang tepercaya:

IPAllowListEntry -IPAddress x.x.x.x

Selain itu, untuk mendapatkan statistik tentang pemfilteran pesan menggunakan filter Connection Filtering Agent, Anda dapat menggunakan skrip PowerShell yang telah ditentukan berikut ini:

- get-AntispamFilteringReport.ps1

- get-AntispamSCLHistogram.ps1

- get-AntispamTopBlockedSenderDomains.ps1

- get-AntispamTopBlockedSenderIPs.ps1

- get-AntispamTopBlockedSenders.ps1

- get-AntispamTopRBLProviders.ps1

- get-AntispamTopRecipients.ps1

Untuk menonaktifkan pemfilteran masuk, Anda harus menonaktifkan Connection Filtering Agent:

Nonaktifkan-TransportAgent -TransportService FrontEnd -Identity “Connection Filtering Agent”

Daftar RBL adalah cara yang cukup efektif untuk memerangi spam, tetapi dalam kebanyakan kasus, untuk perlindungan anti-spam penuh, Anda perlu menggunakannya bersama-sama dengan metode lain untuk memerangi spam. Selain RBL, Anda bisa secara manual memblokir alamat atau domain pengirim tertentu di Exchange.