Insinyur Google merilis informasi kerentanan kritis pada bulan Oktober SSL versi 3.0, menerima nama yang lucu POODLE (Padding Oracle On Downgraded Legacy Enkripsi atau Poodle 🙂). Kerentanan memungkinkan penyerang untuk mendapatkan akses ke informasi yang dienkripsi dengan SSLv3 menggunakan orang dalam serangan tengah. Kerentanan dipengaruhi oleh server dan klien yang dapat terhubung melalui SSLv3.

Secara umum, situasinya tidak mengejutkan, karena protokolnya SSL 3.0, pertama kali diperkenalkan kembali pada tahun 1996, sudah berusia 18 tahun dan secara moral usang. Dalam sebagian besar tugas praktis, sudah digantikan oleh protokol kriptografi TLS (versi 1.0, 1.1 dan 1.2).

Untuk melindungi dari kerentanan, POODLE sangat direkomendasikan. nonaktifkan dukungan SSLv3 di sisi klien dan di sisi server terus hanya menggunakan TLS. Untuk pengguna perangkat lunak yang kedaluwarsa (misalnya, menggunakan IIS 6 pada Windows XP), ini berarti bahwa mereka tidak lagi dapat melihat halaman HTTPS dan menggunakan layanan SSL lainnya. Jika dukungan SSLv3 tidak sepenuhnya dinonaktifkan, dan secara default diusulkan untuk menggunakan enkripsi yang lebih kuat, kerentanan POODLE akan tetap terjadi. Ini karena kekhasan memilih dan menegosiasikan protokol enkripsi antara klien dan server, karena jika ada kerusakan dalam menggunakan TLS, secara otomatis beralih ke SSL.

Kami merekomendasikan memeriksa semua layanan Anda yang dapat menggunakan SSL / TLS dalam bentuk apa pun dan menonaktifkan dukungan SSLv3. Anda dapat memeriksa kerentanan server web Anda menggunakan tes online, misalnya, di sini: http://poodlebleed.com/.

Konten:

- Nonaktifkan SSLv3 di Windows di tingkat sistem

- Nonaktifkan SSLv2 (Windows 2008 / Server dan di bawah)

- Aktifkan TLS 1.1 dan TLS 1.2 di Windows Server 2008 R2 dan yang lebih baru

- Utilitas Manajemen Protokol Kriptografi Sistem di Windows Server

Nonaktifkan SSLv3 di Windows di tingkat sistem

Pada Windows, dukungan protokol SSL / TLS dikelola melalui registri.

Kiat. Sebelum melakukan perubahan ini, kami menyarankan Anda membuat cadangan dari cabang yang ditentukan menggunakan fungsi editor registri Ekspor.Dalam contoh ini, kami akan menunjukkan cara menonaktifkan SSLv3 sepenuhnya di Windows Server 2012 R2 di tingkat sistem (baik di tingkat klien dan server):

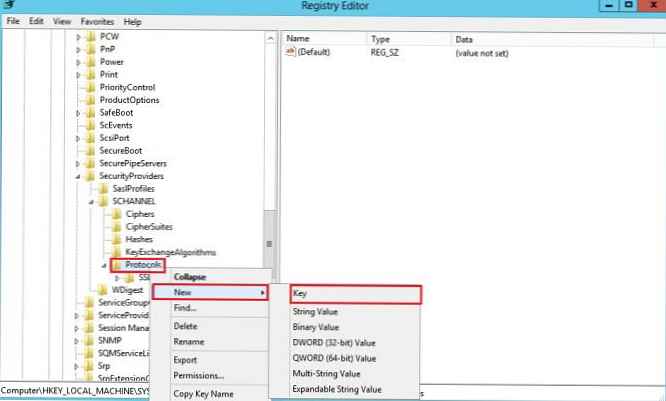

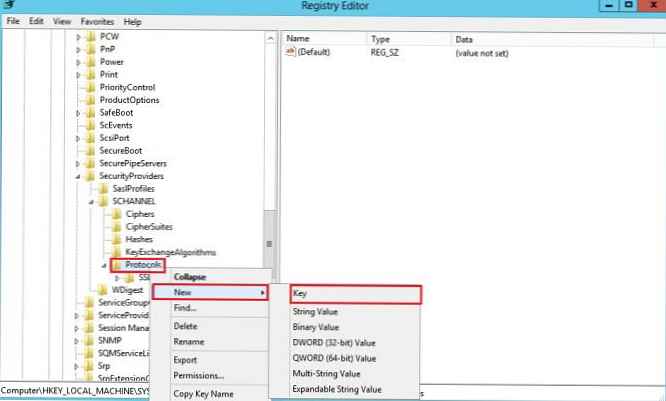

- Buka editor registri (regedit.exe) dengan hak administrator

- Pergi ke cabang HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ SecurityProviders \ Schannel \ Protocols \

- Buat bagian baru bernama SSL 3.0 ( Baru-> Kunci)

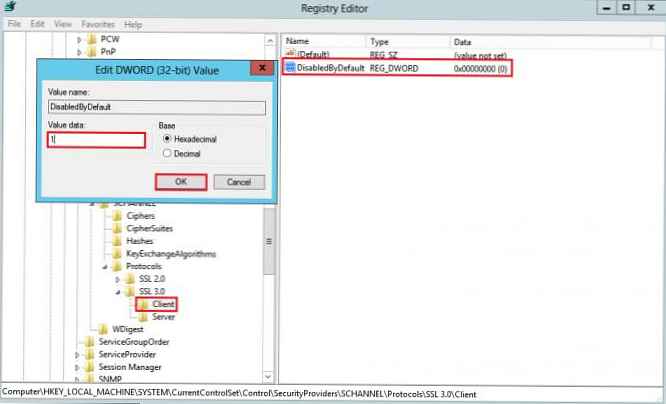

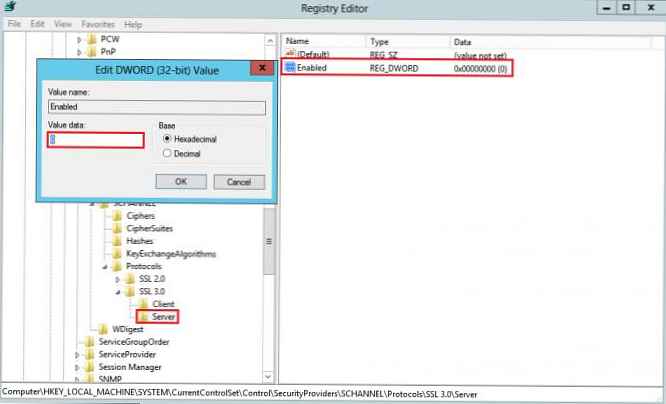

- Di bagian yang dibuatSSL 3.0 buat dua subbagian lagi dengan nama Klien dan Server.

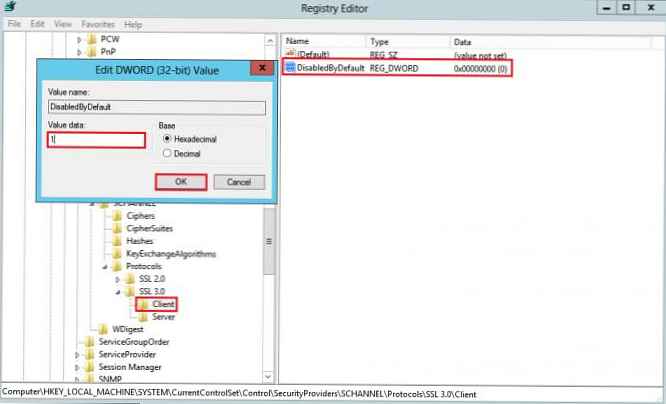

- Kemudian, di bagian Klien, buat parameter DWORD (32-bit) baru bernama DisabledByDefault

- Sebagai nilai kunci DisabledByDefault menunjukkan 1.

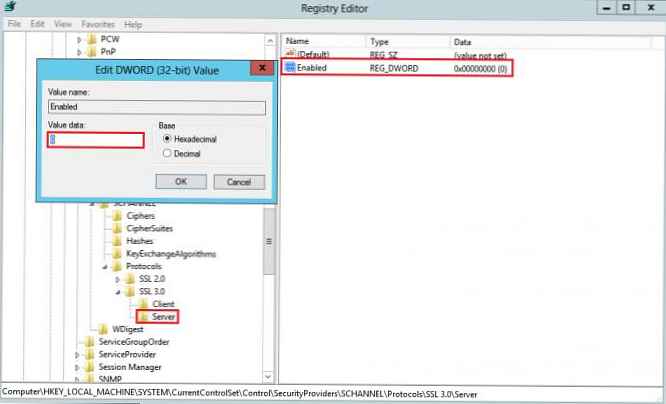

- Kemudian, di cabang Server, buat parameter DWORD (32-bit) baru bernama Diaktifkan dan nilai 0.

- Agar perubahan diterapkan, Anda harus memulai ulang server

Nonaktifkan SSLv2 (Windows 2008 / Server dan di bawah)

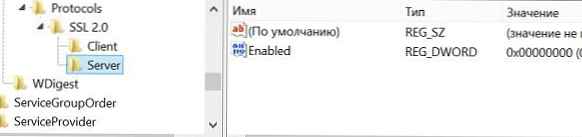

OS sebelum Windows 7 / Windows Server 2008 R2 default untuk protokol yang bahkan kurang aman dan lama SSL v2, yang juga harus dinonaktifkan karena alasan keamanan (dalam versi Windows yang lebih baru, SSLv2 di tingkat klien dinonaktifkan secara default dan hanya SSLv3 dan TLS1.0 yang digunakan). Untuk menonaktifkan SSLv2, Anda harus mengulangi prosedur di atas, hanya untuk kunci registri SSL 2.0.

Di Windows 2008/2012, SSLv2 di tingkat klien dinonaktifkan secara default.

Aktifkan TLS 1.1 dan TLS 1.2 di Windows Server 2008 R2 dan yang lebih baru

Windows Server 2008 R2 / Windows 7 dan lebih tinggi mendukung algoritma enkripsi TLS 1.1 dan TLS 1.2, tetapi protokol ini dinonaktifkan secara default. Anda dapat mengaktifkan dukungan TLS 1.1 dan TLS 1.2 di versi Windows ini dalam skenario yang sama.

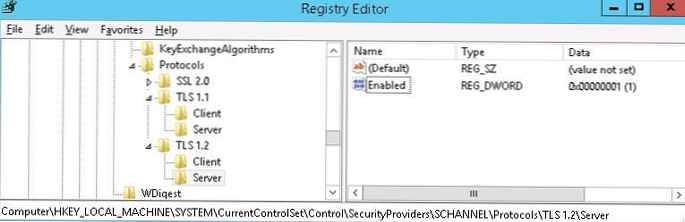

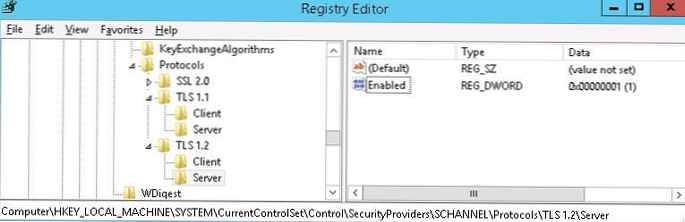

- Di editor registri, buka cabang HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ SecurityProviders \ SCHANNEL \ Protocols

- Buat dua bagian TLS 1.1 dan TLS 1.2

- Dalam setiap bagian, buat subbagian dengan nama Klien dan Server

- Di setiap bagian Klien dan Server, buat kunci DWORD:

- DisabledByDefault dengan nilai 0

- Diaktifkan dengan nilai 1

- Setelah perubahan, server harus di-reboot..

Utilitas Manajemen Protokol Kriptografi Sistem di Windows Server

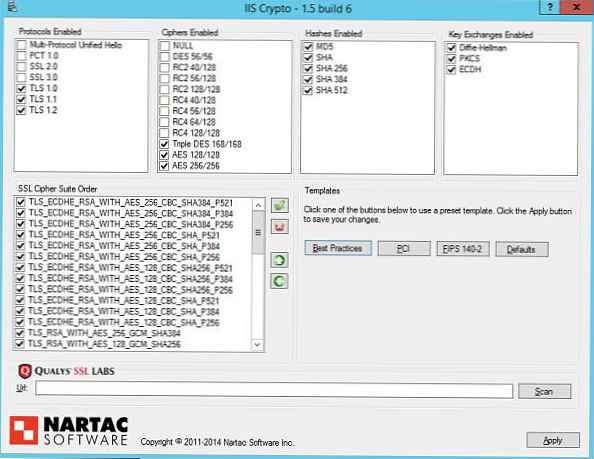

Ada utilitas IIS Crypto gratis yang memungkinkan Anda mengelola pengaturan protokol kriptografi di Windows Server 2003, 2008 dan 2012. Dengan menggunakan utilitas ini, Anda dapat mengaktifkan atau menonaktifkan protokol enkripsi apa pun hanya dalam dua klik.

Program ini sudah memiliki beberapa templat yang memungkinkan Anda menerapkan preset dengan cepat untuk berbagai pengaturan keamanan.