Perlindungan Eksploitasi (Penjaga Eksploitasi) - Ini adalah fitur baru di Windows Defender di Windows 10 1709, yang merupakan versi gabungan dan peningkatan dari alat EMET Microsoft. Exploit Guard dirancang untuk melindungi komputer Anda dari eksploitasi dan menginfeksi sistem Anda dengan malware. Anda tidak perlu secara khusus mengaktifkan Perlindungan Eksploitasi, ini terjadi secara otomatis, tetapi hanya ketika Windows Defender dihidupkan.

Anda dapat mengubah pengaturan Exploit Guard default di Pusat Keamanan Windows Defender.

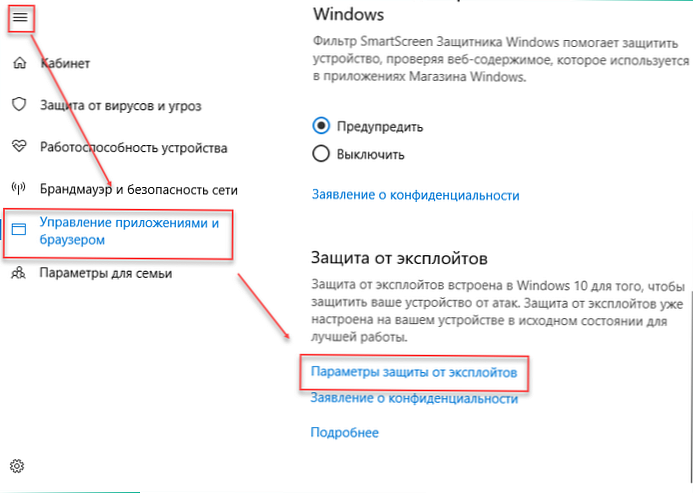

- Anda dapat mengaksesnya melalui menu Mulai atau Pengaturan (Windows + I). Pengaturan akan dilakukan melalui Pusat Keamanan, dan bukan Pengaturan Pembela. Ingatlah hal ini saat menggunakan Pencarian Cepat..

- Di jendela yang muncul, buka menu "Kelola aplikasi dan browser".

- Gulir ke bawah dan pilih "Exploit Prevention Settings".

Ada dua kategori utama untuk mengubah konfigurasi pada komputer. Mari kita pertimbangkan masing-masing secara lebih rinci..

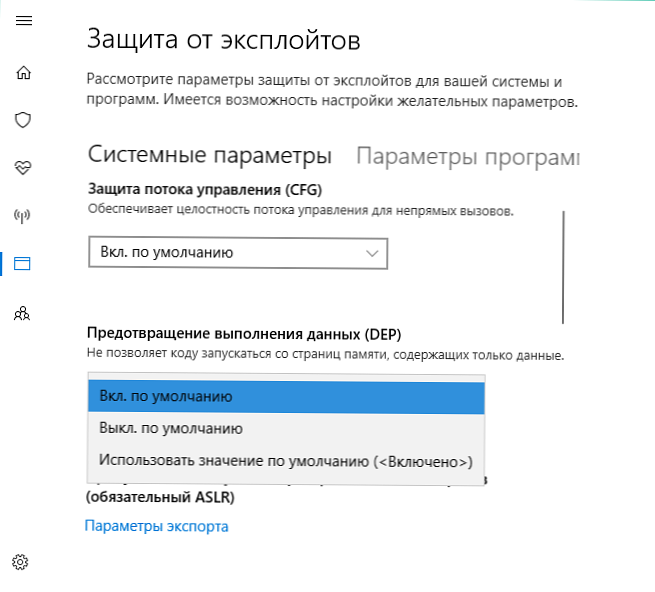

Parameter sistem

Daftar mekanisme perlindungan Windows yang tersedia bagi pengguna ditampilkan di sini. Status ditunjukkan di sebelahnya - hidup, mati. Tersedia:

- CFG. Melindungi aliran kontrol dan memastikan integritasnya untuk membuat panggilan tidak langsung (diaktifkan secara default).

- SEHOP. Memeriksa rantai pengecualian dan memastikan integritas selama pengiriman.

- DEP. Pencegahan Eksekusi Data (diaktifkan secara default).

- Wajib ASLR. Paksa alokasi acak untuk gambar yang tidak cocok / DYNAMICBASE (dinonaktifkan secara default).

- ASLR rendah. Alokasi alokasi memori secara acak. (diaktifkan secara default).

- Periksa integritas tumpukan. Jika kerusakan ditemukan, proses secara otomatis berakhir. (diaktifkan secara default).

Pengguna dapat menonaktifkannya secara independen.

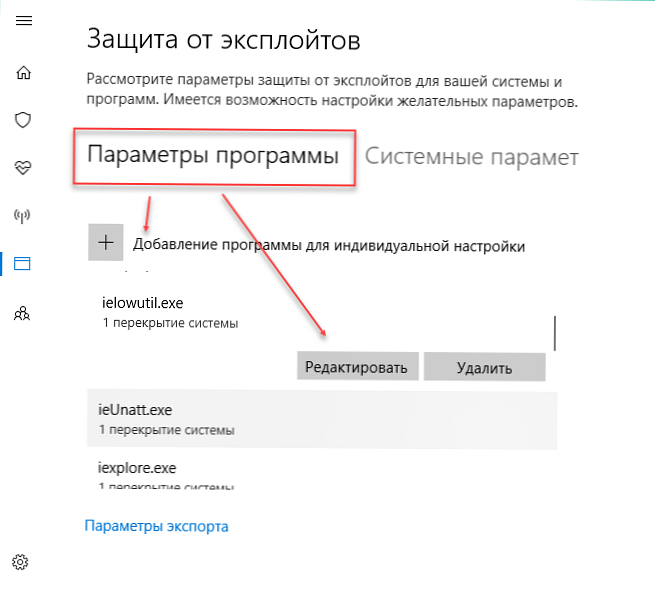

Pengaturan Program

Di bagian ini, Anda dapat secara terpisah mengedit pengaturan perlindungan tambahan untuk setiap file yang dapat dieksekusi, menambahkannya ke daftar pengecualian. Jika perangkat lunak bertentangan dengan modul apa pun yang diaktifkan pada parameter sistem, Anda dapat menonaktifkannya. Pada saat yang sama, pengaturan program lain akan tetap sama.

Opsi ini bekerja dengan prinsip yang sama dengan pengecualian dalam alat Microsoft EMET. Secara default, beberapa program Windows biasa sudah ada di sini..

Anda dapat menambahkan file yang dapat dieksekusi baru ke daftar di sini dengan mengklik tombol "Tambah program untuk pengaturan individual". Untuk melakukan ini, tunjukkan nama program atau jalur yang tepat untuk itu. Setelah itu, akan muncul dalam daftar.

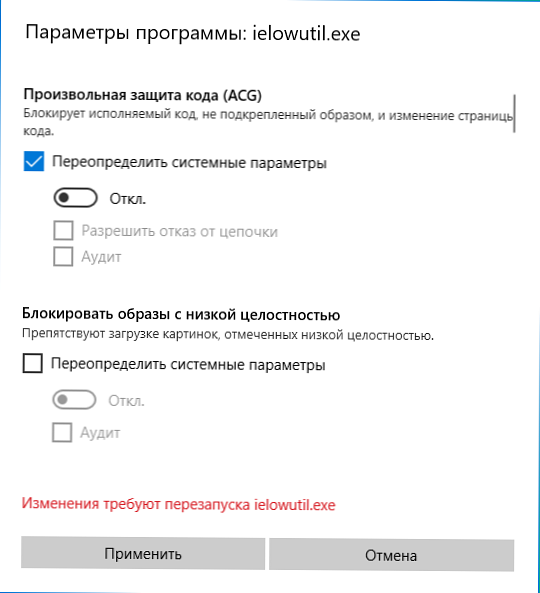

Pengguna dapat mengedit parameter untuk setiap program individual. Untuk melakukan ini, pilih dari daftar, dan klik "Edit", lalu matikan / pada opsi yang diinginkan. Secara opsional, program dapat dihapus dari daftar pengecualian..

Hanya parameter yang tidak dapat dikonfigurasi melalui kategori Sistem yang tersedia untuk diedit. Untuk beberapa opsi, Audit tersedia. Setelah aktivasi, Windows akan merekam peristiwa dalam log sistem, yang nyaman untuk analisis lebih lanjut..

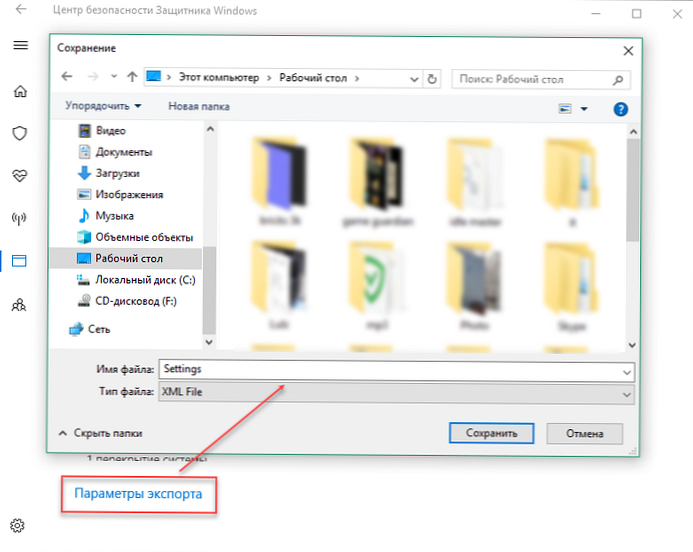

Impor dan ekspor pengaturan

Anda dapat mengekspor pengaturan Exploit Guard saat ini melalui Pusat Keamanan Windows Defender. Untuk melakukan ini, cukup klik tombol yang sesuai dan simpan file dalam format XML.

Anda juga dapat mengekspor pengaturan melalui baris perintah Windows PowerShell. Ada perintah untuk ini:

Get-ProcessMitigation -RegistryConfigFilePath C: \ Users \ Alex \ Desktop \ Settings.xml

Untuk mengimpor, Anda harus mengganti cmdlet Dapatkan pada Setel dan dengan analogi dengan contoh, tentukan nama dan jalur ke file.

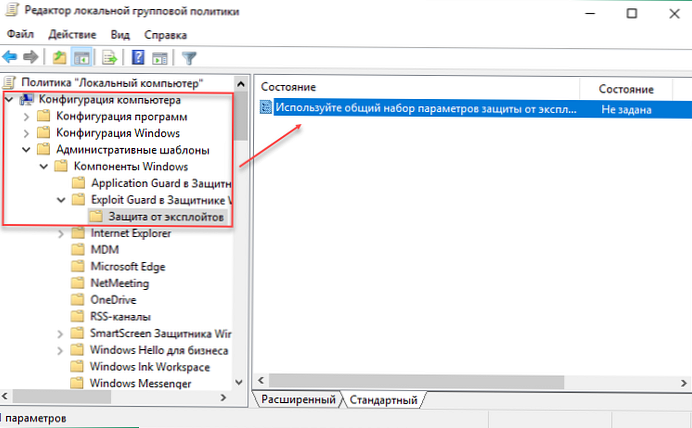

Anda dapat menginstal file XML yang ada dengan pengaturan melalui editor kebijakan grup lokal gpedit.msc:

- Di sisi kiri layar, buka cabang editor Computer Configuration -> Administrative Templates -> Windows Components -> Exploit Guard di Windows Defender -> Perlindungan dari eksploitasi. Kebijakan terbuka Gunakan serangkaian opsi perlindungan eksploitasi yang umum.

- Ubah nilainya menjadi "Diaktifkan", dan di bidang yang muncul, tentukan jalur atau URL ke file XML yang ada dengan konfigurasi.

Simpan perubahan Anda dengan mengklik "Terapkan." Pengaturan akan segera berlaku, jadi tidak perlu me-restart PC.

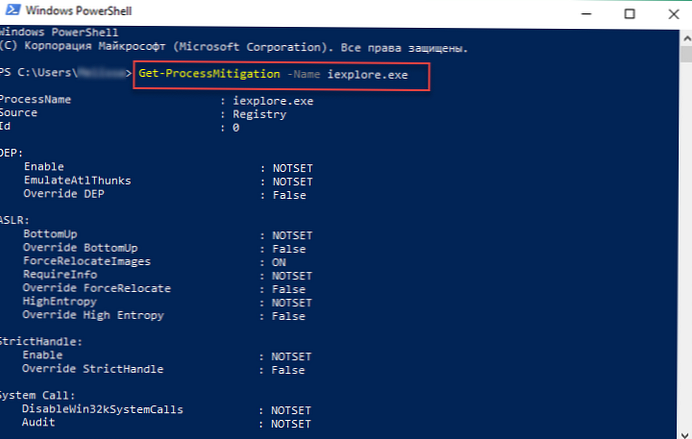

Konfigurasikan Exploit Guard dengan PowerShell

Anda dapat menggunakan baris perintah Windows PowerShell untuk mengedit daftar modul keamanan..

Perintah berikut tersedia di sini:

Dapatkan-ProcessMitigation -Nama iexplore.exe- Dapatkan daftar semua tindakan perlindungan untuk proses yang dipilih. Dalam contoh ini, yaitu iexplore.exe, Anda dapat menentukan yang lain. Alih-alih nama program, Anda dapat menentukan jalur yang tepat.- Ketentuan NOTSET (tidak diatur) untuk kategori parameter sistem berarti bahwa nilai-nilai default ditetapkan, untuk kategori program di sini Anda harus memasukkan parameter yang akan ditetapkan tindakan perlindungan.

- -Setel dengan tim tambahan Proses pengadilan digunakan untuk mengedit setiap nilai individual. Untuk mengaktifkan SEHOP untuk file yang dapat dieksekusi tertentu (dalam contoh kami test.exe) di alamat C: \ Users \ Alex \ Desktop \ test.exe, gunakan perintah di PowerShell:

Set-ProcessMitigation -Name C: \ Users \ Alex \ Desktop \ test.exe -Mengaktifkan SEHOP - Untuk menerapkan ukuran ini ke semua file, dan bukan ke program tertentu, gunakan perintah:

Set-Processmitigation -System -Enable SEHOP - -Aktifkan - nyalakan, -Nonaktifkan - putuskan sambungan.

- Cmdlet -Hapus digunakan untuk mengembalikan pengaturan default dan ditunjukkan segera setelah -Nama.

- -Aktifkan atau -Nonaktifkan AuditDynamicCode - aktifkan atau nonaktifkan audit.

Saat memasukkan perintah, perhatikan bahwa setiap parameter ukuran individu harus dipisahkan oleh koma. Anda dapat melihat daftar mereka di sini di PowerShell. Mereka akan muncul setelah memasukkan perintah. Dapatkan-ProcessMitigation -Name process_name.exe.