Dalam artikel ini, saya mencoba untuk mengumpulkan aturan organisasi dan teknis dasar untuk menggunakan akun administrator di organisasi yang bertujuan meningkatkan keamanan di domain Windows. Menggunakan rekomendasi ini akan secara signifikan meningkatkan perlindungan komputer domain Active Directory dari serangan yang mirip dengan insiden musim panas dengan ransomware Petya, salah satu metode distribusi antara komputer domain (selain kerentanan di SMBv1) adalah akses jarak jauh menggunakan kredensial administrator yang diperoleh dari memori (menggunakan utilitas yang mirip dengan Mimikatz). Mungkin beberapa rekomendasi kontroversial atau tidak dapat diterapkan untuk kasus-kasus tertentu, tetapi Anda masih perlu mengusahakannya..

Jadi, dalam artikel sebelumnya, kami memeriksa metode dasar perlindungan terhadap penggalian kata sandi dari memori menggunakan Mimikatz. Namun, semua langkah teknis ini bisa sia-sia jika aturan dasar untuk mengamankan akun administratif tidak diterapkan di domain Windows..

Aturan dasar untuk digunakan - pembatasan maksimum hak administratif, untuk pengguna dan administrator. Penting untuk berupaya memberikan kepada pengguna dan kelompok dukungan hanya hak-hak yang diperlukan untuk tugas sehari-hari.

Daftar aturan dasar:

- Akun administrator domain / organisasi hanya boleh digunakan untuk mengelola domain dan pengontrol domain. Anda tidak dapat menggunakan akun ini untuk mengakses dan mengelola stasiun kerja. Persyaratan serupa harus dibuat untuk akun administrator server.

- Untuk akun administrator domain, disarankan untuk menggunakan otentikasi dua faktor

- Di stasiun kerja mereka, administrator harus bekerja di bawah akun dengan hak pengguna biasa

- Untuk melindungi akun istimewa (domain, Exchange, administrator server), pertimbangkan untuk menggunakan sekelompok pengguna yang dilindungi (Pengguna yang Dilindungi)

- Mencegah penggunaan akun administrasi umum yang dipersonalisasi. Semua akun administrator harus dipersonifikasikan

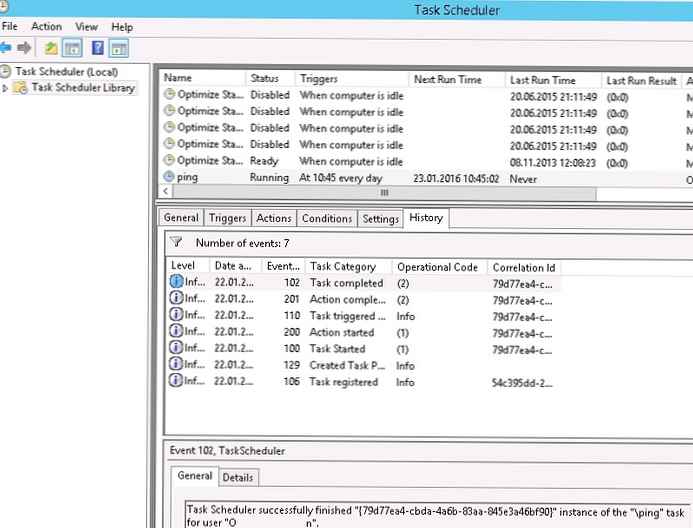

- Anda tidak dapat memulai layanan di bawah akun administrator (dan bahkan lebih dari itu administrator domain), disarankan untuk menggunakan akun khusus atau Akun Layanan Terkelola .

- Menonaktifkan pengguna di bawah hak administrator lokal

Biasanya, para politisi perlu memastikan panjang dan kompleksitas kata sandi yang memadai untuk pengguna dan administrator dan kondisi pemblokiran. Saya sedang berbicara tentang kebijakan bagian Konfigurasi Komputer -> Pengaturan Windows -> Pengaturan Keamanan -> Kebijakan Akun (lihat artikel https://winitpro.ru/index.php/2018/10/26/politika-parolej-uchetnyx-zapisej-v-active-directory/):

- Kebijakan kata sandi

- Kebijakan Penguncian Akun

Anda dapat membuat persyaratan yang lebih ketat untuk panjang dan riwayat kata sandi yang disimpan untuk administrator menggunakan Kebijakan Kata Sandi Halus.

Anda dapat membuat persyaratan yang lebih ketat untuk panjang dan riwayat kata sandi yang disimpan untuk administrator menggunakan Kebijakan Kata Sandi Halus.

Mengenai akun bawaan di komputer pengguna. Anda tidak dapat menggunakan kata sandi administrator lokal yang sama di semua PC. Dianjurkan untuk secara umum menonaktifkan (atau setidaknya mengganti nama) akun administrator lokal. Untuk secara teratur mengubah kata sandi akun ini dengan kata sandi unik di setiap komputer di jaringan, Anda dapat menggunakan LAPS.

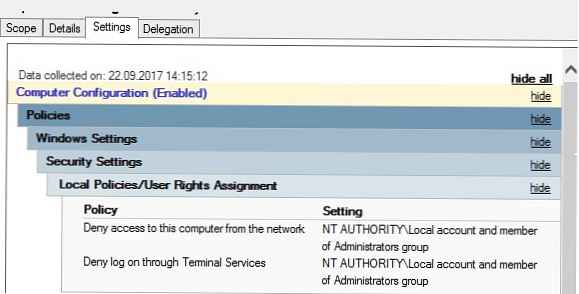

Akses jaringan menggunakan akun lokal dan login RDP jarak jauh harus ditolak oleh kebijakan grup. Kebijakan ini ada di bagian. Konfigurasi Komputer -> Pengaturan Windows -> Pengaturan Keamanan -> Kebijakan Lokal -> Penetapan Hak Pengguna.

- Tolak akses ke komputer ini dari jaringan - Tolak akses ke komputer ini dari jaringan

- Tolak masuk melalui Layanan Desktop Jarak Jauh - Tolak Login ke Layanan Remote Desktop

- Tolak log pada sebagai a batch pekerjaan - Tolak login sebagai pekerjaan batch

- Tolak log pada sebagai a layanan - Tolak login sebagai layanan

Setelah akhir sesi administratif (instalasi perangkat lunak, pengaturan sistem, dll.) Lebih baik untuk me-reboot komputer pengguna. Dan pada server RDS, paksa penangguhan sesi yang ditangguhkan menggunakan kebijakan di bagian ini Konfigurasi Komputer-> Kebijakan-> Template Administratif-> Komponen Windows-> Layanan Desktop Jarak Jauh-> Host Sesi Desktop Jarak Jauh-> Batas Waktu Sesi.

Setelah akhir sesi administratif (instalasi perangkat lunak, pengaturan sistem, dll.) Lebih baik untuk me-reboot komputer pengguna. Dan pada server RDS, paksa penangguhan sesi yang ditangguhkan menggunakan kebijakan di bagian ini Konfigurasi Komputer-> Kebijakan-> Template Administratif-> Komponen Windows-> Layanan Desktop Jarak Jauh-> Host Sesi Desktop Jarak Jauh-> Batas Waktu Sesi.

Dalam domain dengan Windows Server 2016, Anda dapat menggunakan fitur Keanggotaan Grup Sementara yang baru untuk sementara memberikan hak administratif.

Dalam hal ini, saya menjelaskan aturan prioritas yang akan membantu Anda meningkatkan tingkat perlindungan untuk akun administratif di domain Windows Anda. Tentu saja, artikel ini tidak mengklaim sebagai panduan lengkap untuk melindungi dan membatasi hak-hak akun administrator, tetapi mungkin menjadi titik awal Anda untuk membangun infrastruktur yang aman. Untuk studi lebih lanjut tentang topik ini, saya sarankan memulai dengan studi dokumentasi Microsoft: Praktik Terbaik untuk Mengamankan Direktori Aktif.