Untuk pertama kalinya, fungsi pengontrol domain read-only (Rodc - read-only domain controller), diperkenalkan pada Windows Server 2008. Tugas utama yang diupayakan oleh teknologi RODC adalah kemampuan untuk menginstal pengontrol domain Anda sendiri dengan aman di cabang dan kantor yang jauh di mana sulit untuk memberikan perlindungan fisik untuk server dengan peran DC. Pengontrol domain RODC berisi salinan read-only dari database Active Directory. Ini berarti bahwa tidak ada seorang pun, bahkan setelah mendapatkan akses fisik ke pengontrol domain seperti itu, akan dapat mengubah data dalam AD (termasuk mengatur ulang kata sandi administrator domain).

Pada artikel ini, kita akan membahas fitur-fitur utama penggunaan dan prosedur instalasi pengendali domain RODC baru yang berbasis pada Windows Server 2016.

Konten:

- Fitur Pengontrol Domain RODC

- Instal RODC dari Server Manager GUI

- Instal RODC dengan PowerShell

- Kebijakan Replikasi Kata Sandi RODC

Fitur Pengontrol Domain RODC

Perbedaan utama antara RODC dan pengontrol domain biasa yang dapat ditulis (RWDC)

- Pengontrol domain RODC menyimpan salinan hanya-baca dari database AD. Karena itu, klien pengontrol domain seperti itu tidak dapat melakukan perubahan padanya..

- RODC tidak mereplikasi data AD dan folder SYSVOL ke pengontrol domain lainnya (RWDC).

- Pengontrol RODC menyimpan salinan lengkap dari database AD, dengan pengecualian hash kata sandi dari objek AD dan atribut lainnya yang mengandung informasi sensitif. Kumpulan atribut ini disebut Set Atribut Tersaring (FAS). Ini termasuk atribut seperti ms-PKI-AccountCredentials, ms-FVE-RecoveryPassword, ms-PKI-DPAPIMasterKeys, dll. Jika perlu, Anda bisa menambahkan atribut lain ke set ini, misalnya, ketika menggunakan LAPS, tambahkan atribut ms-MCS-AdmPwd ke dalamnya.

- Ketika RODC menerima permintaan otentikasi dari pengguna, itu mengalihkan permintaan ini ke pengontrol RWDC.

- Kontroler RODC dapat menyimpan cache kredensial beberapa pengguna (ini mempercepat kecepatan otorisasi dan memungkinkan pengguna untuk masuk ke kontroler domain, bahkan jika tidak ada koneksi dengan DC penuh).

- Pengontrol domain RODC dapat diberikan akses administratif ke pengguna biasa (misalnya, spesialis teknis cabang).

Persyaratan untuk Menyebarkan Pengontrol Domain Hanya-Baca.

- Server harus diberi IP statis

- Firewall harus dinonaktifkan atau dikonfigurasi dengan benar untuk memungkinkan lalu lintas antara DC dan akses dari klien

- Pengontrol RWDC terdekat harus ditentukan sebagai server DNS.

Instal RODC dari Server Manager GUI

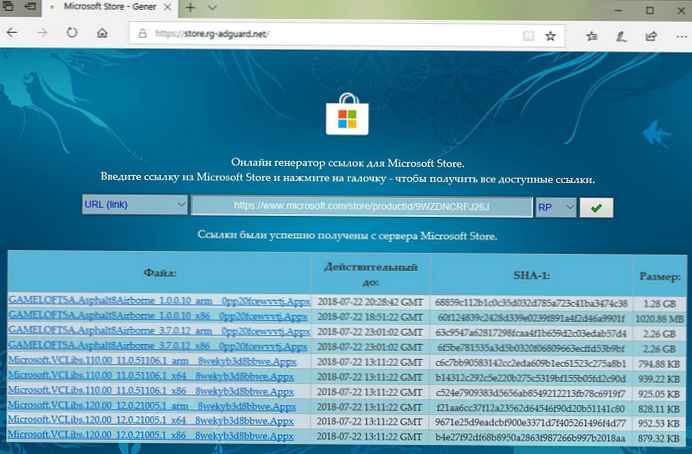

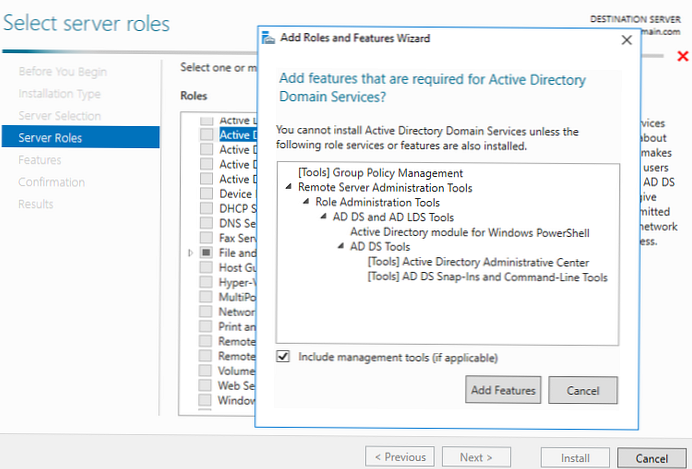

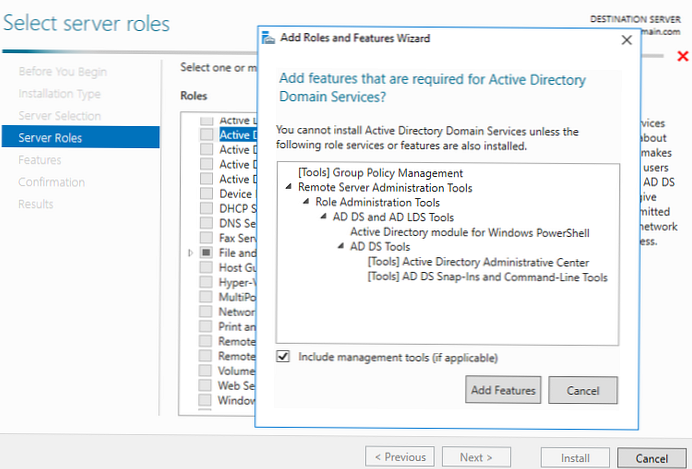

Buka konsol Server Manager dan tambahkan peran Layanan Domain Direktori Aktif (setuju untuk menginstal semua komponen dan kontrol tambahan).

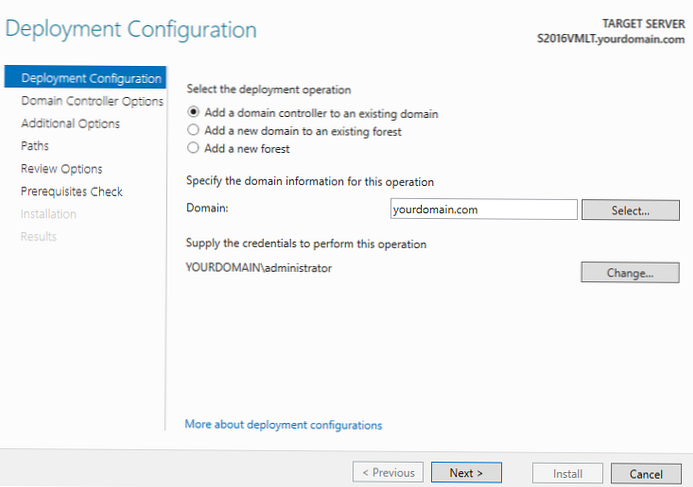

Pada tahap menentukan pengaturan DC baru, tentukan bahwa Anda ingin menambahkan pengontrol domain baru ke domain yang ada (Tambahkan pengontrol domain ke domain yang ada), tentukan nama domain dan, jika perlu, informasi akun pengguna dengan hak administrator domain.

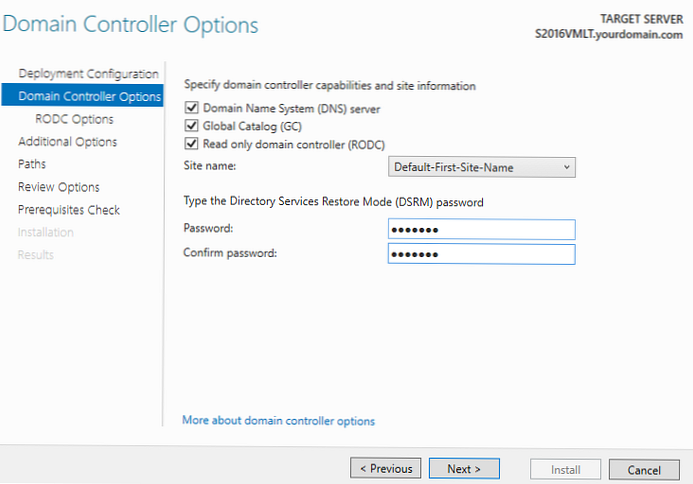

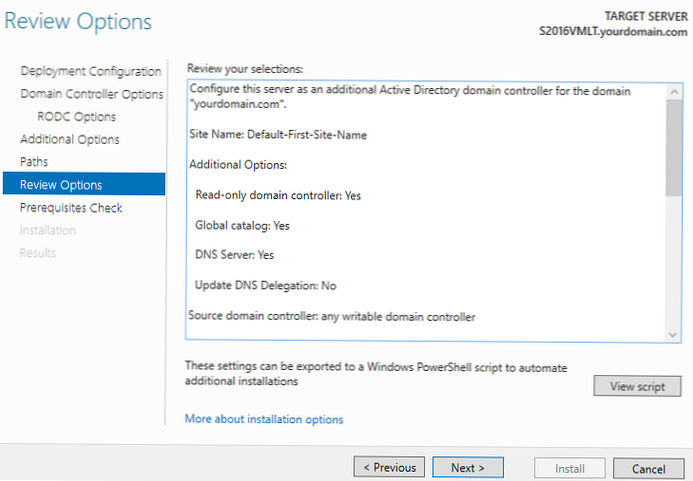

Pilih apa yang ingin Anda instal peran server DNS, katalog global (GC) dan RODC. Selanjutnya, pilih situs tempat pengendali baru akan terletak dan kata sandi untuk akses dalam mode DSRM.

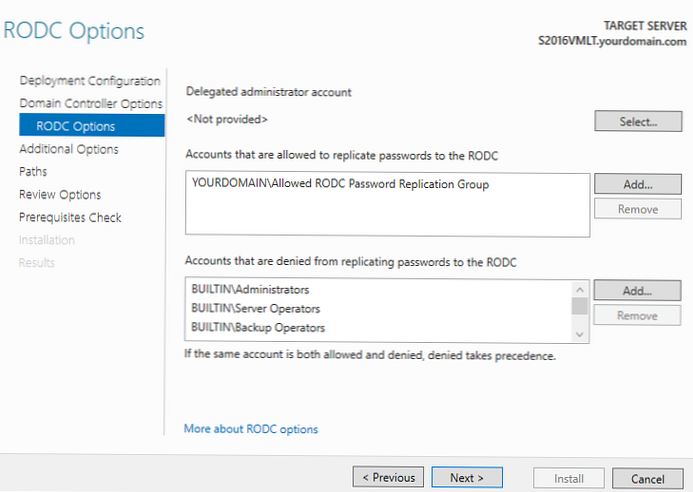

Di jendela berikutnya untuk menentukan parameter RODC, Anda perlu menentukan pengguna yang perlu memberikan akses administratif ke pengontrol domain, serta daftar akun / grup yang kata sandinya diizinkan dan dilarang untuk direplikasi ke RODC ini (Anda dapat mengaturnya nanti).

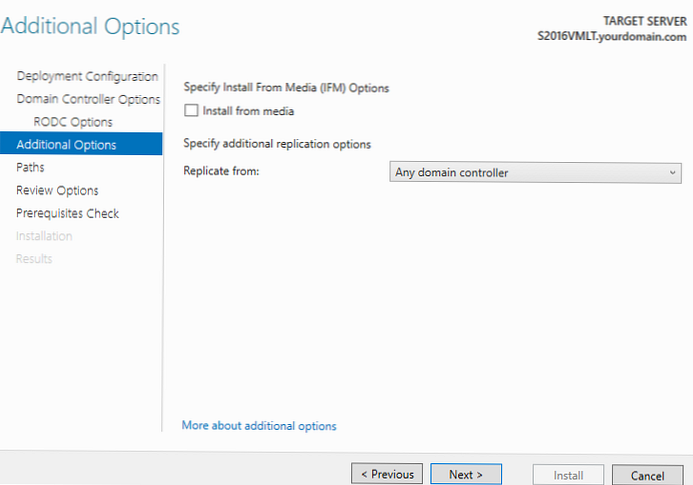

Tentukan bahwa data basis data AD dapat direplikasi dari DC apa pun.

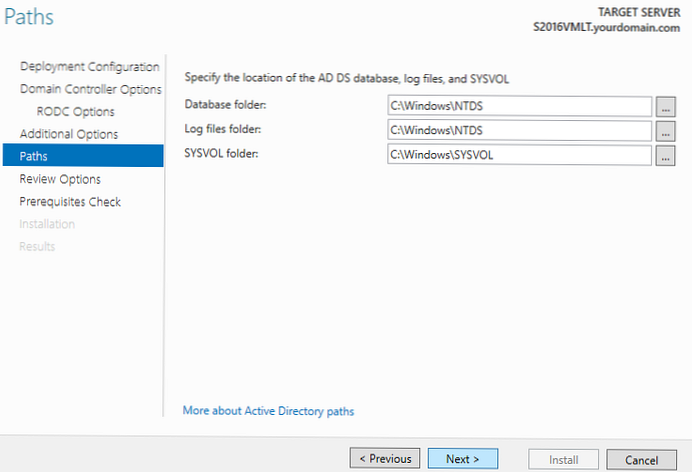

Kemudian tentukan path ke database NTDS, log-nya dan folder SYSVOL (jika perlu, Anda bisa mentransfernya ke drive lain nanti).

Itu saja. Setelah memeriksa semua kondisi, Anda dapat memulai pemasangan peran.

Instal RODC dengan PowerShell

Untuk menggunakan RODC baru menggunakan PowerShell, Anda harus menginstal peran ADDS dan modul PowerShell ADDS.

Tambahkan-WindowsFeature AD-Domain-Services, RSAT-AD-AdminCenter, RSAT-ADDS-Tools

Sekarang Anda dapat memulai instalasi RODC:

Install-ADDSDomainController -BacaHanyaReplica -DomainName yourdimain.com -SiteName "Default-First-Site-Name" -InstallDns: $ true -NoGlobalCatalog: $ false

Setelah cmdlet selesai, ia akan meminta server reboot.

Anda dapat memverifikasi bahwa server dalam mode RODC menggunakan perintah:

Dapatkan-ADDomainController -Identity S2016VMLT

Nilai atribut IsReadOnly harus Benar.

Kebijakan Replikasi Kata Sandi RODC

Pada setiap RODC, Anda dapat menentukan daftar pengguna dan grup yang kata sandinya dapat atau tidak dapat direplikasi ke kontrol domain ini.

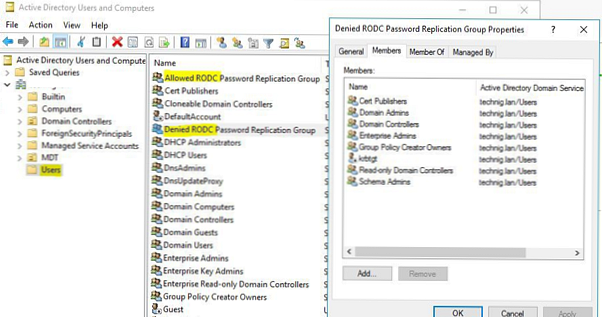

Secara default, dua grup global baru dibuat di domain

- Grup Replikasi Kata Sandi RODC yang Diizinkan

- Grup Replikasi Kata Sandi RODC yang ditolak

Grup pertama kosong secara default, dan yang kedua berisi grup keamanan administratif yang kata sandi pengguna tidak dapat direplikasi dan di-cache pada RODC untuk menghilangkan risiko kompromi. Ini termasuk oleh grup default seperti:

- Pemilik Pembuat Kebijakan Grup

- Admin domain

- Penerbit Cert

- Admin perusahaan

- Admin skema

- Akun Krbtgt

- Operator akun

- Operator server

- Operator cadangan

Sebagai aturan, di Grup Replikasi Kata Sandi RODC yang Diizinkan, Anda dapat menambahkan grup pengguna cabang yang melayani RODC ini.

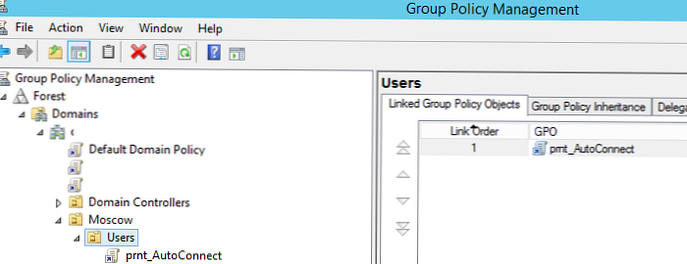

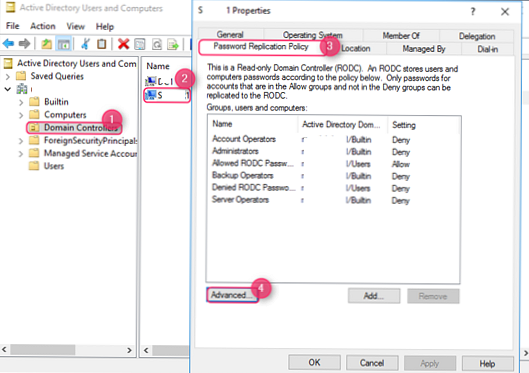

Jika ada beberapa DC di domain, ada baiknya membuat grup seperti itu secara individual untuk setiap RODC. Mengikat grup ke pengontrol domain RODC dilakukan di properti server di konsol ADUC pada tab Kata sandi

Kebijakan replikasi (lebih detail).

Ketika konsol ADUC terhubung ke pengontrol domain dengan peran RODC, bahkan administrator domain tidak akan dapat mengedit atribut pengguna / komputer (bidang tidak dapat diedit) atau membuat yang baru.