Pengguna Windows harus semakin memperhatikan sertifikat yang diinstal di komputer. Skandal sertifikat terbaru Lenovo Superfish, Dell eDellRoot dan Comodo PrivDog sekali lagi menunjukkan bahwa pengguna harus berhati-hati tidak hanya ketika menginstal aplikasi baru, tetapi juga memahami dengan jelas perangkat lunak dan sertifikat apa yang sudah diinstal dalam sistem oleh produsen peralatan. Melalui pemasangan sertifikat palsu atau yang dibuat khusus, penyerang dapat melakukan serangan MiTM (man-in-the-middle), mencegat lalu lintas (termasuk HTTPS), memungkinkan peluncuran malware dan skrip, dll..

Biasanya, sertifikat ini diinstal di repositori Otoritas Sertifikasi Tepercaya Windows Tepercaya. Mari kita lihat bagaimana Anda dapat memeriksa toko sertifikat Windows untuk sertifikat pihak ketiga.

Secara umum, di toko sertifikat Otoritas Sertifikasi Root Tepercaya hanya sertifikat tepercaya yang diverifikasi dan diterbitkan oleh Microsoft sebagai bagian dari program yang harus ada Program Sertifikat Root Tepercaya Microsoft. Untuk memeriksa toko sertifikat untuk keberadaan sertifikat pihak ketiga, Anda dapat menggunakan utilitas Sigcheck (dari perangkat Sysinternals).

- Utilitas unduhan Sigcheck dari situs web Microsoft (https://technet.microsoft.com/en-us/sysinternals/bb897441.aspx)

- Buka zip arsip Sigcheck.zip ke direktori sembarang (misalnya, C: \ install \ sigcheck \)

- Buka prompt perintah dan ubah ke direktori dengan utilitas: cd C: \ install \ sigcheck \

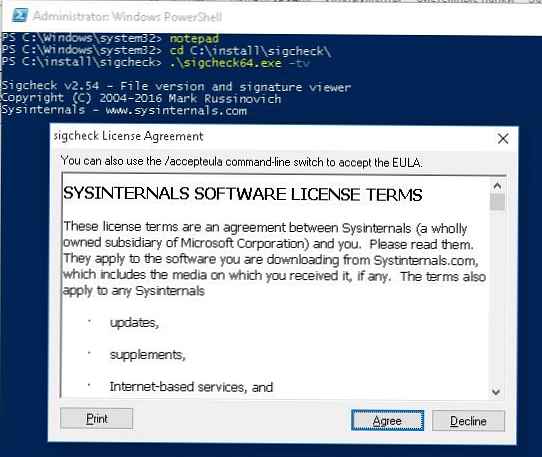

- Pada prompt perintah, jalankan perintah

sigcheck.exe-tv, atausigcheck64.exe -tv(pada Windows versi 64 bit) - Pada awal pertama, utilitas sigcheck akan meminta Anda untuk menerima persyaratan penggunaan

- Setelah itu, utilitas akan mengunduh dari situs web Microsoft dan menempatkan direktori arsipnya. authrootstl.taksi dengan daftar sertifikat root MS dalam format Daftar Kepercayaan Sertifikasi.Kiat. Jika komputer tidak memiliki koneksi Internet langsung, file authrootstl.cab dapat diunduh secara independen di http://download.windowsupdate.com/msdownload/update/v3/static/trustedr/en/authrootstl.cab dan ditempatkan secara manual di direktori utilitas Sigcheck

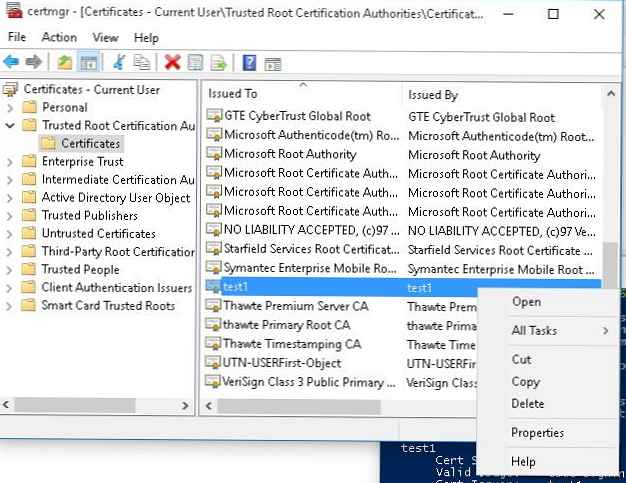

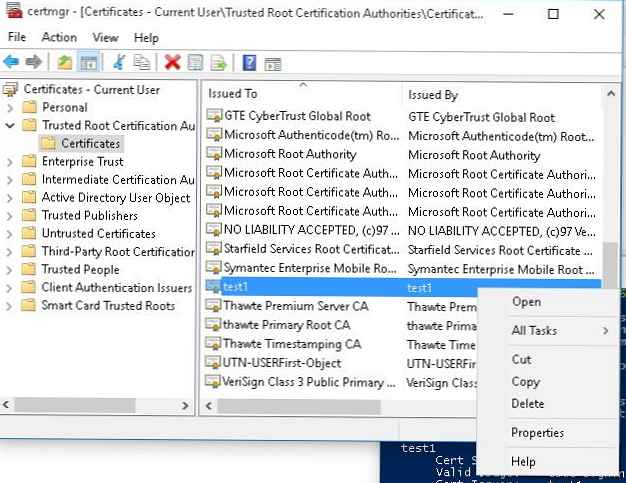

- Utilitas membandingkan daftar sertifikat yang diinstal pada komputer dengan daftar sertifikat root MSFT di file authrootstl.cab. Jika sertifikat pihak ketiga ada dalam daftar sertifikat root komputer, SigCheck akan menampilkan daftar itu. Dalam contoh kami, ada satu sertifikat di komputer dengan nama test1 (Ini adalah sertifikat yang ditandatangani sendiri dibuat menggunakan cmdlet New-SelfSignedCertificate yang saya buat untuk menandatangani kode skrip PowerShell)

- Setiap sertifikat pihak ketiga yang ditemukan harus dianalisis untuk keperluannya dengan hadir dalam daftar tepercaya. Juga disarankan untuk memahami program mana yang diinstal dan menggunakannya.Kiat. Jika komputer merupakan bagian dari domain, sertifikat root dari otoritas sertifikasi internal CA dan sertifikat lain yang diintegrasikan ke dalam gambar sistem atau didistribusikan oleh kebijakan grup, yang mungkin tidak dipercaya dari sudut pandang MSFT, kemungkinan besar akan berada dalam daftar "pihak ketiga".

- Untuk menghapus sertifikat ini dari daftar tepercaya mereka, buka konsol manajemen sertifikat (msc) dan berkembang sebuah wadah Tepercaya Rooting Sertifikasi Otoritas (Otoritas Sertifikasi Root Tepercaya) -> Sertifikat dan hapus sertifikat yang ditemukan oleh SigCheck.

Dengan demikian, memeriksa toko sertifikat menggunakan utilitas SigCheck harus benar-benar dilakukan pada sistem apa pun, terutama komputer OEM dengan OS yang telah diinstal sebelumnya dan berbagai build Windows yang didistribusikan melalui pelacak torrent populer..