Secara default, Windows 10 dan Windows Server 2016 masih mendukung SMB 1.0. Dalam kebanyakan kasus, hanya diperlukan untuk mendukung sistem lama: menghentikan Windows XP, Windows Server 2003 dan yang lebih baru. Jika tidak ada klien yang tersisa di jaringan Anda, pada versi Windows baru disarankan untuk menonaktifkan protokol SMB 1.x, atau menghapus driver sepenuhnya. Dengan demikian, Anda melindungi diri dari sejumlah besar kerentanan yang khas untuk protokol usang ini (seperti yang dibuktikan oleh serangan enkripsi terakhir) Wannacry), dan semua klien akan menggunakan versi baru, lebih produktif, aman dan fungsional dari protokol SMB saat mengakses bola SMB.

Dalam artikel sebelumnya, kami menyajikan tabel kompatibilitas versi protokol SMB klien-server. Menurut tabel tersebut, klien versi lama (XP, Server 2003 dan beberapa klien * nix yang sudah ketinggalan zaman) hanya dapat menggunakan protokol SMB 1.0 untuk mengakses sumber daya file. Jika tidak ada klien seperti itu di jaringan, Anda dapat sepenuhnya menonaktifkan SMB 1.0 di sisi server file (termasuk pengontrol domain AD) dan stasiun klien.

Konten:

- Akses file server audit melalui SMB v1.0

- Menonaktifkan Sisi Server SMB 1.0

- Menonaktifkan Sisi Klien SMB 1.0

Akses file server audit melalui SMB v1.0

Sebelum menonaktifkan dan menghapus instalan driver SMB 1.0 sepenuhnya, disarankan untuk memastikan bahwa tidak ada klien yang ketinggalan zaman yang menghubungkannya melalui SMB v1.0 di sisi server file SMB. Untuk melakukan ini, aktifkan audit akses ke file server menggunakan protokol ini menggunakan perintah PowerShell:

Set-SmbServerConfiguration -AuditSmb1Access $ true

Setelah beberapa waktu, pelajari peristiwa di Aplikasi dan Layanan -> Microsoft -> Windows -> SMBServer -> Audit untuk akses klien menggunakan protokol SMB1.

Kiat. Daftar acara dari log ini dapat ditampilkan dengan perintah:

Get-WinEvent -LogName Microsoft-Windows-SMBServer / Audit

Dalam contoh kami, akses dari klien 192.168.1.10 direkam dalam log melalui protokol SMB1. Ini dibuktikan oleh peristiwa dengan EventID 3000 dari sumber SMBServer dan deskripsi:

Akses SMB1Alamat Klien: 192.168.1.10

Bimbingan:

Acara ini menunjukkan bahwa klien berusaha mengakses server menggunakan SMB1. Untuk berhenti mengaudit akses SMB1, gunakan cmdlet Windows PowerShell Set-SmbServerConfiguration.

Dalam hal ini, kami akan mengabaikan informasi ini, tetapi kami harus mempertimbangkan fakta bahwa di masa depan klien ini tidak akan dapat terhubung ke server SMB ini.

Menonaktifkan Sisi Server SMB 1.0

Protokol SMB 1.0 dapat dinonaktifkan baik di sisi klien dan di sisi server. Di sisi server, protokol SMB 1.0 menyediakan akses ke folder jaringan SMB (file bola) melalui jaringan, dan di sisi klien, diperlukan untuk terhubung ke sumber daya tersebut.

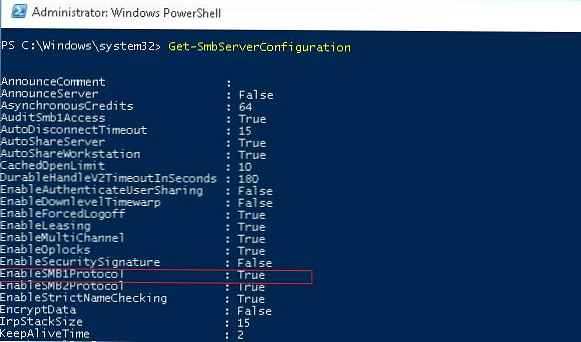

Menggunakan perintah PowerShell berikut, kami memeriksa untuk melihat apakah SMB1 sisi-server diaktifkan:

Dapatkan-SmbServerConfiguration

Seperti yang Anda lihat, nilai variabel EnableSMB1Protocol = True.

Seperti yang Anda lihat, nilai variabel EnableSMB1Protocol = True.

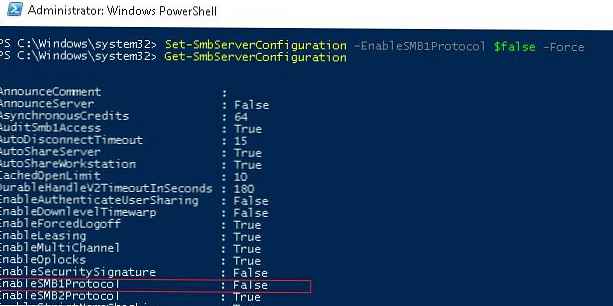

Jadi, nonaktifkan dukungan untuk protokol ini:

Set-SmbServerConfiguration -EnableSMB1Protocol $ false -Force

Dan menggunakan cmdlet Get-SmbServerConfiguration, verifikasi bahwa protokol SMB1 sekarang dimatikan.

Untuk menghapus driver yang memproses akses klien melalui SMB v1, jalankan perintah berikut:

Nonaktifkan-WindowsOptionalFeature -Online -FeatureName SMB1Protocol -Hapus

Tetap me-reboot sistem dan memastikan bahwa dukungan untuk protokol SMB1 sepenuhnya dinonaktifkan.

Dapatkan-WindowsOptionalFeature -Online -FeatureName SMB1Protocol

Menonaktifkan Sisi Klien SMB 1.0

Dengan menonaktifkan SMB 1.0 di sisi server, kami telah memastikan bahwa klien tidak dapat terhubung menggunakan protokol ini. Namun, mereka dapat menggunakan protokol yang sudah ketinggalan zaman untuk mengakses sumber daya pihak ketiga (termasuk eksternal). Untuk menonaktifkan dukungan SMB v1 sisi klien, jalankan perintah berikut:

sc.exe config lanmanworkstation depend = bowser / mrxsmb20 / nsi

sc.exe config mrxsmb10 start = dinonaktifkan

Jadi, dengan menonaktifkan dukungan untuk legacy SMB 1.0 di sisi klien dan server, Anda akan sepenuhnya melindungi jaringan Anda dari semua kelemahan yang diketahui dan belum ditemukan. Dan kerentanan dalam Microsoft Server Message Block 1.0 ditemukan cukup teratur. Kerentanan signifikan terakhir di SMBv1, yang memungkinkan penyerang untuk mengeksekusi kode arbitrer dari jarak jauh, diperbaiki pada Maret 2017..

Jadi, dengan menonaktifkan dukungan untuk legacy SMB 1.0 di sisi klien dan server, Anda akan sepenuhnya melindungi jaringan Anda dari semua kelemahan yang diketahui dan belum ditemukan. Dan kerentanan dalam Microsoft Server Message Block 1.0 ditemukan cukup teratur. Kerentanan signifikan terakhir di SMBv1, yang memungkinkan penyerang untuk mengeksekusi kode arbitrer dari jarak jauh, diperbaiki pada Maret 2017..