Dalam artikel ini, kami akan mempertimbangkan fitur pendelegasian otoritas administratif dalam domain Direktori Aktif. Delegasi memungkinkan pemberian hak untuk melakukan tugas manajemen tertentu dalam AD kepada pengguna domain biasa, tidak termasuk mereka dalam grup domain istimewa, seperti Admin Domain, Operator Akun, dll. ... Misalnya, menggunakan delegasi Anda dapat menyediakan grup pengguna tertentu (misalnya, Helpdesk ) hak untuk menambahkan pengguna ke grup, membentuk pengguna baru dalam AD dan mengatur ulang kata sandi.

Konten:

- Fitur pendelegasian hak dalam AD

- Delegasi otoritas untuk mengatur ulang kata sandi dan membuka kunci akun

- Delegasi wewenang untuk bergabung dengan komputer dalam domain AD

- Nonaktifkan pendelegasian hak dalam domain AD

Fitur pendelegasian hak dalam AD

Wizard digunakan untuk mendelegasikan otoritas ke AD Delegasi Wisaya Kontrol di Direktori Aktif Pengguna dan Komputer snap-in grafis (DSA.msc).

Hak administratif dalam AD dapat didelegasikan pada tingkat yang cukup rinci. Satu kelompok dapat diberikan hak untuk mengatur ulang kata sandi di OU, yang lain - untuk membuat dan menghapus akun, yang ketiga - untuk mengatur ulang kata sandi. Anda dapat mengonfigurasi pewarisan izin untuk OU bersarang. Anda dapat mendelegasikan wewenang di tingkat:

- Situs iklan

- Total domain

- OU spesifik dalam Direktori Aktif.

Biasanya tidak disarankan untuk mendelegasikan izin langsung ke pengguna. Alih-alih, buat grup keamanan baru dalam AD, tambahkan pengguna ke dalamnya, dan delegasikan otoritas OU ke grup. Jika Anda perlu memberikan hak yang sama di domain ke pengguna lain, Anda hanya perlu menambahkannya ke grup keamanan.

Harap dicatat bahwa Anda tidak boleh memberikan siapa pun hak untuk mengelola OU dengan akun administratif. Jika tidak, situasi dapat dengan mudah terjadi ketika anggota staf dukungan dapat mengatur ulang kata sandi administrator domain. Semua pengguna sensitif dan grup istimewa harus ditempatkan di OU terpisah, yang tidak tunduk pada aturan delegasi..Delegasi otoritas untuk mengatur ulang kata sandi dan membuka kunci akun

Bayangkan tugas kita adalah memberi kelompok HelpDesk hak untuk mengatur ulang kata sandi dan membuka kunci akun pengguna di domain. Jadi, buat grup baru dalam AD menggunakan PowerShell:

New-ADGroup "HelpDesk" -path 'OU = Grup, OU = Moskow, DC = corp, dc = winitpro, DC = ru' -GroupScope Global

Tambahkan pengguna yang diperlukan ke grup:

Add-AdGroupMember -Identity HelpDesk -Members ivanovaa, semenovvb

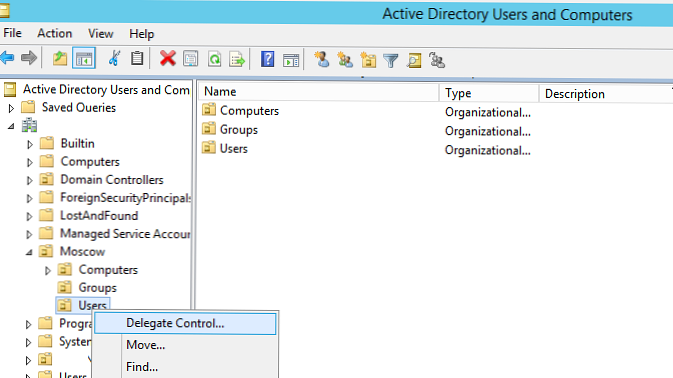

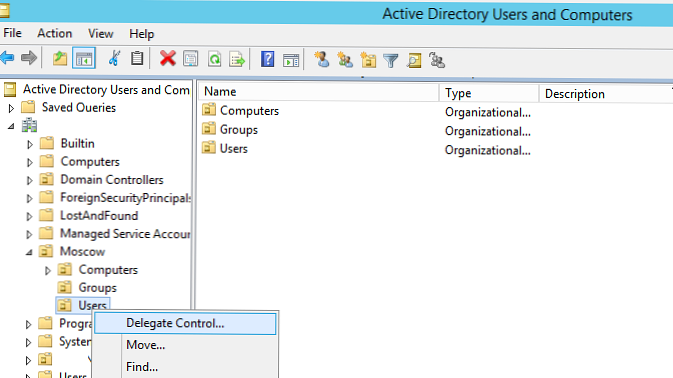

Luncurkan konsol Active Directory Users and Computers (ADUC), klik RMB pada OU dengan pengguna (dalam contoh kami, adalah 'OU = Pengguna, OU = Moskow, DC = corp, dc = winitpro, DC = ru') dan pilih item menu Mendelegasikan Kontrol.

Pilih grup yang ingin Anda berikan hak administratif..

Pilih salah satu dari set privilege yang telah ditentukan (Delegasikan tugas-tugas umum berikut) dari daftar:

- Buat, hapus, dan kelola akun pengguna;

- Atur ulang kata sandi pengguna dan paksakan perubahan kata sandi saat masuk berikutnya;

- Baca semua informasi pengguna;

- Buat, hapus, dan kelola grup;

- Ubah keanggotaan grup;

- Kelola tautan Kebijakan Grup;

- Menghasilkan Set Kebijakan yang Dihasilkan (Perencanaan);

- Menghasilkan Set Kebijakan yang Dihasilkan (Logging);

- Buat, hapus, dan kelola akun inetOrgPerson;

- Setel ulang kata sandi inetOrgPerson dan paksakan perubahan kata sandi saat masuk berikutnya;

- Baca semua informasi pribadi.

Atau buat tugas delegasi Anda sendiri (Buat tugas kustom untuk didelegasikan). Saya akan memilih opsi kedua.

Pilih jenis objek AD yang ingin Anda berikan haknya. Karena kita perlu memberikan hak ke akun pengguna, pilih Objek pengguna. Jika Anda ingin memberikan hak untuk membuat dan menghapus pengguna di OU ini, pilih opsi Buat / Hapus objek yang dipilih dalam folder ini. Dalam contoh kami, kami tidak memberikan otoritas semacam itu.

Dalam daftar izin, Anda harus memilih hak istimewa yang ingin Anda delegasikan. Dalam contoh kita, kita akan memilih hak untuk membuka kunci (Baca lockoutTime dan Tulis lockoutTime) dan pengaturan ulang kata sandi (Setel ulang kata sandi).

Untuk menemukan sumber memblokir akun di domain, dukungan pengguna harus memberikan hak untuk mencari log pada pengontrol domain.

Klik Berikutnya dan pada layar terakhir mengkonfirmasi penetapan izin yang dipilih.

Sekarang, di bawah akun pengguna dari grup HelpDesk, coba gunakan PowerShell untuk mengatur ulang kata sandi pengguna dari Pengguna OU, misalnya, dari PowerShell:

Set-ADAccountPassword petricdb -Reset -NewPassword (ConvertTo-SecureString -AsPlainText "PPPPa $$ w0rd1" -Paksa -Verbose) -PassThru

Kata sandi harus berhasil diatur ulang (jika cocok dengan kebijakan kata sandi domain).

Sekarang cobalah untuk membuat pengguna di OU ini menggunakan cmdlet New-ADUser:

New-ADUser -Name kalininda -Path 'OU = Pengguna, OU = Moskow, OU = winitpro, OU = DC = ru' -Diaktifkan $ true

Kesalahan akses akan muncul, sebagai otorisasi akun yang tidak Anda delegasikan.

Anda dapat menggunakan log pengontrol domain untuk mengontrol pengguna yang telah Anda delegasikan hak istimewanya. Misalnya, Anda dapat melacak siapa yang mereset kata sandi pengguna di domain, mencari tahu siapa yang membuat akun pengguna di AD, atau melacak perubahan di grup AD tertentu.

Delegasi wewenang untuk bergabung dengan komputer dalam domain AD

Secara default, setiap pengguna domain dapat bergabung dengan 10 komputer ke domain. Saat menambahkan komputer ke-11 ke domain, pesan kesalahan muncul.

Komputer Anda tidak dapat bergabung dengan domain. Anda telah melampaui jumlah maksimum akun komputer yang diizinkan untuk dibuat di domain ini. Hubungi administrator sistem Anda untuk membuat batas ini disetel ulang atau ditingkatkan.

Anda dapat mengubah batasan ini di seluruh level domain dengan meningkatkan nilai pada atribut ms-DS-MachineAccountQuota (tautan). Atau (jauh lebih benar dan lebih aman), mendelegasikan hak untuk bergabung dengan komputer ke domain dalam OU tertentu ke grup pengguna tertentu (helpdesk). Untuk melakukan ini, berikan hak untuk membuat objek jenis (Benda komputer) Di wisaya delegasi, pilih Buat objek yang dipilih dalam folder ini.

Dan di bagian Izin, pilih Buat Semua Objek Anak.

Nonaktifkan pendelegasian hak dalam domain AD

Untuk menghapus sekelompok hak OU yang sebelumnya didelegasikan, buka properti OU di konsol ADUC dan buka tab Keamanan.

Dalam daftar izin, temukan grup yang Anda delegasikan haknya dan klik Hapus. Daftar izin yang diberikan dapat dilihat pada tab Mahir. Seperti yang Anda lihat, HelpDesk diizinkan untuk mereset kata sandi.

Juga dari tab Keamanan -> Lanjutan Anda dapat mengonfigurasi pendelegasian wewenang dengan menetapkan izin non-standar ke berbagai grup keamanan.