Dalam versi protokol Server Pesan Blokir (SMB) 3.0, diperkenalkan pada Windows Server 2012 / Windows 8, menjadi mungkin untuk mengenkripsi data yang dikirimkan melalui jaringan antara file server SMB dan klien. Enkripsi lalu lintas SMB memungkinkan Anda untuk melindungi data yang dikirimkan melalui jaringan yang tidak terpercaya atau terbuka dari intersepsi dan modifikasi. Enkripsi data transparan dari sudut pandang klien dan tidak memerlukan biaya organisasi dan sumber daya yang signifikan, seperti halnya dengan implementasi infrastruktur VPN, IPSec dan PKI. Dalam versi terbaru dari protokol SMB 3.1.1 (diperkenalkan pada Windows 10 dan Windows Server 2016) tipe enkripsi AES 128 GCM digunakan, dan kinerja algoritma enkripsi meningkat secara signifikan. Selain itu, penandatanganan otomatis dan pemeriksaan integritas data dilakukan..

Mari kita periksa fitur penerapan enkripsi SMB di Windows Server 2012. Pertama-tama, Anda perlu memahami bahwa jika klien dan server mendukung berbagai versi protokol SMB, maka ketika membuat koneksi antara server dan klien, versi SMB tertinggi yang didukung dipilih untuk interaksi. klien dan server. Ini berarti bahwa semua klien dengan OS di bawah Windows 8 / Server 2012 tidak akan dapat berinteraksi dengan direktori jaringan di mana enkripsi SMB diaktifkan..

Pada server file, Anda bisa mendapatkan versi protokol SMB yang digunakan oleh satu atau klien lain (versi protokol yang digunakan dipilih dalam koneksi ditunjukkan dalam kolom Dialek):

Dapatkan koneksi

Secara default, enkripsi untuk mentransmisikan lalu lintas SMB dinonaktifkan pada server file Windows Server 2012. Anda dapat mengaktifkan enkripsi baik secara individual untuk setiap bola SMB, dan untuk seluruh server.

Secara default, enkripsi untuk mentransmisikan lalu lintas SMB dinonaktifkan pada server file Windows Server 2012. Anda dapat mengaktifkan enkripsi baik secara individual untuk setiap bola SMB, dan untuk seluruh server.

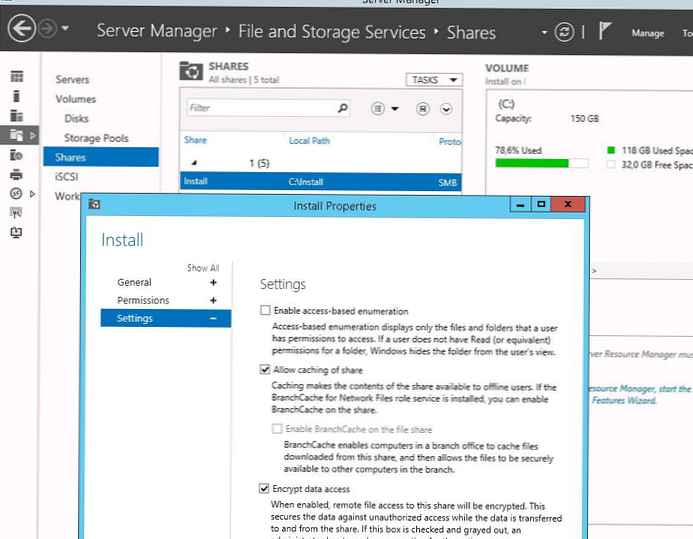

Jika Anda perlu mengaktifkan enkripsi pada direktori tertentu, buka konsol di server Manajer server dan pergi ke bagian itu Layanan File dan Penyimpanan -> Berbagi. Pilih folder publik yang diinginkan dan buka propertinya. Lalu buka tab Pengaturan, di mana memungkinkan opsi Enkripsi akses data. Simpan perubahan.

Anda juga dapat mengaktifkan enkripsi SMB dari konsol PowerShell. Aktifkan enkripsi untuk satu folder:

Set-SmbShare -Name Instal -EncryptData $ true

Atau untuk semua koneksi SMB ke server (apakah itu folder bersama atau sumber daya administratif):

Set-SmbServerConfiguration -EncryptData $ true

Setelah mengaktifkan enkripsi SMB untuk folder jaringan bersama, semua klien lawas (sebelum Windows 8) tidak akan dapat terhubung ke direktori ini, karena tidak mendukung versi protokol SMB 3.0. Untuk memungkinkan akses ke klien Windows tersebut (sebagai aturan, akses tersebut diatur sementara, jika tidak masuk akal untuk mengaktifkan enkripsi), Anda dapat mengizinkan koneksi ke server tanpa enkripsi:

Set-SmbServerConfiguration -RejectUnencryptedAccess $ false

Set-SmbServerConfiguration -EnableSMB1Protocol $ false