Pada Selasa malam, 24 Oktober, semua kantor berita meledakkan serangan massal baru dari virus kriptografi yang disebut Buruk Kelinci, membandingkannya dengan virus WannaCry dan NotPetya yang sensasional tahun ini. Mari kita lihat apa jenis virusnya dan bagaimana cara mengatasinya di jaringan perusahaan..

Konten:

- Metode infeksi virus Bad Rabbit

- Apa yang dilakukan virus Bad Rabbit pada sistem yang terinfeksi?

- Metode distribusi untuk ransomware Bad Rabbit melalui jaringan lokal

- Cara untuk melindungi dari Bad Rabbit

Metode infeksi virus Bad Rabbit

Sebagian besar infeksi dengan virus Bad Rabbit terjadi di Rusia, diikuti oleh Ukraina, Turki dan Jerman. Rupanya, penyebaran virus dimulai dengan beberapa situs media besar diretas oleh penyerang (terutama di zona domain .ru dan .ua), di mana kode JS untuk pemberitahuan palsu tentang perlunya memperbarui Adobe Flash Player diimplementasikan. Dalam hal pengguna setuju dengan pembaruan dan meluncurkan file yang diunduh dari server penyerang install_flash_player.exe (menurut karyawan Kaspersky, pengunduhan terjadi dari situs hxxp: // 1dnscontrol [.] com)

Agar berhasil menginfeksi PC, pengguna yang menjalankan file harus memiliki hak administrator dan jendela UAC standar harus muncul sebelum virus dimulai (kecuali, tentu saja, itu dinonaktifkan oleh pengrajin).

Apa yang dilakukan virus Bad Rabbit pada sistem yang terinfeksi?

Seandainya awal yang berhasil, file pustaka tautan-dinamis C: \ Windows muncul di disk komputer\ infpub.dat, yang berjalan melalui rundll32.

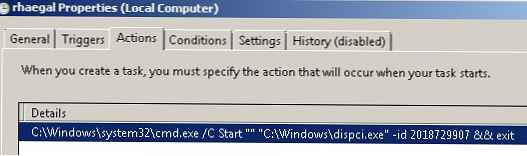

Setelah itu, file infpub.dat menginstal file yang dapat dieksekusi C: \ Windows \ dispci.exe pada sistem dan membuat tugas penjadwal untuk menjalankannya.

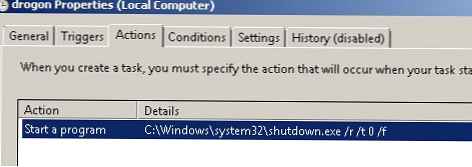

Kemudian tugas penjadwal lain dibuat untuk me-restart komputer..

Kemudian modul kriptografi mulai berperan, ditransfer dalam dispci.exe dan cscc.dat. File pengguna dalam sistem dicari oleh ekstensi yang ditransfer ke dalam daftar kode, dan kemudian mereka dienkripsi menggunakan kunci publik AES-128-CBC dari para penyerang menggunakan kunci publik RSA-2048. Dispci.exe menggunakan modul utilitas DiskCryptor untuk mengenkripsi file pada disk.

Daftar ekstensi file yang tunduk pada enkripsi disajikan di bawah ini (perhatikan bahwa setelah enkripsi, ekstensi file asli disimpan, dan sebuah tanda ditambahkan ke akhir badan file terenkripsi):

.3ds .7z .accdb .ai .as .as .aspx .avhd .back .bak .bmp .brw .c .cab .cc .cer .cfg .conf .cpp .crt .cs .cs .cl .cxx .dbf .der .der. dib .disk .djvu .doc .docx .dwg .eml .fdb .gz .h .hdd .hpp .hxx .iso .java .jfif .jpe .jpeg .jpg .js .kdbx .key .mail .mdb .msg. nrg .odc .odf .odg .odi .odm .odp .ods .odt .ora .ost .ova .ovf .p12 .p7b .p7c .pdf .pem .pfx .php .pmf .png .ppt .pptx .ps1. pst .pvi .py .pyc .pyw .qcow .qcow2 .rar .rb .rtf .scm .sln .sql .tar .tib .tiff .vb .vbox .vbs .vcb .vdi .vdi .vfd .vhd .vhdx. vmc .vmdk .vmsd .vmtm .vmx .vsdx .vsv .work .xls .xlsx .xml .xvd .zip

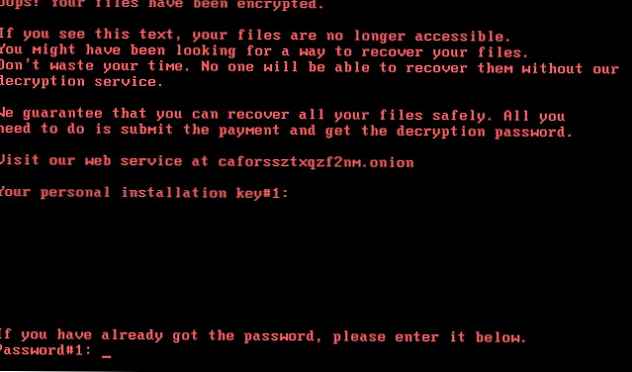

Selain itu, file dispci.exe digunakan untuk menginstal bootloader yang dimodifikasi yang mencegah sistem memuat secara normal (mirip dengan NotPetya). Kode dalam MBR dimodifikasi dan bootloader dialihkan ke file yang menampilkan teks pesan enkripsi dan "kode pengguna unik". Teks pesan menunjukkan alamat situs di Tor untuk menerima kode dekripsi.

Ups! File Anda telah dienkripsi.

Jika Anda melihat teks ini, file Anda tidak lagi dapat diakses.

Anda mungkin sedang mencari cara untuk memulihkan file Anda.

Jangan buang waktu Anda. Tidak seorang pun akan dapat memulihkannya tanpa kami

layanan dekripsi.

Kami menjamin bahwa Anda dapat memulihkan semua file Anda dengan aman. Semua kamu

Yang perlu dilakukan adalah mengirimkan pembayaran dan mendapatkan kata sandi dekripsi.

Kunjungi layanan web kami di caforssztxqzf2nm.onion

Kunci instalasi pribadi Anda # 1:

Untuk mendekripsi data, pengembang virus harus mentransfer 0,05 Bitcoin (BTC) ke akun mereka dalam waktu 40 jam.

Menurut karyawan Kaspersky, tidak seperti NetPetya, dimungkinkan untuk mendekripsi file yang dienkripsi dengan virus baru..

Metode distribusi untuk ransomware Bad Rabbit melalui jaringan lokal

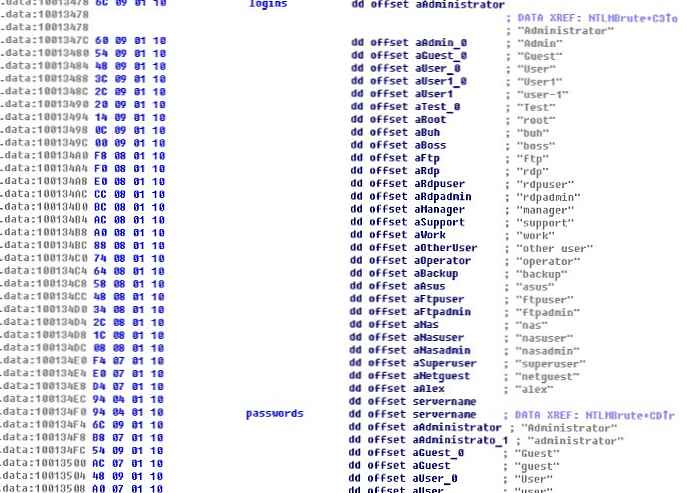

Untuk distribusi melalui jaringan perusahaan, modul untuk memindai dan mencari alamat IP digunakan. Untuk mengakses PC di jaringan, virus mencoba mengambil kata sandi administrator komputer jarak jauh dengan dua cara

- Akun dan kata sandi dicari melalui kamus yang terprogram

- Untuk mendapatkan kata sandi pengguna dari memori sistem yang terinfeksi, modul Mimikatz digunakan, dan data yang diterima digunakan untuk otorisasi di komputer lain

Jika otentikasi berhasil, virus menyebar sendiri ke komputer jauh melalui SMB dan WebDAV.

Jika otentikasi berhasil, virus menyebar sendiri ke komputer jauh melalui SMB dan WebDAV.

Sebagian besar media melaporkan bahwa exploit EthernalBlue yang sama (seperti yang digunakan oleh WcRy dan NotPetya) digunakan untuk menyebarkan virus melalui jaringan, tetapi ini tidak benar.

Cara untuk melindungi dari Bad Rabbit

Kami akan mengumpulkan rekomendasi dasar untuk membatasi infeksi komputer dan penyebaran virus melalui jaringan

- Ikuti panduan umum yang dijelaskan dalam artikel tentang membatasi hak akun administratif..

- Gunakan kata sandi administrator lokal yang unik pada semua PC (konfigurasikan LAPS)

- Anda tidak dapat menonaktifkan UAC

- Berikan program edukasi kepada pengguna tentang ancaman meluncurkan perangkat lunak pihak ketiga yang diunduh dari situs

- Batasi kemampuan untuk mengekstrak kata sandi / hash pengguna dari memori dengan utilitas ala mimikatz

- Memeriksa kompleksitas kata sandi pengguna dan administrator dalam AD (Kata sandi audit dalam AD) yang memadai, sehingga meminimalkan kemungkinan pemilihan kata sandi dalam kamus

- Memonitor pembuatan tugas penjadwal baru (EventID 106) dan layanan pada PC dan server di jaringan

- Gunakan kebijakan pembatasan perangkat lunak untuk melarang peluncuran file-file berikut (berdasarkan nama dan hash). Atau aturan antivirus.

| Nama file | SHA256 Hash |

| install_flash_player.exe | 630325cac09ac3fab908f903e3b00d0dadd5fdaa0875ed8496fcbb97a558d0da

|

| c: \ windows \ infpub.dat | 579FD8A0385482FB4C789561A30B09F25671E86422F40EF5CCA2036B28F99648 |

| c: \ windows \ dispci.exe | 8ebc97e05c8e1073bda2efb6f4d00ad7e789260afa2c276f0c72740b838a0a93 |

| cscc.dat (x86 / x64) | x86 -682ADCB55FE4649F7B22505A54A9DBC454B4090FC2BB84AF7DB5B0908F3B7806 x64- b2f863f4119dc88a22cc97c0a136c88a0127cb026751303b045f7322a8972f6

|