Menggunakan akun lokal (termasuk administrator lokal) untuk akses jaringan di lingkungan Active Directory tidak diinginkan karena sejumlah alasan. Seringkali, banyak komputer menggunakan nama administrator dan kata sandi yang sama, yang dapat membahayakan banyak sistem ketika satu komputer dikompromikan (ancaman serangan). Pass-the-hash) Selain itu, akses di bawah akun lokal melalui jaringan sulit untuk dipersonifikasikan dan dilacak secara terpusat, karena fakta serupa tidak direkam pada pengontrol domain AD.

Untuk mengurangi risiko, administrator resor mengganti nama nama akun Administrator Windows lokal standar. Penggunaan sistem yang secara berkala mengubah kata sandi administrator lokal ke domain yang unik untuk semua komputer (misalnya, MS Password Administrator Lokal Solusi) dapat secara signifikan meningkatkan keamanan akun administrator lokal. Tetapi solusi ini tidak akan dapat memecahkan masalah membatasi akses jaringan di bawah akun lokal, karena komputer dapat memiliki lebih dari satu akun lokal.

Anda dapat membatasi akses jaringan untuk akun lokal menggunakan kebijakan. Tolak akses untuk ini komputer dari itu jaringan. Tetapi masalahnya adalah bahwa dalam kebijakan ini Anda harus secara eksplisit mendaftar semua nama akun yang harus ditolak aksesnya.

Windows 8.1 dan Windows Server 2012 R2 memperkenalkan dua grup keamanan baru dengan SID baru. Ini berarti bahwa sekarang kesempatan tersedia untuk tidak mencantumkan semua opsi SID yang mungkin untuk akun lokal, tetapi untuk menggunakan SID umum.

| S-1-5-113 | AUTHORITY NT \ Akun lokal | Semua akun lokal |

| S-1-5-114 | AUTHORITY NT \ Akun lokal dan anggota grup Administrators | Semua akun administrator lokal |

Grup-grup ini ditambahkan ke token akses pengguna ketika mereka masuk di bawah akun lokal.

Pada server yang menjalankan Windows Server 2012 R2, verifikasi bahwa akun administrator lokal diberikan dua akun AUTHORITY NT \ lokal baru (SID S-1-5-113) dan NT AUTHORITY \ Akun lokal dan anggota grup Administrator (SID S-1- 5-114):

Whoami / all

Anda dapat menambahkan fungsionalitas ini ke Windows 7, Windows 8, Windows Server 2008 R2, dan Windows Server 2012 dengan menginstal pembaruan KB 2871997 (pembaruan Juni 2014).

Anda dapat menambahkan fungsionalitas ini ke Windows 7, Windows 8, Windows Server 2008 R2, dan Windows Server 2012 dengan menginstal pembaruan KB 2871997 (pembaruan Juni 2014).

Anda dapat memeriksa apakah grup-grup ini ada dalam sistem dengan SID mereka sebagai berikut:

$ objSID = New-Object System.Security.Principal.SecurityIdentifier ("S-1-5-113")

$ objAccount = $ objSID.Translate ([System.Security.Principal.NTAccount])

$ objAccount.Value

Jika skrip mengembalikan akun NT Authority \ Local, maka grup lokal ini (dengan SID ini) tersedia.

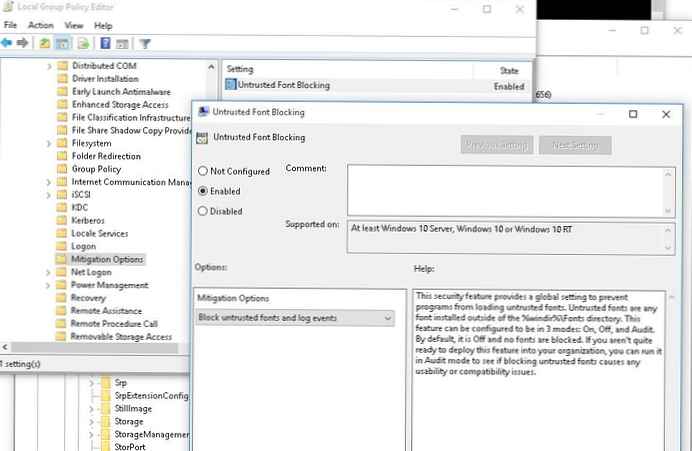

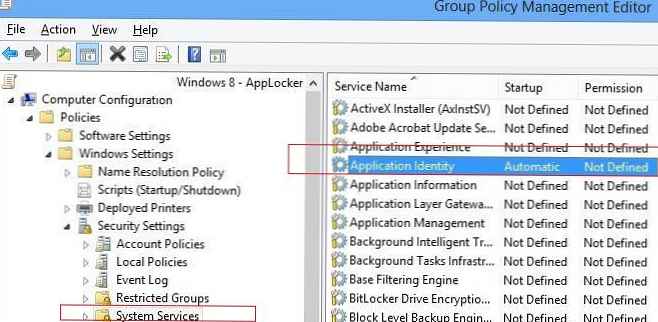

Untuk membatasi akses jaringan di bawah akun lokal dengan SID ini di token, Anda dapat menggunakan kebijakan berikut ini, yang terdapat di bagian Konfigurasi Komputer -> Pengaturan Windows -> Pengaturan Keamanan -> Kebijakan Lokal -> Penetapan Hak Pengguna.

- Tolak akses ke komputer ini dari jaringan - Akses ditolak ke komputer dari jaringan

- Tolak log pada melalui Jauh Desktop Layanan - Tolak masuk melalui layanan dari Remote Desktop

Tambahkan ke data kebijakan Akun lokal dan Akun lokal dan anggota grup Administrator dan perbarui kebijakan dengan gpupdate / force.

Setelah menerapkan kebijakan, akses jaringan di bawah akun lokal ditolak ke komputer ini. Jadi, ketika Anda mencoba membuat sesi RDP di bawah akun .\administrator pesan kesalahan akan muncul.

Setelah menerapkan kebijakan, akses jaringan di bawah akun lokal ditolak ke komputer ini. Jadi, ketika Anda mencoba membuat sesi RDP di bawah akun .\administrator pesan kesalahan akan muncul.

Dengan demikian, Anda dapat membatasi akses jaringan di bawah akun lokal apa pun namanya, dan meningkatkan tingkat keamanan lingkungan perusahaan.