Kami melanjutkan serangkaian artikel tentang melawan kelas virus ransomware di lingkungan perusahaan. Pada bagian sebelumnya, kami melihat konfigurasi perlindungan pada server file menggunakan FSRM dan menggunakan gambar disk bayangan untuk dengan cepat memulihkan data setelah serangan. Hari ini kita akan berbicara tentang suatu cara mencegah peluncuran file yang dapat dieksekusi dari virus ransomware (termasuk virus dan trojan biasa) di PC pengguna.

Selain perangkat lunak antivirus, kebijakan pembatasan perangkat lunak mungkin menjadi penghalang lain untuk mencegah malware agar tidak berjalan di komputer pengguna. Di lingkungan Windows, ini bisa berupa Kebijakan Pembatasan Perangkat Lunak atau AppLocker. Kami akan melihat contoh penggunaan Kebijakan Pembatasan Perangkat Lunak untuk melindungi dari virus..

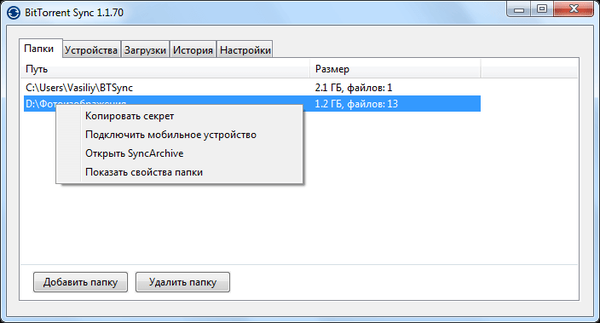

Kebijakan Pembatasan Perangkat Lunak (SRP) memberikan kemampuan untuk mengaktifkan atau menonaktifkan eksekusi file yang dapat dieksekusi menggunakan kebijakan grup lokal atau domain. Metode perlindungan terhadap virus dan ransomware menggunakan SRP melibatkan melarang peluncuran file dari direktori tertentu di lingkungan pengguna, yang, sebagai aturan, mendapatkan file atau arsip dengan virus. Dalam sebagian besar kasus, file dengan virus yang diterima dari Internet atau dari email muncul di dalam direktori% APPDATA% dari profil pengguna (ini juga berisi folder% Temp% dan folder Temporary Internet Files). Dalam direktori yang sama, salinan sementara arsip yang dibongkar disimpan, ketika pengguna, tanpa melihat, membuka arsip yang diterima melalui surat atau diunduh dari Internet.

Saat mengatur SRP dapat digunakan dua strategi:

- Izinkan file yang dapat dieksekusi dijalankan di komputer hanya dari folder tertentu (sebagai aturan, ini adalah% Windir% dan Program Files / Program Files x86 direktori) - ini adalah metode yang paling dapat diandalkan, tetapi membutuhkan periode panjang debugging dan mengidentifikasi perangkat lunak yang diperlukan yang tidak berfungsi dalam konfigurasi seperti itu

- Mencegah file yang dapat dieksekusi mulai dari direktori pengguna, di mana, pada prinsipnya, seharusnya tidak ada file yang dapat dieksekusi. Dalam direktori ini dalam banyak kasus file virus muncul ketika mereka muncul di komputer. Selain itu, pengguna yang tidak memiliki hak administrator sama sekali tidak memiliki izin menulis ke direktori sistem selain miliknya. Oleh karena itu, virus tidak akan dapat menempatkan tubuhnya di mana pun kecuali direktori di profil pengguna.

Kami akan mempertimbangkan pembuatan SRP sesuai dengan opsi kedua, sebagai cukup andal dan kurang memakan waktu untuk diterapkan. Jadi, mari kita buat kebijakan yang memblokir peluncuran file dengan cara tertentu. Di komputer lokal, ini bisa dilakukan menggunakan konsol gpedit.msc, jika kebijakan tersebut harus digunakan dalam domain, itu perlu di konsol Manajemen Kebijakan Grup (gpmc.msc) buat kebijakan baru dan tetapkan ke OU dengan komputer pengguna.

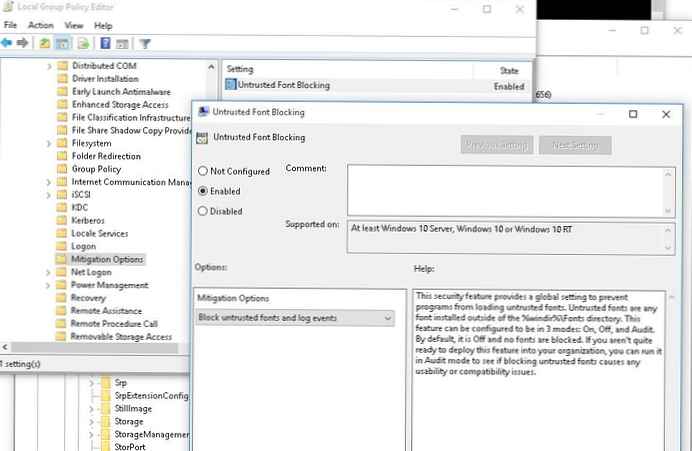

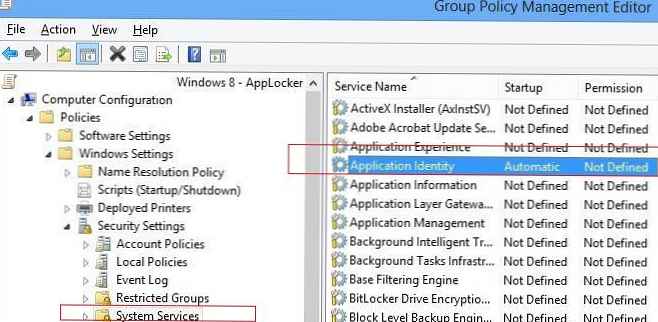

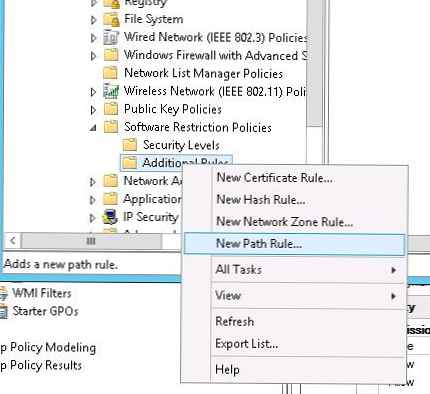

Catatan. Kami sangat menyarankan bahwa sebelum menerapkan kebijakan SRP, uji pekerjaan mereka pada sekelompok komputer uji. Dalam hal mendeteksi program yang sah yang tidak dimulai karena SRP, Anda perlu menambahkan aturan izin terpisah.Di konsol editor GPO, buka Konfigurasi Komputer -> Pengaturan Windows -> Pengaturan Keamanan . Klik kanan Kebijakan Pembatasan Perangkat Lunak dan pilih Kebijakan Pembatasan Perangkat Lunak Baru.

Pilih satu bagian Aturan tambahan, dan buat aturan baru Aturan jalur baru.

Pilih satu bagian Aturan tambahan, dan buat aturan baru Aturan jalur baru.

Mari kita membuat aturan yang melarang peluncuran file yang dapat dieksekusi dengan ekstensi * .exe dari direktori% AppData%. Tentukan parameter aturan berikut:

Mari kita membuat aturan yang melarang peluncuran file yang dapat dieksekusi dengan ekstensi * .exe dari direktori% AppData%. Tentukan parameter aturan berikut:

- Path:% AppData% \ *. Exe

- Tingkat keamanan: Tidak diizinkan

- Deskripsi: Memblokir peluncuran file exe dari folder% AppData%

Demikian pula, Anda perlu membuat aturan larangan untuk jalur yang tercantum dalam tabel. Karena variabel lingkungan dan jalur berbeda di Windows 2003 / XP dan Windows Vista / di atas, tabel menunjukkan nilai untuk versi OS yang sesuai. Jika Anda masih memiliki Windows 2003 / XP di domain Anda, lebih baik bagi mereka untuk membuat kebijakan terpisah dan menetapkannya ke OU dengan komputer menggunakan filter WMI GPO berdasarkan tipe OS.

Demikian pula, Anda perlu membuat aturan larangan untuk jalur yang tercantum dalam tabel. Karena variabel lingkungan dan jalur berbeda di Windows 2003 / XP dan Windows Vista / di atas, tabel menunjukkan nilai untuk versi OS yang sesuai. Jika Anda masih memiliki Windows 2003 / XP di domain Anda, lebih baik bagi mereka untuk membuat kebijakan terpisah dan menetapkannya ke OU dengan komputer menggunakan filter WMI GPO berdasarkan tipe OS.

| Deskripsi | Windows XP dan 2003 | Windows Vista / 7/8/10, Windows Server 2008/2012 |

| Cegah peluncuran file dari% LocalAppData% | % UserProfile% Pengaturan Lokal * .exe | % LocalAppData% \ * .exe |

| Cegah peluncuran file dari subdirektori% AppData%: | % AppData% \ * \ *. Exe | % AppData% \ * \ *. Exe |

| Cegah peluncuran file dari subdirektori% LocalAppData% | % UserProfile% \ Pengaturan Lokal \ * \ * .exe | % LocalAppData% \ * \ *. Exe |

| Larangan memulai file exe dari arsip dibuka dengan WinRAR | % UserProfile% \ Pengaturan Lokal \ Temp \ Rar * \ * .exe | % LocalAppData% \ Temp \ Rar * \ *. Exe |

| Cegah peluncuran file exe dari arsip yang dibuka dengan 7zip | % UserProfile% \ Pengaturan Lokal \ Temp \ 7z * \ * .exe | % LocalAppData% \ Temp \ 7z * \ *. Exe |

| Cegah peluncuran file exe dari arsip yang dibuka dengan WinZip | % UserProfile% \ Pengaturan Lokal \ Temp \ wz * \ * .exe | % LocalAppData% \ Temp \ wz * \ *. Exe |

| Cegah peluncuran file exe dari arsip yang dibuka dengan pengarsipan Windows bawaan | % UserProfile% \ Pengaturan Lokal \ Temp \ *. Zip \ * .exe | % LocalAppData% \ Temp \ *. Zip \ * .exe |

| Cegah peluncuran file exe dari direktori% temp% | % Temp% \ * .exe | % Temp% \ * .exe |

| Cegah jalankan file exe dari subdirektori% temp% | % Temp% \ * \ * .exe | % Temp% \ * \ * .exe |

| Opsional. Cegah file exe dari direktori apa pun di profil pengguna .Itu penting. dengan aturan ini Anda perlu berhati-hati, karena beberapa perangkat lunak, seperti plug-in browser, installer, menyimpan file yang dapat dieksekusi dalam profil. Untuk program semacam itu, Anda harus membuat aturan pengecualian SRP | % UserProfile% \ * \ *. Exe | UserProfile% \ * \ *. Exe |

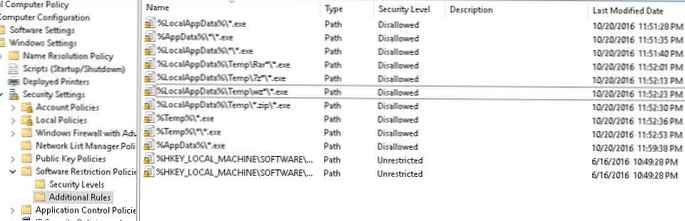

Anda dapat menambahkan direktori Anda sendiri. Dalam contoh kami, kami mendapat daftar larangan aturan SRP seperti ini.

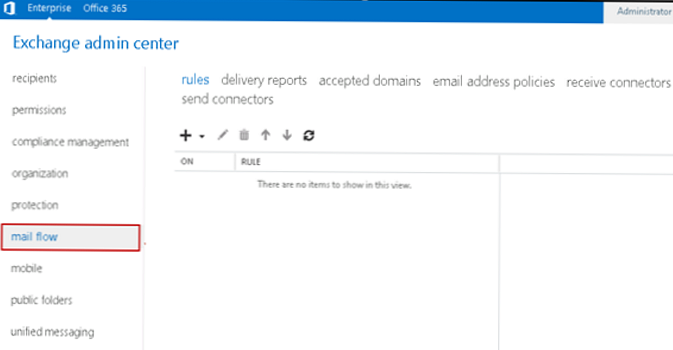

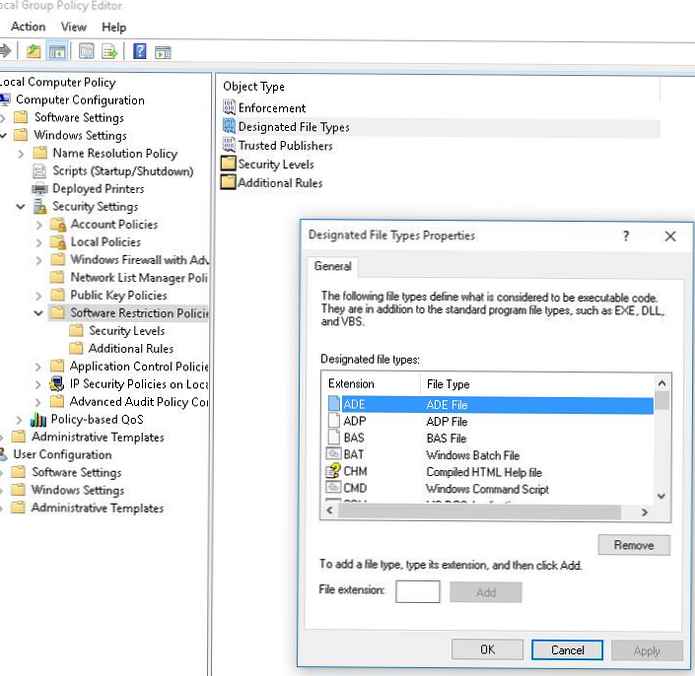

Sebagai aturan, Anda juga harus melarang peluncuran ekstensi lain dari file yang berpotensi berbahaya (* .bat, *. Vbs, * .js, * .wsh, dll.), Karena kode berbahaya dapat ditemukan tidak hanya di file * .exe. Untuk melakukan ini, Anda perlu mengubah jalur dalam aturan SPR dengan menghapus entri * .exe. Dengan demikian, akan dilarang untuk menjalankan semua file yang dapat dieksekusi dan file skrip di direktori yang ditentukan. Daftar ekstensi file "berbahaya" ditentukan dalam pengaturan kebijakan SRP di bagian Ditunjuk File Jenis. Seperti yang Anda lihat, itu sudah memiliki daftar yang telah ditentukan dari ekstensi file dan script yang dapat dieksekusi. Anda dapat menambah atau menghapus ekstensi tertentu.

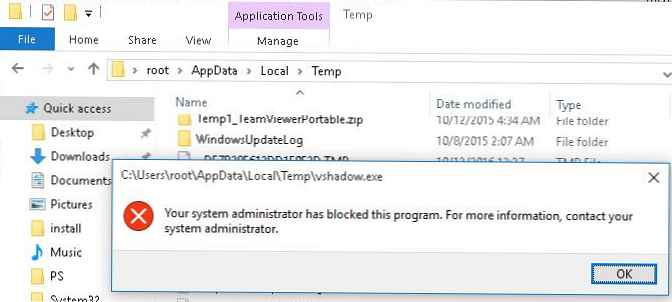

Tetap memverifikasi efek Kebijakan Pembatasan Perangkat Lunak pada komputer klien. Untuk melakukan ini, perbarui kebijakan dengan perintah gpupdate / force dan coba jalankan file * .exe yang dapat dieksekusi dari sembarang direktori yang ditentukan. Anda harus menerima pesan kesalahan:

Tetap memverifikasi efek Kebijakan Pembatasan Perangkat Lunak pada komputer klien. Untuk melakukan ini, perbarui kebijakan dengan perintah gpupdate / force dan coba jalankan file * .exe yang dapat dieksekusi dari sembarang direktori yang ditentukan. Anda harus menerima pesan kesalahan:

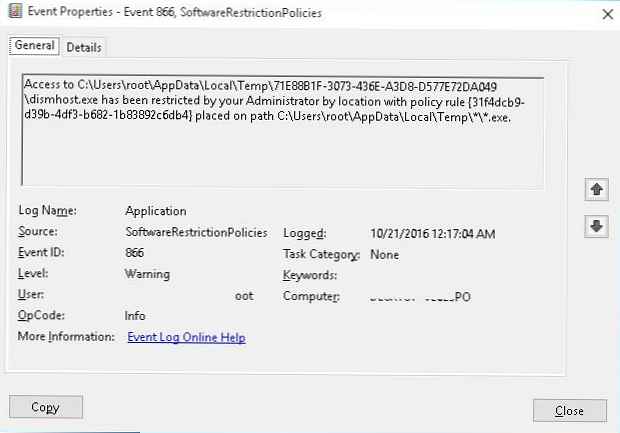

Upaya untuk menjalankan file yang dapat dieksekusi dari direktori yang dilindungi yang diblokir oleh kebijakan SRP dapat dipantau menggunakan log peristiwa Windows. Acara yang menarik bagi kami ada di bagian Aplikasi, dan miliki ID Peristiwa 866, dengan sumber KebijakanRestriction Software dan sesuatu seperti ini:

Akses ke C: \ Users \ root \ AppData \ Local \ Temp \ 71E88B1F-3073-436E-A3D8-D577E72DA049 \ dismhost.exe telah dibatasi oleh Administrator Anda dengan lokasi dengan aturan kebijakan 31f4dcb9-d39b-4df3-b682-1b83892c6db4 ditempatkan di jalur C: \ Users \ root \ AppData \ Local \ Temp \ * \ *. exe.

Jadi, kami telah menunjukkan contoh umum teknik untuk menggunakan kebijakan pembatasan perangkat lunak (SRP atau Applocker) untuk memblokir virus, ransomware, dan trojan di komputer pengguna. Metode yang dipertimbangkan secara signifikan dapat meningkatkan tingkat perlindungan sistem dari kode jahat yang diluncurkan oleh pengguna..