Remote Desktop Services (RDS) di Windows Server 2008 R2 bukan hanya rebranding dari pendahulunya, Terminal Services. Fitur-fitur baru, beberapa di antaranya muncul kembali di Windows Server 2008, seperti RemoteApp, RD Gateway dan RD Virtualization Host, membuatnya mudah dan nyaman untuk memastikan penyebaran dan pengoperasian aplikasi pengguna individual dan seluruh desktop dalam solusi RDS dan VDI, dan fungsionalitasnya. dan kenyamanan tidak lebih buruk daripada solusi Citrix atau kompleks vendor lain.

Bagaimana dengan keamanan Layanan Desktop Jarak Jauh? Microsoft telah memperbarui dan meningkatkan keamanan layanan ini secara signifikan. Pada artikel ini, kita akan berbicara tentang mekanisme keamanan RDS, tentang pengamanan layanan terminal menggunakan kebijakan grup dan tentang aspek praktis dari pengamanan solusi RDS.

Apa yang Baru di R2

Jika Anda harus bekerja dengan versi Layanan Terminal di Windows Server 2003 dan Windows Server 2008, maka Anda mungkin ingat bahwa sejumlah fitur baru muncul di Windows 2008, seperti TS Web Access (koneksi melalui browser), TS Gateway (akses ke terminal layanan melalui Internet), RemoteApp (menerbitkan aplikasi individual melalui RDP) dan Session Broker (menyediakan penyeimbangan beban).

Windows Server 2008 R2 memperkenalkan fitur-fitur berikut:

- Virtualisasi Remote Desktop untuk Solusi VDI

- Penyedia RDS untuk PowerShell (sekarang administrator dapat mengontrol konfigurasi dan manajemen RDS dari baris perintah atau menggunakan skrip)

- Remote Desktop IP Virtualization, yang memungkinkan Anda untuk menetapkan alamat IP ke koneksi Anda berdasarkan sesi atau pengaturan aplikasi

- Klien RDP dan Remote Desktop Connection (RDC) versi baru - v. 7.0

- Manajemen sumber daya CPU untuk alokasi sumber daya prosesor yang dinamis berdasarkan jumlah sesi aktif

- Kompatibilitas dengan Windows Installer, memungkinkan Anda untuk menginstal program dengan kemampuan untuk menyesuaikan pengaturan aplikasi di sisi pengguna.

- Sisi klien mendukung hingga 16 monitor.

Selain itu, fungsi untuk bekerja dengan video dan audio ditingkatkan, dan dukungan penuh untuk teknologi Windows Aero (perhatikan bahwa Aero tidak didukung dalam mode multi-monitor).

Secara alami, masalah keamanan RDS bergantung pada solusi spesifik. Misalnya, jika Anda menerbitkan desktop untuk pengguna yang terhubung melalui Internet atau menggunakan browser, masalah keamanan jauh lebih akut daripada dengan solusi standar ketika klien terhubung menggunakan klien RDC melalui LAN.

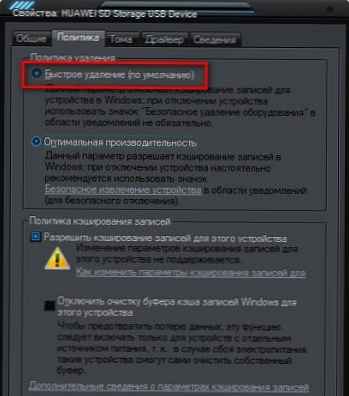

Otentikasi Tingkat Jaringan

Untuk memberikan keamanan yang lebih besar untuk semua koneksi, Anda harus menggunakan mekanisme otentikasi Network Level Authentication (NLA). NLA mengharuskan pengguna untuk masuk ke server RD Session Host sebelum sesi dibuat. Mekanisme ini memungkinkan Anda untuk melindungi server dari pemrosesan sesi yang tidak perlu yang mungkin dihasilkan oleh penjahat cyber atau program bot. Untuk menggunakan NLA, sistem operasi klien harus mendukung protokol Credential Security Support Provider (CredSSP), yang berarti Windows XP SP3 (cara mengaktifkan NLA di Windows XP SP3) dan lebih tinggi, serta RDP 6.0 atau klien yang lebih tinggi.

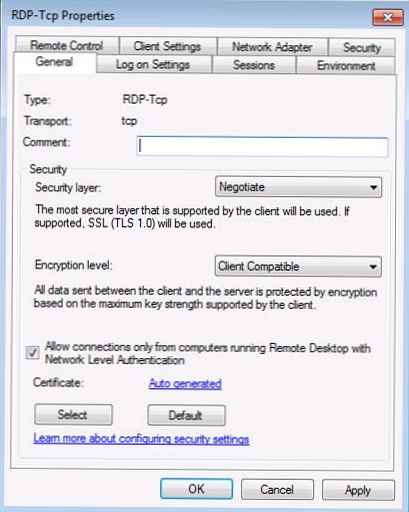

Anda dapat mengkonfigurasi NLA pada server RD Session dengan membuka Administrative Tools -> Remote Desktop Services -> Desktop Session Host Configuration console.

- Klik kanan pada koneksi

- Pilih Properti

- Buka tab Umum

- Periksa opsi “Izinkan koneksi hanya dari komputer yang menjalankan Remote Desktop dengan Otentikasi Level Jaringan”

- Klik OK.

Transport Layer Security (TLS)

Dalam sesi RDS, Anda dapat menggunakan salah satu dari tiga mekanisme keamanan untuk melindungi koneksi antara klien dan server Host Sesi RDS:

- Lapisan keamanan RDP - menggunakan enkripsi RDP bawaan, kurang aman.

- Bernegosiasi - Enkripsi TLS 1.0 (SSL) akan digunakan jika klien mendukungnya, jika klien tidak mendukungnya, tingkat keamanan RDP biasa akan digunakan.

- SSL - Enkripsi TLS 1. akan digunakan untuk mengotentikasi server dan mengenkripsi data yang dikirimkan antara klien dan server. Ini adalah mode paling aman..

Untuk memastikan tingkat keamanan yang tinggi, enkripsi SSL / TLS diperlukan. Untuk tujuan ini, Anda harus memiliki sertifikat digital, dapat ditandatangani sendiri atau dikeluarkan oleh otoritas sertifikasi CA (yang lebih disukai).

Selain tingkat keamanan, Anda dapat memilih tingkat enkripsi koneksi. Jenis enkripsi berikut tersedia:

- Rendah - Enkripsi data 56-bit yang dikirim dari klien ke server digunakan. Data yang dikirimkan dari server ke klien tidak dienkripsi.

- Kompatibel dengan klien - Jenis enkripsi ini digunakan secara default. Dalam hal ini, semua lalu lintas antara klien dan server dienkripsi dengan panjang kunci maksimum yang didukung klien.

- Tinggi - semua data yang dikirimkan antara klien dan server di kedua arah dienkripsi dengan kunci 128 bit

- Sesuai dengan FIPS - semua data yang dikirimkan antara klien dan server di kedua arah dienkripsi menggunakan FIPS 140-1.

Perlu dicatat bahwa jika level enkripsi High atau FIPS Compliant digunakan, maka semua klien yang tidak mendukung jenis enkripsi ini tidak akan dapat terhubung ke server.

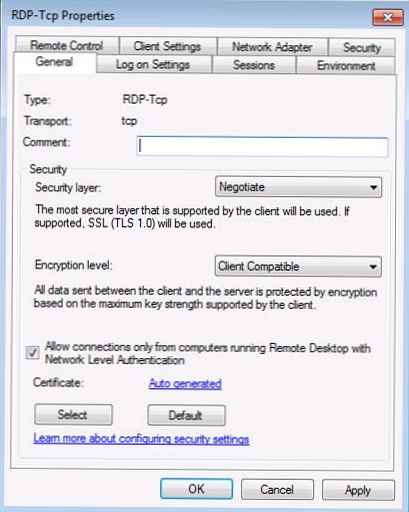

Anda dapat mengonfigurasi jenis otentikasi server dan tingkat enkripsi sebagai berikut:

- Pada server RD Session Host, buka jendela konfigurasi Remote Desktop Session Host dan buka jendela properti.

- Pada tab Umum, di menu tarik-turun pilih tingkat keamanan dan jenis enkripsi yang diperlukan.

- Klik OK.

Kebijakan Grup

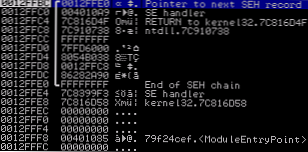

Ada sejumlah opsi Kebijakan Grup untuk mengkonfigurasi pengaturan RDS di Windows Server 2008 R2. Semuanya terletak di bagian Computer Configuration \ Policies \ Administrative Templates \ Windows Components \ Remote Desktop Services (tangkapan layar Konsol Manajemen Kebijakan Grup ditunjukkan pada gambar).

Seperti yang Anda lihat, ada kebijakan manajemen lisensi, kebijakan konfigurasi untuk klien RDC, dan server Host RD Sesi itu sendiri. Kebijakan keamanan Host RD Session meliputi:

- Setel Tingkat Enkripsi Koneksi Klien: Kebijakan ini digunakan untuk mengontrol tingkat enkripsi. Jika diaktifkan, semua koneksi harus menggunakan level enkripsi yang ditentukan (standarnya Tinggi).

- SelaluPromptuntukKata sandiatasKoneksi: Kebijakan ini digunakan jika Anda selalu perlu menanyakan kata sandi pengguna saat menghubungkan ke sesi RD, bahkan jika kata sandi dimasukkan dalam klien RDC. Secara default, pengguna dapat secara otomatis masuk ke sesi jika mereka menentukan kata sandi di klien RDC.

- MembutuhkanAmanRpcKomunikasi: - ketika kebijakan diaktifkan, hanya permintaan yang diautentikasi dan terenkripsi dari klien yang diizinkan.

- MembutuhkanGunakandariSpesifikKeamananLapisanuntukJauh (Rdp) Koneksi: ketika kebijakan diaktifkan, semua koneksi antara klien dan server terminal harus menggunakan tingkat keamanan yang ditentukan di sini (RDP, Negosiasi atau SSL / TLS)

- LakukanTidakIzinkanLokalAdministratoruntukSesuaikanIzin: kebijakan menonaktifkan kemampuan administrator untuk mengkonfigurasi pengaturan keamanan Host Sesi RD.

- Membutuhkan Otentikasi Pengguna untuk Koneksi Jarak Jauh dengan menggunakan Otentikasi Tingkat Jaringan: Kebijakan ini mencakup persyaratan NLA untuk semua koneksi ke server terminal (klien tanpa dukungan NLA tidak dapat terhubung).

Pengaturan klien RDC ada di subbagian Jauh Desktop Koneksi Klien:

- Lakukantidakijinkankata sandiuntukmenjadidisimpan: kebijakan melarang penyimpanan kata sandi di klien RDC, opsi "Simpan kata sandi" menjadi tidak tersedia, semua kata sandi yang disimpan sebelumnya akan dihapus.

- TentukanSHA1 cap jempoldarisertifikatmewakilidipercaya.rdppenerbit: kebijakan ini memungkinkan Anda untuk membuat daftar sidik jari sertifikat SHA1, dan jika sertifikat cocok dengan sidik jari dalam daftar ini, itu dianggap tepercaya.

- Promptuntukkredensialpadaituklienkomputer: Kebijakan mengaktifkan permintaan kredensial pengguna di komputer klien, bukan server RD Session.

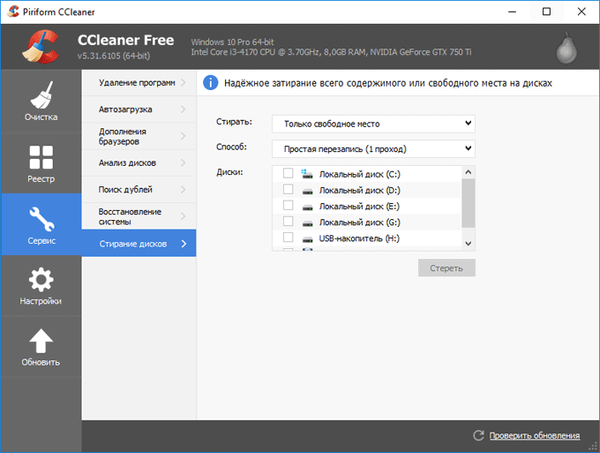

Akses RD Web

Pengguna komputer di mana klien RDC tidak diinstal dapat mengakses aplikasi yang diterbitkan menggunakan browser web. Untuk melakukan ini, pengguna harus membuka URL di browser tempat sumber daya RDS dipublikasikan. RD Web Access Server adalah peran RD Server yang terpisah, biasanya terletak pada server khusus.

Antarmuka web server RD Web Access didasarkan pada SSL dan pengguna dapat masuk menggunakan kredensial mereka. Pengguna terotentikasi hanya melihat daftar program-program yang diterbitkan (RemoteApp) yang mereka akses..

Server Web Access menggunakan sertifikat X.509 untuk enkripsi. Secara default, sertifikat yang ditandatangani sendiri digunakan..