Pada artikel ini, kita akan berbicara tentang trik yang menarik dalam keluarga OS Windows, yang memungkinkan Anda untuk mengeksekusi perintah apa pun dengan hak sistem secara langsung pada layar login Windows sebelum melalui prosedur otorisasi. Prosedur ini, tentu saja, dapat digunakan untuk tujuan yang baik (misalnya, untuk dengan cepat mengatur ulang kata sandi administrator), tetapi juga dapat digunakan oleh penyerang yang, setelah mendapatkan akses ke sistem Anda, dapat meninggalkan sendiri konsol akses yang serupa, yang cukup sulit untuk dideteksi. Segera buat reservasi bahwa ini bukan kerentanan atau lubang klasik, tetapi hanya kelengkungan arsitektur Windows.

Teknik hack adalah dengan menggunakan fungsi "Sticky Keys" (fungsi mengaktifkan kunci sticky yang diaktifkan dengan menekan tombol [Shift] lima kali di Windows). Dengan mengganti Sticky Keys - file executable sethc.exe dengan file lain, Anda dapat memastikan bahwa alih-alih meluncurkan utilitas sticky keys, program yang diinginkan diluncurkan. Mari kita coba menggunakan teknik serupa untuk meluncurkan jendela command prompt langsung di layar login Windows.

Prosedur untuk mengganti file adalah sebagai berikut (jika sistem diinstal di partisi yang berbeda dari C:, perbaiki perintah):

- Buat salinan cadangan file dengan menyalinnya ke root drive C:

salin c: \ windows \ system32 \ sethc.exe c: \

- Ganti file sethc.exe dengan file baris perintah,

salin / y c: \ windows \ system32 \ cmd.exe c: \ windows \ system32 \ sethc.exe

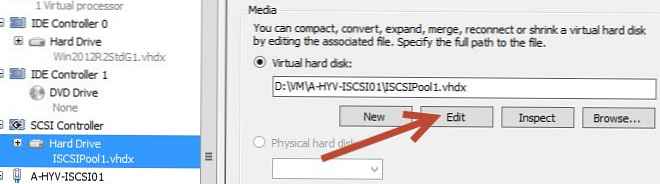

Cara lain untuk menggunakan peretasan adalah dengan menginstal debugger untuk sethc.exe, ini dapat dilakukan dengan perintah:

REG TAMBAHKAN "HKLM \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Opsi Eksekusi File Gambar \ sethc.exe" / v Debugger / t REG_SZ / d "C: \ windows \ system32 \ cmd.exe"

Kemudian kita reboot sistem dan tekan tombol SHIFT lima kali pada layar login Windows, sebagai akibatnya jendela prompt perintah dimulai, dengan mana kita mengganti program sethc.exe. Semua pesona adalah bahwa baris perintah diluncurkan dengan hak istimewa SISTEM, sehingga kita mendapatkan akses penuh ke komputer dan dapat menjalankan apa pun, bahkan shell Explorer!

Ini adalah lubang yang cukup lama di sistem keamanan Windows, ketika berbagai aplikasi sistem diluncurkan bukan dari bawah akun terbatas, tetapi dari bawah SISTEM mahakuasa. Trik serupa akan berfungsi pada Windows 7 dan Windows Server 2008 R2 dan Windows 8 Consumer Preview. Dan apa yang sangat menarik, itu akan bekerja bahkan ketika secara tidak sengaja menghubungkan ke server melalui sesi RDP (layar di bawah)!

Rentang penerapan teknik seperti itu untuk mengganti file yang dapat dieksekusi sistem cukup lebar. Anda dapat mengamankan sistem Anda dengan menonaktifkan Sticky Keys menempel di komputer Anda (ini dapat dilakukan melalui panel kontrol).