Dalam artikel ini, kami akan menunjukkan cara menggunakan sertifikat SSL / TLS tepercaya untuk melindungi koneksi RDP ke komputer dan server Windows di domain Active Directory. Kami akan menggunakan sertifikat ini alih-alih sertifikat RDP yang ditandatangani sendiri (pengguna menerima peringatan bahwa otentikasi tidak dimungkinkan saat menghubungkan ke host RDP dengan sertifikat semacam itu). Dalam contoh ini, kami akan mengonfigurasi templat khusus untuk menerbitkan sertifikat RDP di Otoritas Sertifikat dan mengkonfigurasi kebijakan grup untuk secara otomatis mengeluarkan dan mengikat sertifikat SSL / TLS ke Layanan Desktop Jarak Jauh.

Konten:

- Peringatan Sertifikat RDP yang Ditandatangani Sendiri

- Buat templat sertifikat RDP di otoritas sertifikasi (CA)

- Konfigurasikan Kebijakan Grup untuk mengeluarkan sertifikat RDP

- Kami menandatangani file RDP dan menambahkan sidik jari dari sertifikat RDP yang tepercaya

Peringatan Sertifikat RDP yang Ditandatangani Sendiri

Secara default, Windows membuat sesi yang ditandatangani sendiri untuk melindungi sesi RDP.

sertifikat. Akibatnya, saat pertama kali Anda terhubung ke server RDP / RDS melalui klien mstsc.exe, muncul peringatan untuk pengguna:

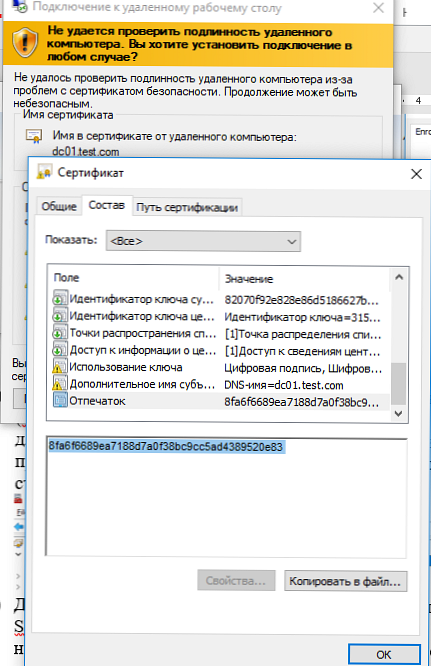

Komputer jarak jauh tidak dapat diautentikasi karena masalah sertifikat keamanan. Kesalahan Sertifikat: Sertifikat yang dikeluarkan oleh otoritas sertifikat yang tidak dipercaya.

Untuk terus membangun koneksi RDP, pengguna harus mengklik Ya. Untuk mencegah peringatan RDP muncul setiap kali, Anda dapat mengaktifkan opsi "Jangan tanya saya lagi untuk koneksi ke komputer ini".

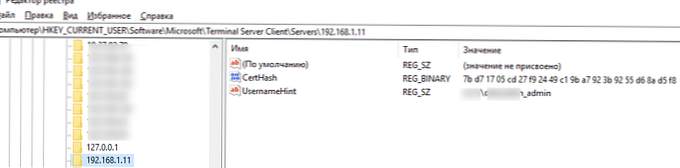

Dalam hal ini, sidik jari sertifikat RDP disimpan pada klien dalam parameter CertHash di cabang registri dengan riwayat koneksi RDP (HKEY_CURRENT_USER \ Software \ Microsoft \ Terminal Server Client \ Servers \). Jika Anda menyembunyikan pemberitahuan tentang ketidakmampuan untuk memverifikasi keaslian server RDP untuk mengatur ulang pengaturan, hapus kunci dengan sidik jari sertifikat dari registri.

Buat templat sertifikat RDP di otoritas sertifikasi (CA)

Mari kita coba menggunakan sertifikat SSL / TLS tepercaya yang dikeluarkan oleh otoritas sertifikat perusahaan untuk melindungi koneksi RDP. Menggunakan sertifikat ini, pengguna dapat mengotentikasi server RDP saat menghubungkan. Misalkan Anda sudah memiliki Microsoft Certificate Authority di domain Anda, dalam hal ini Anda dapat mengonfigurasi penerbitan otomatis dan koneksi sertifikat ke semua komputer dan server Windows di domain tersebut.

N pada CA Anda, Anda perlu membuat tipe baru templat sertifikat untuk server RDP / RDS.

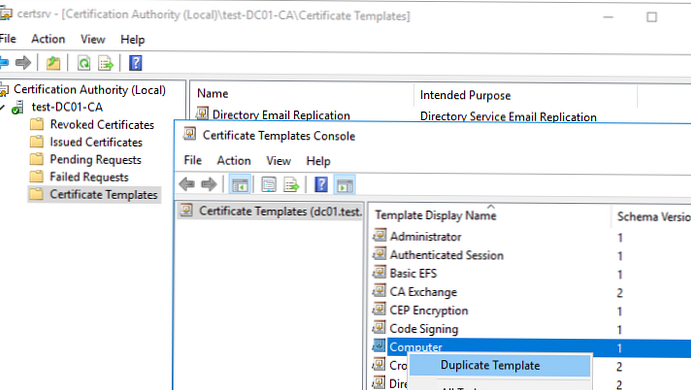

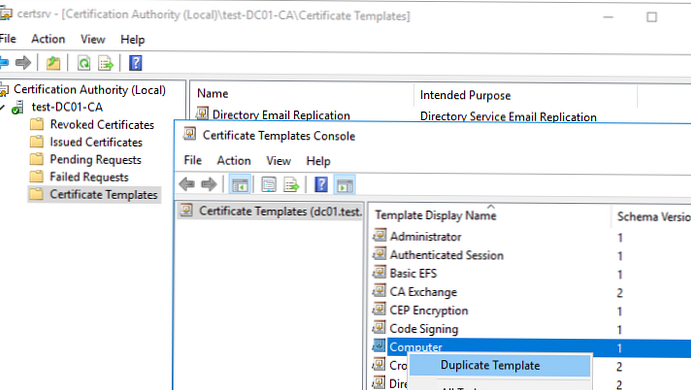

- Luncurkan konsol Otoritas Sertifikat dan buka bagian Templat Sertifikat;

- Buat salinan templat sertifikat Komputer (Templat Sertifikat -> Kelola -> Komputer -> Duplikat);

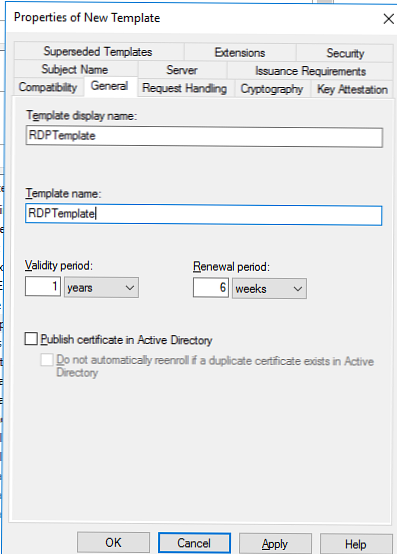

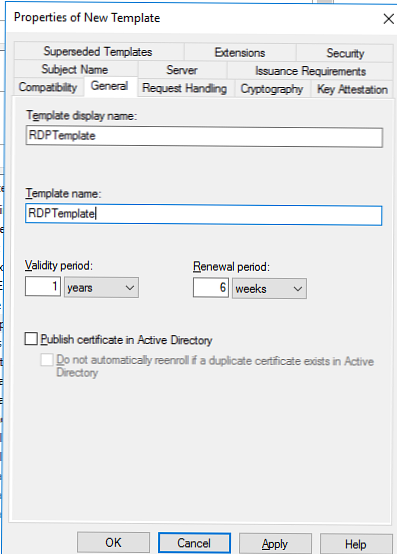

- Tab Jenderal tentukan nama untuk templat sertifikat baru - RDPTemplate. Pastikan nilai bidang Nama templat sepenuhnya bertepatan dengan Nama tampilan templat;

- Tab Kompatibilitas Tentukan versi minimum klien di domain Anda (misalnya, Windows Server 2008 R2 untuk CA dan Windows 7 untuk klien). Dengan demikian, algoritma enkripsi yang lebih kuat akan digunakan;

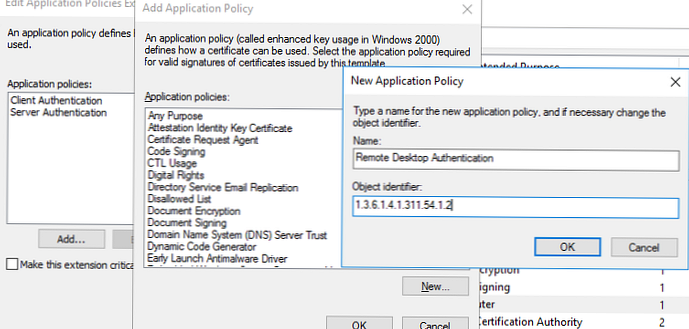

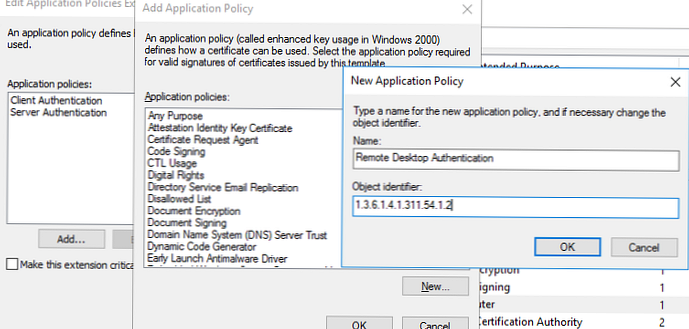

- Sekarang tab Ekstensi dalam kebijakan aplikasi (Kebijakan aplikasi) Anda perlu membatasi ruang lingkup penggunaan sertifikat semacam itu hanya untuk Otentikasi Desktop Jarak Jauh (tentukan pengidentifikasi objek berikut - 1.3.6.1.4.1.311.54.1.2) Klik Tambah -> Baru, buat kebijakan baru dan pilih;

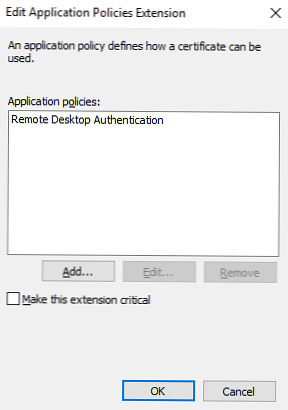

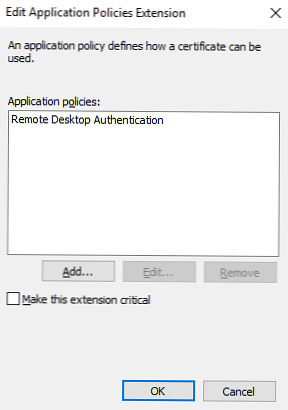

- Dalam pengaturan templat sertifikat (Perpanjangan Kebijakan Aplikasi), hapus semua kebijakan kecuali Otentikasi Desktop Jarak Jauh;

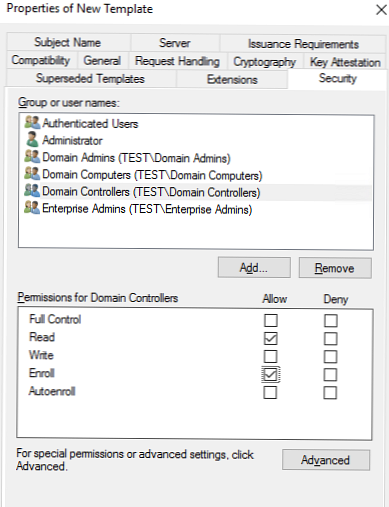

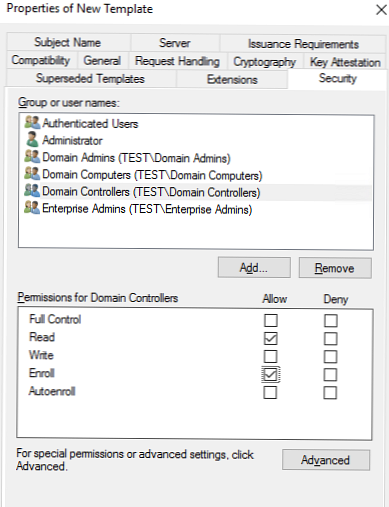

- Untuk menggunakan templat sertifikat RDP ini pada pengontrol domain, buka tab Keamanan, tambahkan grup Pengontrol domain dan aktifkan opsi untuk itu Mendaftar dan Buka Otomatis;

- Simpan templat sertifikat;

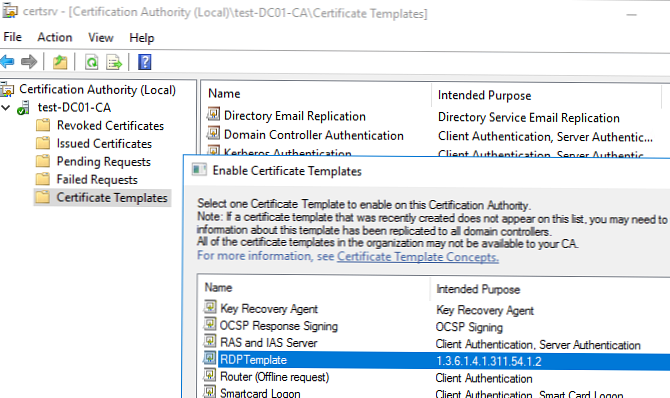

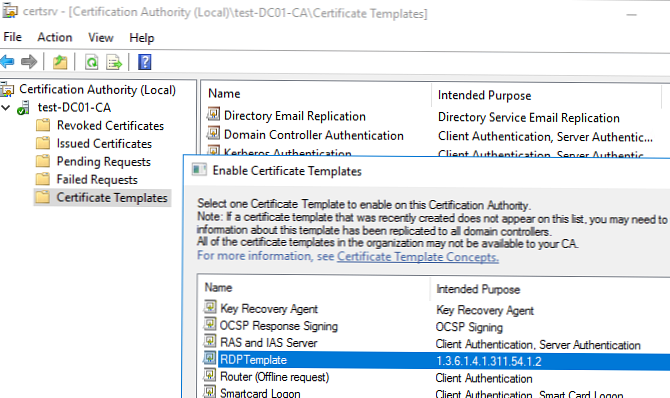

- Sekarang di snap-in Otoritas Sertifikat, klik pada folder Template Sertifikat, pilih Baru -> Template Sertifikat untuk Masalah -> pilih template yang dibuat RDPTemplate.

Konfigurasikan Kebijakan Grup untuk mengeluarkan sertifikat RDP

Sekarang Anda perlu mengkonfigurasi kebijakan domain yang secara otomatis akan menetapkan sertifikat RDP untuk komputer / server sesuai dengan templat yang dikonfigurasi.

Diasumsikan bahwa semua komputer domain mempercayai otoritas sertifikasi perusahaan, yaitu Sertifikat akar GPO ditambahkan ke otoritas sertifikat akar tepercaya.- Buka konsol manajemen kebijakan grup domain gpmc.msc, buat GPO baru dan tetapkan ke OU dengan server RDP / RDS atau komputer yang Anda perlukan untuk mengeluarkan sertifikat TLS secara otomatis untuk melindungi koneksi RDP;

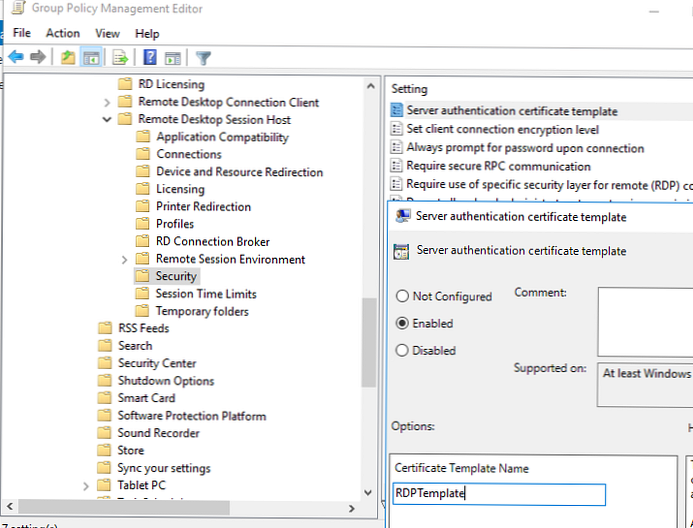

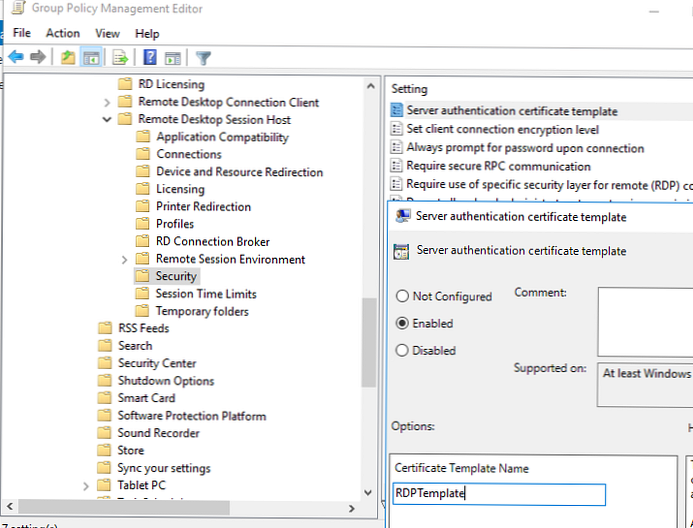

- Pergi ke GPO: Konfigurasi Komputer -> Kebijakan -> Template Administratif -> Komponen Windows -> Layanan Desktop Jarak Jauh -> Host Sesi Desktop Jarak Jauh -> Keamanan. Aktifkan Kebijakan Templat Sertifikat Otentikasi Server. Tentukan nama templat CA yang Anda buat sebelumnya (RDPTemplate);

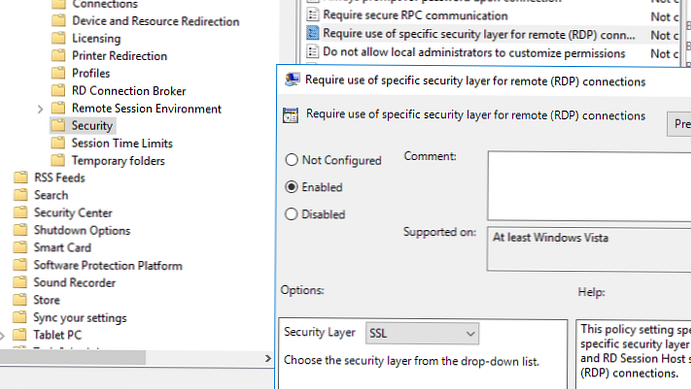

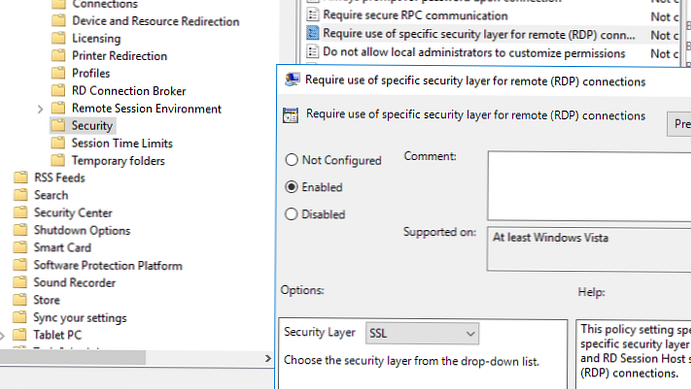

- Kemudian, di bagian GPO yang sama, aktifkan kebijakan Memerlukan penggunaan lapisan keamanan khusus untuk koneksi jarak jauh (RDP) dan atur ke SSL

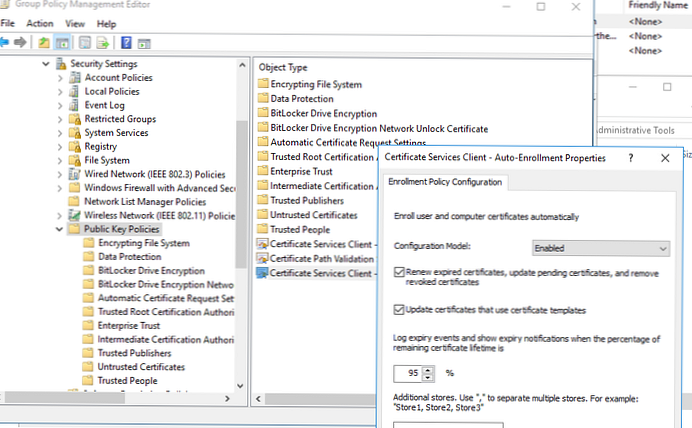

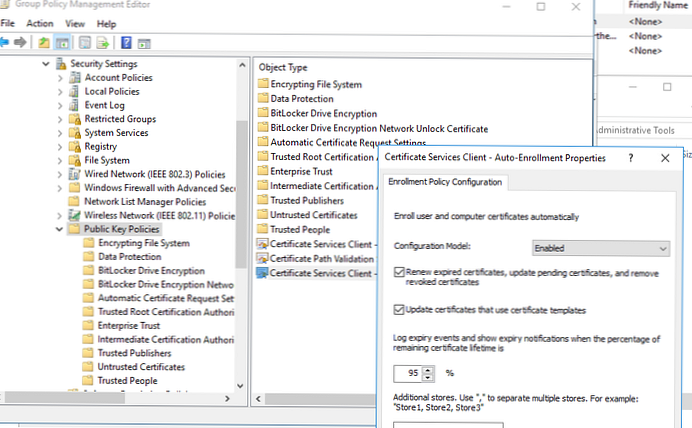

- Untuk secara otomatis memperbarui sertifikat RDP, buka bagian GPO Konfigurasi komputer -> Pengaturan Windows -> Pengaturan Keamanan -> Kebijakan Kunci Publik dan aktifkan kebijakan Klien Layanan Sertifikat - Properti Pendaftaran Otomatis. Pilih opsi “Perpanjang sertifikat kadaluarsa, perbarui sertifikat yang tertunda dan hapus sertifikat yang dicabut” dan “Perbarui sertifikat yang menggunakan templat sertifikat”;

- Jika Anda ingin klien selalu memverifikasi sertifikat RDP server, Anda perlu mengonfigurasi kebijakan Konfigurasikan Otentikasi untuk Klien = Peringatkan saya jika otentikasi gagal (bagian Konfigurasi Komputer GPO -> Kebijakan -> Template Administratif -> Komponen Windows -> Pengaturan Desktop Jarak Jauh -> Klien Koneksi Desktop Jarak Jauh);

- Jika perlu, Anda dapat membuka port RDP masuk TCP / UDP 3389 melalui kebijakan firewall;

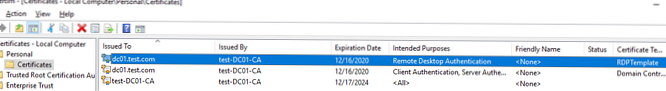

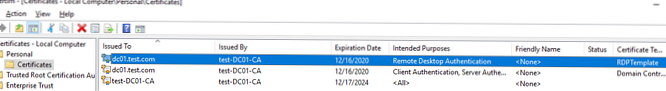

- Tetap memperbarui kebijakan pada klien, memulai konsol sertifikat komputer (Certlm.msc), dan memeriksa apakah sertifikat untuk Otentikasi Desktop Jarak Jauh yang dikeluarkan oleh CA Anda muncul di bagian Pribadi -> Sertifikat. Jika kebijakan belum diterapkan, gunakan utilitas gpresult dan artikel ini untuk mendiagnosis GPO.

Untuk menerapkan sertifikat RDP baru, mulai kembali Layanan Desktop Jarak Jauh:

Dapatkan-Layanan TermService -ComputerName msk-dc01 | Restart-Layanan-force -verbose

Sekarang, ketika RDP terhubung ke server, sertifikat sertifikat perwalian akan berhenti muncul (sehingga permintaan untuk perwalian sertifikat muncul, sambungkan ke server dengan alamat IP, bukan FQDN nama server yang mengeluarkan sertifikat itu). Klik tombol "Lihat Sertifikat", buka tab "Komposisi", salin nilai bidang "Sertifikat Sidik Jari".

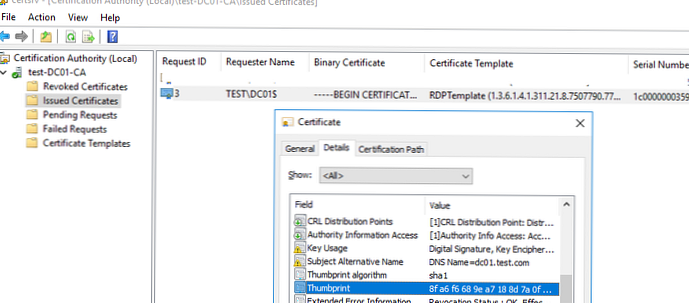

Anda juga bisa di konsol Otoritas Sertifikasi di bagian Sertifikat yang diterbitkan verifikasi bahwa sertifikat dikeluarkan untuk komputer / server Windows tertentu menggunakan template RDPTemplate. Periksa juga nilai sidik jari sertifikat:

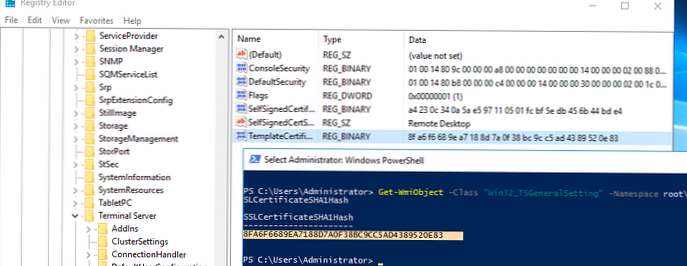

Sekarang bandingkan data dengan sidik jari sertifikat yang digunakan oleh Layanan Desktop Jarak Jauh. Anda dapat melihat nilai sidik jari dari sertifikat RDS di registri (cabang HKLM: \ SYSTEM \ CurrentControlSet \ Control \ Terminal Server \ WinStations, parameter Sertifikat Templat) atau dengan perintah PowerShell: Get-WmiObject -Class "Win32_TSGeneralSetting" -Namespace root \ cimv2 \ terminalservices | pilih SSLCertificateSHA1Hash

Sekarang, ketika Anda terhubung ke tabel jarak jauh setiap server atau komputer yang dipengaruhi oleh kebijakan ini, Anda tidak akan melihat peringatan tentang sertifikat RDP yang tidak terpercaya.

Kami menandatangani file RDP dan menambahkan sidik jari dari sertifikat RDP yang tepercaya

Jika Anda tidak memiliki CA, tetapi ingin mencegah pengguna menerima peringatan saat menghubungkan ke server RDP / RDS, Anda dapat menambahkan sertifikat ke pengguna tepercaya di komputer.

Seperti yang dijelaskan di atas, dapatkan nilai cetakan jempol dari sertifikat RDP:

Get-WmiObject -Class "Win32_TSGeneralSetting" -Namespace root \ cimv2 \ terminalservices | select | select SSLCertificateSHA1Hash

Gunakan sidik jari ini untuk menandatangani file .RDP dengan RDPSign.exe:

rdpsign.exe / sha256 65A27B2987702281C1FAAC26D155D78DEB2B8EE2 "C: \ Users \ root \ Desktop \ rdp.rdp"

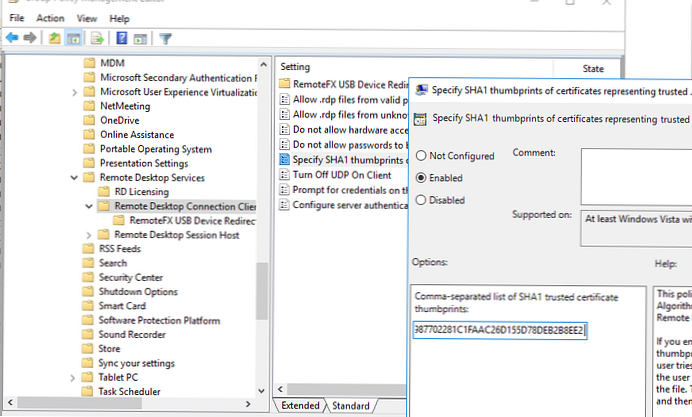

Sekarang melalui GPO, tambahkan sidik jari sertifikat ini ke pengguna tepercaya. Tentukan sidik jari (dipisahkan oleh titik koma) dalam kebijakan Tentukan sidik jari SHA1 sertifikat yang mewakili penerbit .rdp tepercaya (Tentukan sidik jari SHA1 sertifikat yang mewakili penerbit RDP tepercaya) di bawah Konfigurasi Komputer -> Kebijakan -> Template Administratif -> Komponen Windows -> Pengaturan Desktop Jarak Jauh -> Klien Koneksi Desktop Jarak Jauh.

Agar input RDP transparan tanpa kata sandi (RDP Single Sign On) berfungsi, Anda perlu mengonfigurasi kebijakan kredensial Izinkan default delegasi dan tentukan nama server RDP / RDS di dalamnya (lihat artikel).