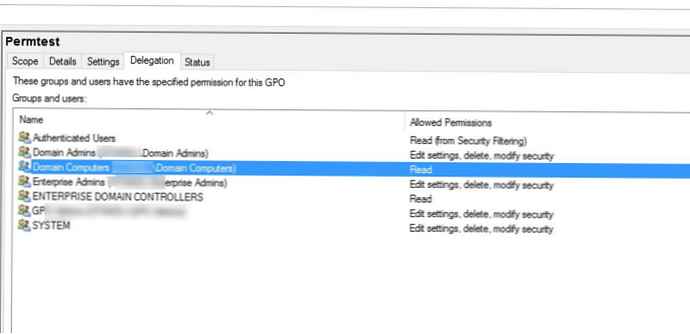

Kembali ke Masalah Kebijakan Grup Setelah Menginstal Pembaruan dari Buletin Keamanan MS16-072 (KB3163622), saya ingin berbicara tentang satu hal penting lagi. Seperti yang Anda ingat, setelah menginstal pembaruan ini, klien bekerja dengan benar Penyaringan Keamanan GPO, Anda perlu mengedit secara manual semua kebijakan yang menggunakan Pemfilteran Keamanan dan pada tab Delegasi memberikan akses hanya baca untuk Komputer domain (atau seluruhnya diterjemahkan ke Penargetan Tingkat Barang). Tapi bagaimana dengan politisi baru? Apakah sekarang perlu setiap kali Anda membuat GPO baru untuk mengedit daftar kontrol aksesnya secara manual?

Untungnya tidak. Dimungkinkan untuk memperbaiki hak standar dalam templat ACL, yang digunakan saat membuat kebijakan grup baru. ACL ini disimpan dalam skema AD dalam atribut defaultSecurityDescriptor fasilitas Grup-Kebijakan-Wadah. Pertimbangkan cara memodifikasi skema AD sehingga semua kebijakan baru segera dibuat dengan hak yang diperlukan. Dalam contoh kami, kami perlu menambahkan izin Baca untuk grup Komputer Domain.

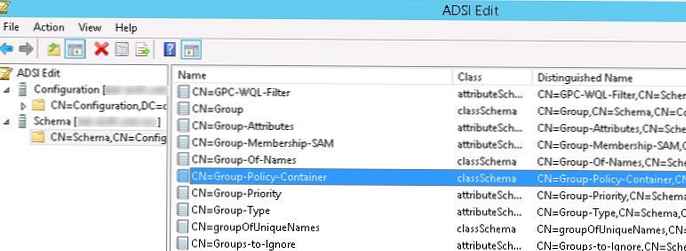

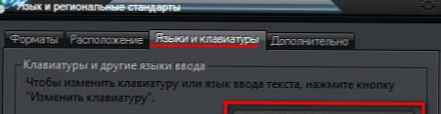

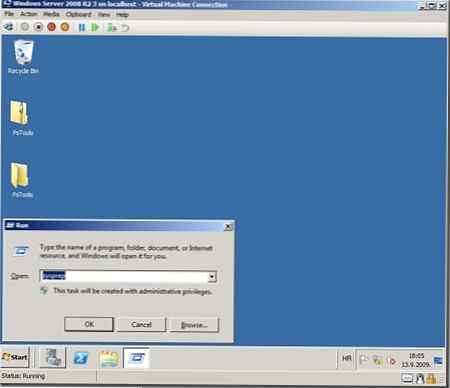

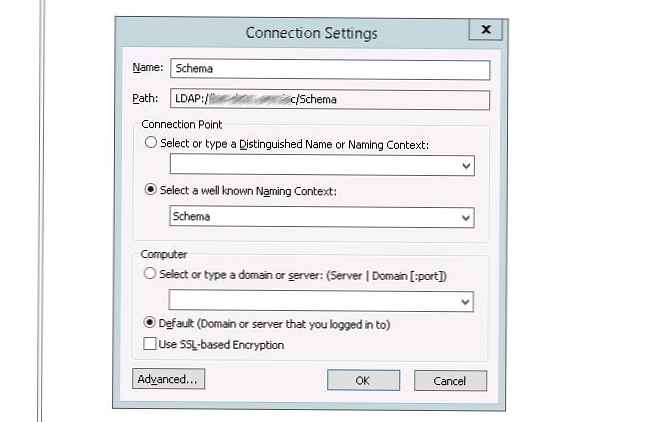

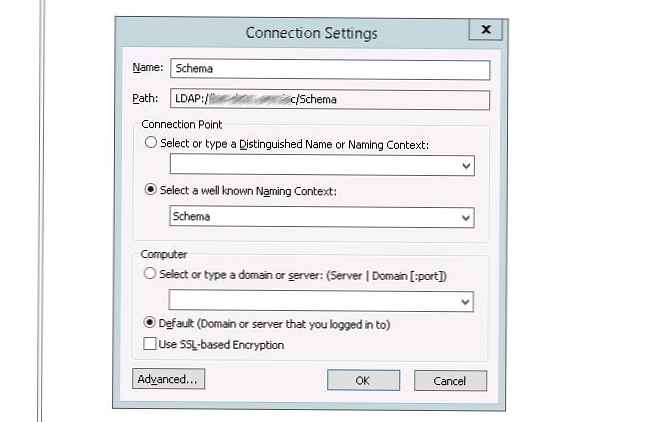

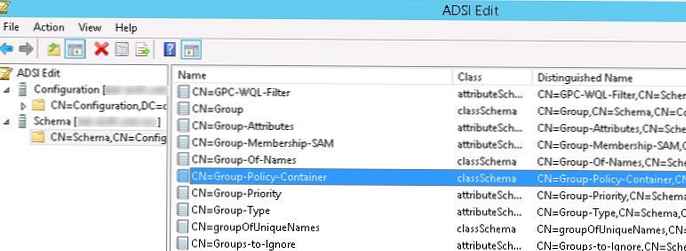

Catatan. Untuk membuat perubahan pada skema Direktori Aktif, akun Anda harus menjadi anggota grup Skema Admin.Itu penting. Saat mengganti sirkuit AD, Anda harus sangat berhati-hati!- Jika alat AD diinstal pada server, mulai konsol ADSIEdit.msc. Pilih item menu Aksi-> Terhubung untuk dan terhubung ke konteks skema AD domain Anda (Skema)

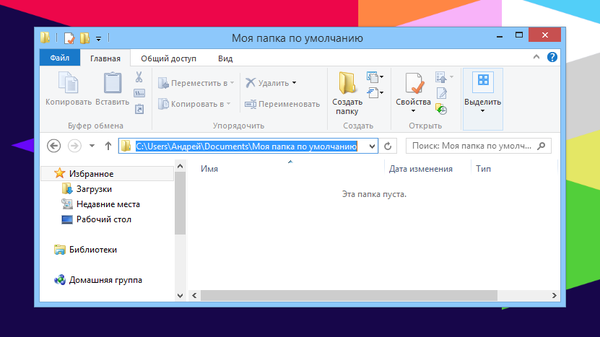

- Di pohon skema, buka bagian CN =Skema, CN =Konfigurasi dan temukan objek di kolom kanan CN =Grup-Kebijakan-Wadah

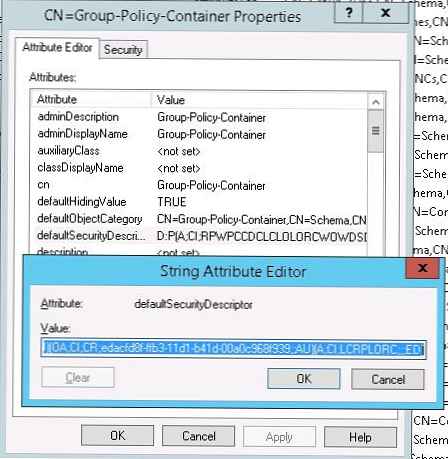

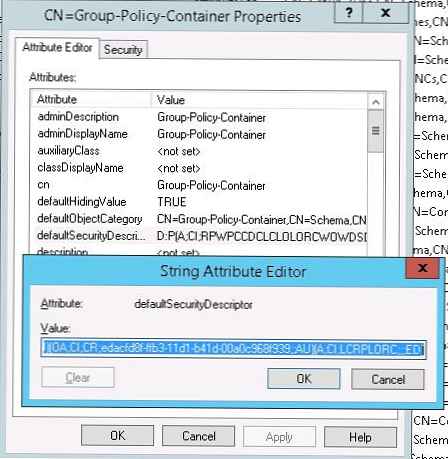

- Klik dua kali pada wadah dan temukan atributnya defaultSecurityDescriptor. Dalam nilai atribut ini dalam format SDDL (Bahasa Definisi Penjelasan Keamanan) menyimpan izin yang diterapkan untuk GPO yang dihasilkan.

- Pilih baris SDDL dan salin ke Notepad (dalam hal ini Anda dapat kembali ke nilai default).

Secara default, hak GPO diberikan kepada grup berikut:

- Pengguna yang Diotentikasi

- Admin domain

- Admin perusahaan

- PENGENDALIAN DOMAIN ENTERPRISE

- SISTEM

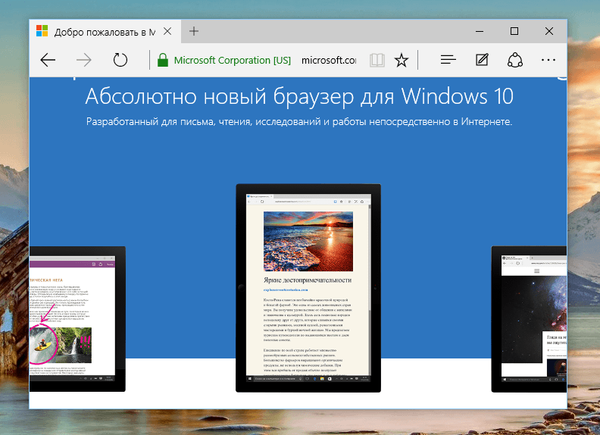

- Di akhir string atribut SDDL, tambahkan nilai berikut: (A;Ci;LCRPLORC;;;DC)

Catatan. Apa arti string ini? Tipe Akses: A = Akses Diizinkan

Bendera ACE: CI = Container Inherit

Izin:

LC = Daftar Isi

RP = Baca Semua Properti

LO = Daftar Objek

RC = Baca IzinSubjek Akses: DC = Domain Komputer

- Simpan perubahan

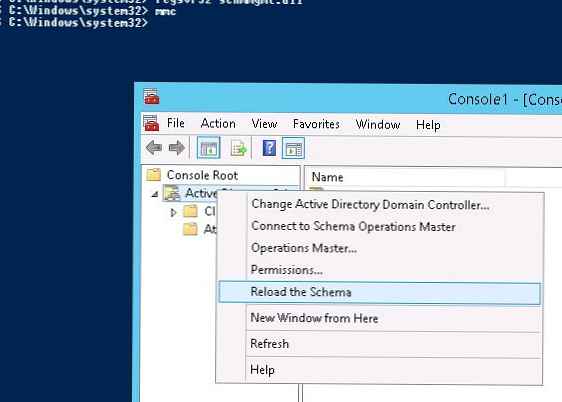

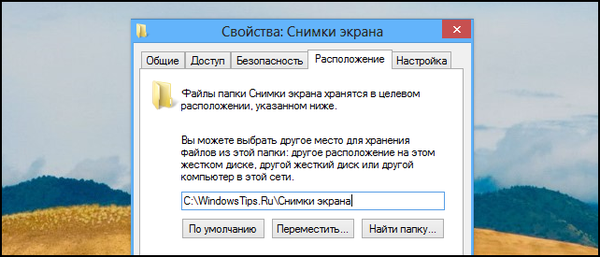

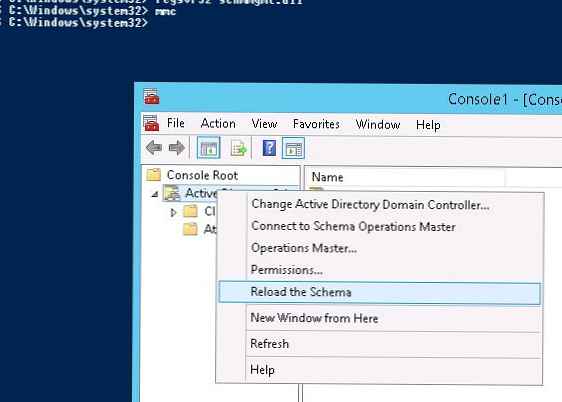

- Untuk menerapkan perubahan, Anda harus memuat ulang sirkuit. Untuk melakukan ini, buka konsol mmc dan tambahkan snap AD Skema (jika tidak ada snap-in, daftarkan perpustakaan regsvr32 schmmgmt.dll dan restart konsol mmc). Klik kanan Skema Direktori Aktif dan pilih Muat Ulang Skema

Sekarang coba buat GPO baru dan pastikan bahwa hak Baca untuk grup Komputer Domain muncul di tab Delegasi.