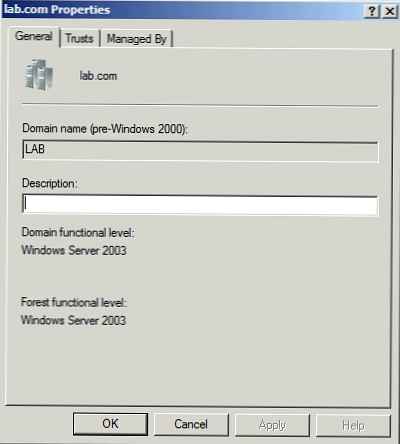

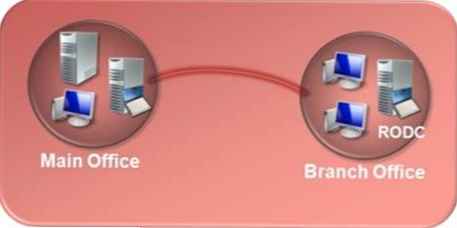

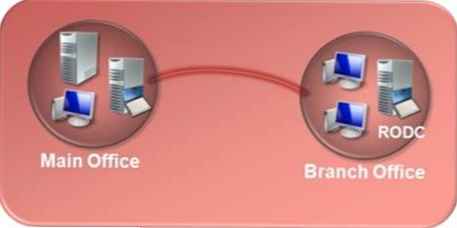

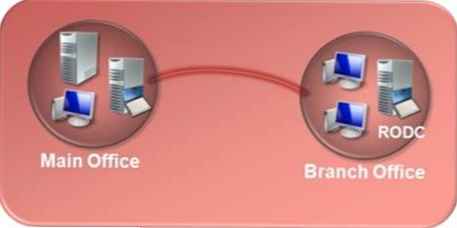

Dalam artikel saya sebelumnya, saya menjelaskan alasan utama mengapa Microsoft memutuskan untuk kembali ke teknologi RODC di Windows Server 2008. Artikel ini melanjutkan seri, dan kami akan melanjutkan untuk memeriksa beberapa aspek praktis bekerja dengan Pengontrol Domain Hanya Baca..

Kredensial pengguna

Dalam artikel sebelumnya, saya mengatakan bahwa semua informasi tentang semua pengguna domain tidak ditransfer ke pengontrol domain RODC. Bahkan, informasi tentang akun pengguna masih tersimpan di RODC, kata sandi pengguna tidak direplikasi ke pengontrol domain tersebut. Dan jika seseorang mencuri pengontrol domain dari cabang, ia tidak akan dapat menggunakan informasi dari database Active Directory untuk mendapatkan kata sandi pengguna.

Atribut Pengguna

Secara default, kata sandi adalah satu-satunya atribut pengguna yang tidak direplikasi ke Read Only Domain Controller. Namun, dimungkinkan untuk mengkonfigurasi Windows secara manual untuk mencegah replikasi atribut pengguna lainnya..

Jadi dalam hal apa fungsi ini dapat digunakan? Jika Anda menggunakan Active Directory hanya sebagai mekanisme otentikasi, maka kemungkinan besar Anda tidak akan membutuhkannya. Namun, perlu diingat bahwa ada organisasi yang sangat bergantung pada database Active Directory, yang tidak hanya digunakan untuk otentikasi..

Cukup sering, dalam organisasi besar yang menggunakan berbagai aplikasi dan basis data pengguna, untuk mengurangi jumlah kesalahan dan menggandakan informasi pengguna, mereka lebih suka menggunakan satu tempat untuk menyimpan semua informasi tentang karyawan (telepon, alamat, kontak, dll.), Dan tempat yang hebat untuk ini adalah Active Directory.

Misalnya, saya tahu satu organisasi yang telah mengembangkan aplikasi manajemen personalia yang mereka gunakan di dalam perimeter mereka. Meskipun sebagian besar data disimpan dalam database SQL, hal-hal seperti nama karyawan, posisi, nomor telepon, dll. disimpan di Active Directory sebagai atribut akun. Dan dalam database SQL Server tersimpan data seperti nomor TIN, informasi gaji, dan database ini tidak mengandung nama-nama karyawan. Satu-satunya hal yang menghubungkan database AD dan SQL adalah jumlah karyawan yang ada di kedua database.

Saya memberi Anda contoh ini untuk memperjelas bahwa di sejumlah organisasi informasi rahasia dapat dimuat dalam atribut pengguna AD. Dan jika informasi tersebut tidak diperlukan di cabang, Anda dapat memblokir replikasi ke pengontrol domain cabang.

Fitur lain dari teknologi Pengontrol Domain Hanya Baca adalah pengontrol seperti itu juga dapat dikonfigurasi sebagai server DNS hanya-baca. Pada dasarnya, ini berarti bahwa jika penyerang mendapatkan akses ke server Read Only Domain Controller, ia tidak akan dapat melumpuhkan DNS perusahaan.

Masalah administrasi

Saya yakin bahwa sekarang Anda memiliki banyak pertanyaan tentang administrasi rodc. Saya akan mencoba untuk segera menjawab beberapa dari mereka.

Bagaimana cara pengguna diautentikasi jika pengontrol domain tidak memiliki informasi tentang kata sandi mereka??

Ada trik di sini. Seperti yang Anda ketahui, kata sandi dikaitkan dengan akun pengguna dan akun komputer. Secara default, Read Only Domain Controller menyimpan hanya kata sandi sendiri (kata sandi akun komputer) dan kata sandi untuk akun khusus yang disebut "krbtgt", yang digunakan oleh protokol Kerberos.

Karena kata sandi tidak disimpan secara lokal, semua permintaan otentikasi diarahkan ke pengontrol domain biasa, yang rekamannya diizinkan. Jika Anda ingin pengguna dapat masuk ke sistem, bahkan jika tidak ada pengontrol biasa yang tersedia, Anda perlu mengaktifkan fitur caching kata sandi. Ketika caching diaktifkan, cache hanya akan menyimpan kata sandi untuk akun yang telah diautentikasi pada pengontrol domain. Dan bahkan jika pengontrol domain Anda terganggu, Anda dari pengontrol lain selalu dapat mengidentifikasi akun-akun yang kata sandinya telah di-cache di rodc.

Pekerjaan administratif dengan rodc

Di banyak kantor cabang, pengontrol domain sering juga digunakan sebagai server aplikasi. Dan dalam hal di kantor seperti itu tidak ada spesialis TI terpisah, Anda dapat menunjuk seseorang dari kantor sebagai administrator pengendali rodc tanpa memberinya hak administrator ke seluruh domain (Anda dapat membaca posting tentang mendelegasikan hak manajemen ke kontroler domain rodc). Dengan demikian, ia akan memiliki hak hanya untuk administrasi lokal dari server seperti itu, dan tidak akan dapat mengubah atau merusak apa pun di Active Directory. Akibatnya, pengguna tersebut akan memiliki hak untuk menginstal pembaruan perangkat lunak dan melakukan tugas-tugas harian lainnya untuk mengelola dan memelihara server. Menugaskan seseorang sebagai administrator Hanya Baca Domain Controller mirip dengan prosedur untuk menunjuk pengguna atau grup tertentu sebagai administrator lokal untuk anggota atau server yang berdiri sendiri.

Tautan ke semua artikel dalam seri ini:

Bekerja dengan Pengontrol Domain Read-Only (RODCs) (Bagian 1)

Bekerja dengan Pengontrol Domain Hanya Baca (Bagian 2)

Bekerja dengan Pengontrol Domain Hanya Baca (Bagian 3)