Pendahuluan

HP iLO yang dikirimkan bersama dengan server HP adalah alternatif yang bagus untuk KVM klasik. Mereka menyediakan kemampuan untuk memecahkan masalah melalui konsol jarak jauh secara langsung melalui browser Web biasa, di mana Anda harus menentukan alamat ip papan iLO. Setiap iLO memiliki akun dan kata sandi sendiri yang memungkinkan Anda masuk untuk mengaksesnya, selain itu, untuk otentikasi, ia dapat menggunakan basis data LDAP, seperti Windows Active Directory. Artikel ini menjelaskan cara membuat ILO bekerja dengan Windows Active Directory. Artikel ini ditujukan untuk administrator sistem server HP yang lelah mengingat kata sandi pada setiap iLO dan yang ingin menggunakan sistem otentikasi tunggal.

Langkah 1. Verifikasi bahwa Active Directory mendukung permintaan SSL.

Kami tidak akan memberikan petunjuk terperinci tentang cara mengaktifkan SSL untuk Ldap. Ini di luar ruang lingkup artikel, saya pikir Anda sendiri akan menemukan informasi ini.

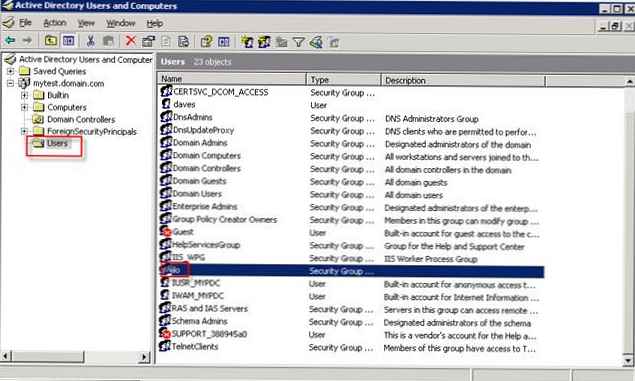

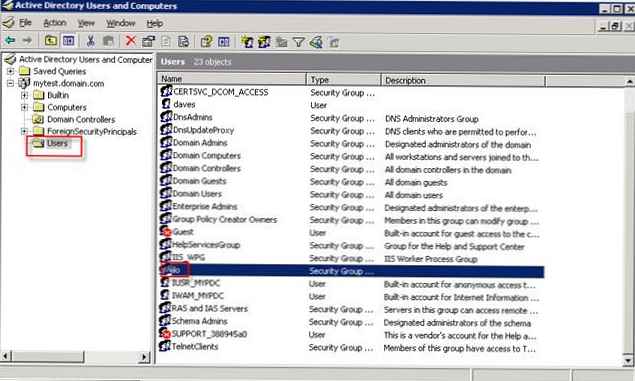

Langkah 2. Buat Grup Administrator ILO di Direktori Aktif

1. Buka snap-in Pengguna dan Komputer Direktori Aktif. Domain yang saya gunakan dalam artikel ini disebut "mytest.domain.com".

2. Dalam OU yang sesuai, buat grup pengguna. Saya memanggil "ilo" saya. Grup ini akan digunakan untuk memberikan akses ke papan iLO..

Tambahkan akun pengguna ke grup yang dibuat, saya menambahkan satu dengan nama "gua".

Langkah 3. Dapatkan nama unik (Distinguished Name) dari grup yang dibuat

Dalam kasus saya, grup iLo ada di unit organisasi (OU) di bagian "Pengguna". Karenanya, konteks grup ini akan terlihat seperti ini:

CN=Pengguna,DC=mytest,DC=domain,DC=com

Nama lengkap grup terlihat seperti ini:

CN = ilo, CN = Pengguna, DC = mytest, DC = domain, DC = com

Langkah 4. Konfigurasikan ILO

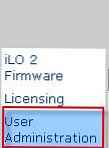

1. Buka antarmuka web manajemen kartu iLO. Buka tab "Administrasi"

2. Di panel kanan, pilih "Administrasi pengguna"

2. Di panel kanan, pilih "Administrasi pengguna"

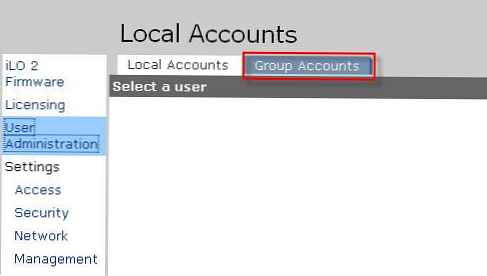

3. Klik pada tab "Akun Grup"

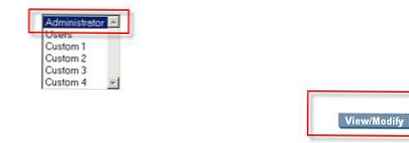

4. Selanjutnya, pilih grup yang ingin Anda kaitkan dengan grup domain Anda “ilo”. Anda juga dapat mengkonfigurasi grup ini lebih lanjut dengan izin iLO yang diperlukan. Dalam kasus kami, saya memberikan hak administrator. Sorot item "Administrator", tekan tombol "Lihat / Ubah".

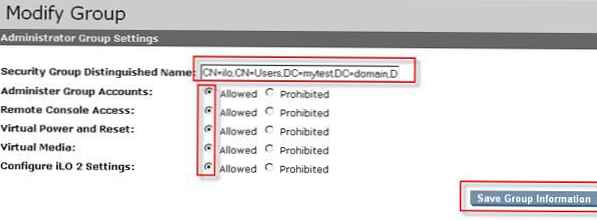

5. Dalam bidang "Nama Khusus Grup Keamanan", masukkan jalur LDAP ke grup ilo yang dibuat sebelumnya. Dalam kasus saya itu

CN=ilo,CN=Pengguna,DC=mytest,DC=domain,DC=com

Pilih izin keamanan yang diperlukan untuk anggota grup Anda dengan memeriksa tombol radio. Saya memberi mereka semua hak. Klik tombol "Simpan Informasi Grup"

6. Sekarang konfigurasikan parameter pengontrol domain kami di properti ILO.

Dari tab Administrasi, buka tab Direktori.

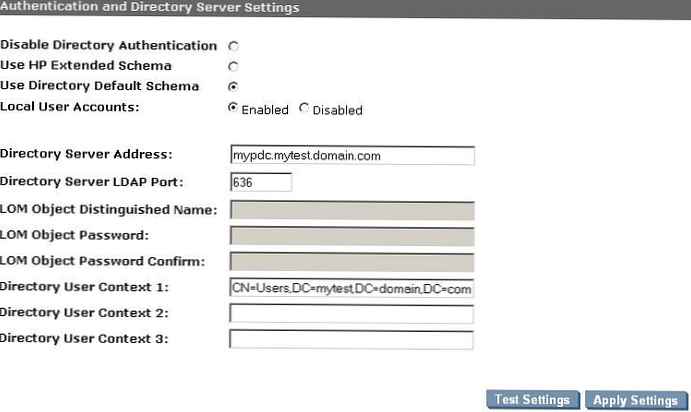

7. Masukkan informasi tentang pengontrol domain AD Anda.

Pilih opsi "Gunakan Skema Default Direktori"

Masukkan nama domain yang sepenuhnya memenuhi syarat pengontrol domain (dalam kasus saya, ini adalah mypdc.mytest.domain.com)

Masukkan LDAP Port 636.

Masukkan konteks grup ili. Dalam kasus saya itu

CN=Pengguna,DC=mytest,DC=domain,DC=com

Dengan demikian, Anda akan mendapatkan sesuatu seperti ini:

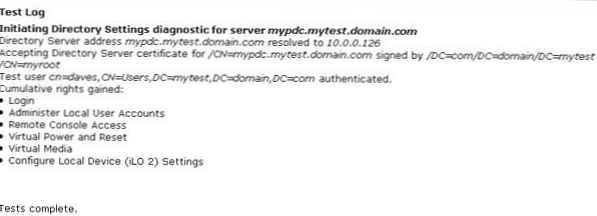

Sekarang klik tombol "Terapkan". Jika Anda mengonfigurasi semuanya dengan benar, sekarang Anda dapat menggunakan akun pengguna AD untuk masuk ke iLO (mytest \ daves atau [email protected]). Untuk menguji koneksi dengan AD, Anda dapat menggunakan tombol "Pengaturan Tes" yang sesuai pada halaman ini. Fitur ini sangat berguna untuk pemecahan masalah dan diagnostik. Berikut ini adalah contoh pengujian komunikasi yang berhasil antara papan iLO dan AD.