Secara default, ketika pengguna dibuat dalam AD, secara otomatis ditambahkan ke grup Pengguna Domain. Grup Pengguna Domain, pada gilirannya, ditambahkan ke grup Pengguna lokal di komputer secara default ketika ditambahkan ke domain AD. Ini berarti bahwa setiap pengguna domain dapat masuk ke komputer di jaringan. Pada artikel ini, kami akan mempertimbangkan cara utama untuk membatasi kemampuan pengguna untuk masuk ke komputer domain.

Konten:

- Izinkan masuk hanya ke komputer tertentu di properti pengguna AD

- Ubah atribut LogonWorkstations menggunakan PowerShell

- Membatasi akses komputer menggunakan GPO

Izinkan masuk hanya ke komputer tertentu di properti pengguna AD

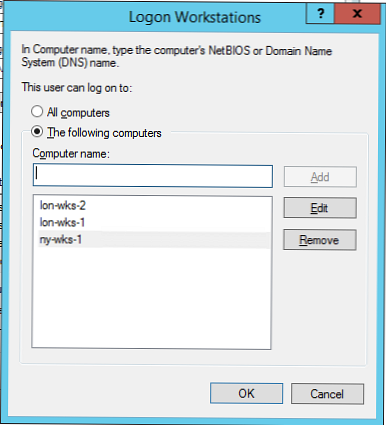

Di domain kecil, di properti setiap pengguna di AD, Anda dapat membatasi kemampuan untuk masuk ke komputer domain di bawah akunnya. Misalnya, Anda ingin pengguna tertentu hanya dapat masuk ke komputernya. Untuk melakukan ini:

- Luncurkan snap-in ADUC (Pengguna Direktori Aktif dan Komputer) dengan menjalankan perintah dsa.msc.

- Menggunakan pencarian, cari akun pengguna yang perlu diizinkan untuk masuk hanya ke komputer tertentu dan buka propertinya.

- Buka tab Akun dan tekan tombol Masuk ke.

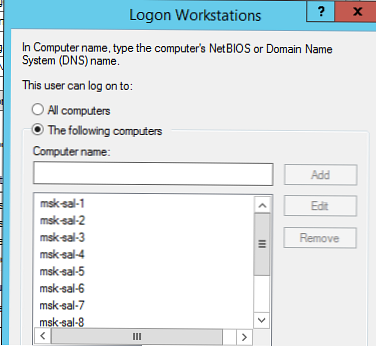

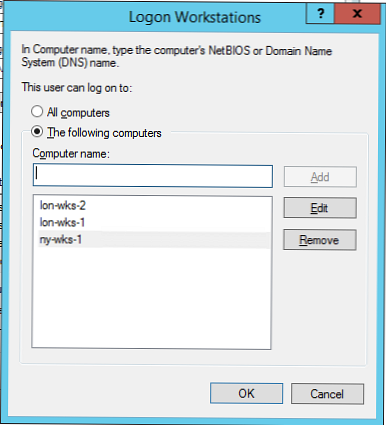

- Seperti yang Anda lihat, pengguna diizinkan untuk masuk ke semua komputer (Pengguna dapat masuk ke: Semua komputer). Untuk memungkinkan pengguna mengakses komputer tertentu, pilih opsi Komputer berikut dan tambahkan ke daftar nama-nama komputer yang diizinkan masuk.

Catatan. Anda harus menentukan nama komputer NetBIOS atau DNS lengkap (wildcard tidak dapat digunakan), parameter tidak peka huruf besar-kecil.

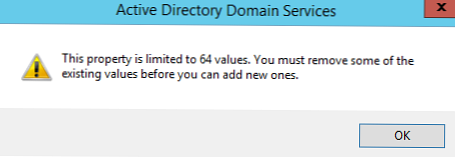

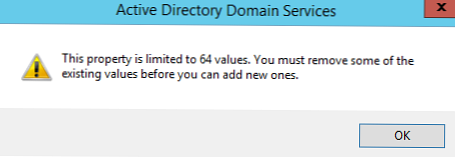

Catatan. Anda harus menentukan nama komputer NetBIOS atau DNS lengkap (wildcard tidak dapat digunakan), parameter tidak peka huruf besar-kecil. - Jumlah komputer yang dapat ditambahkan ke daftar ini dibatasi hingga 64. Ketika Anda mencoba menambahkan 65 komputer, pesan kesalahan muncul: Properti ini dibatasi hingga 64 nilai. Anda harus menghapus beberapa nilai yang ada sebelum dapat menambahkan yang baru.

- Simpan perubahannya. Sekarang pengguna hanya dapat masuk ke komputer tertentu.

Ubah atribut LogonWorkstations menggunakan PowerShell

Membatasi pengguna secara manual dari memasuki komputer domain cukup membosankan. Dengan PowerShell, Anda dapat mengotomatiskan tindakan ini. Daftar komputer yang diizinkan untuk dimasukkan disimpan dalam atribut pengguna dalam AD - Stasiun Logonwork. Sebagai contoh, tugas kami adalah untuk memungkinkan pengguna tertentu untuk masuk hanya ke komputer yang namanya terkandung dalam file teks computer.csv

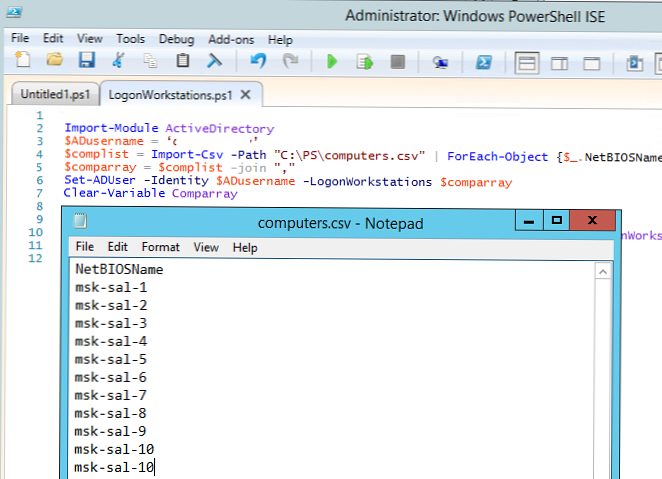

Script mungkin terlihat seperti ini (pertama kita memuat modul AD untuk Powershell):

Impor-Modul ActiveDirectory

$ ADusername = 'aapetrov'

$ complist = Impor-Csv -Path "C: \ PS \ Computers.csv" | ForEach-Object $ _. NetBIOSName

$ comparray = $ complist -join ","

Set-ADUser -Identity $ ADusername -LogonWorkstations $ comparray

Hapus variabel variabel

Dengan menggunakan perintah berikut, Anda dapat membuat daftar komputer yang diizinkan untuk dimasuki pengguna menggunakan cmdlet Get-ADUser.

Dapatkan-ADUser $ ADusername -Properties LogonWorkstations | Nama Format-Daftar, LogonWorkstations

Atau Anda dapat melihat daftar komputer di konsol ADUC.

Untuk menambahkan komputer baru ke daftar, gunakan perintah berikut:

$ Wks = (Dapatkan-ADUser dvivannikov -Properties LogonWorkstations) .LogonWorkstations

$ Wks + = ", newpc"

Set-ADUser aapetrov -LogonWorkstations $ Wks

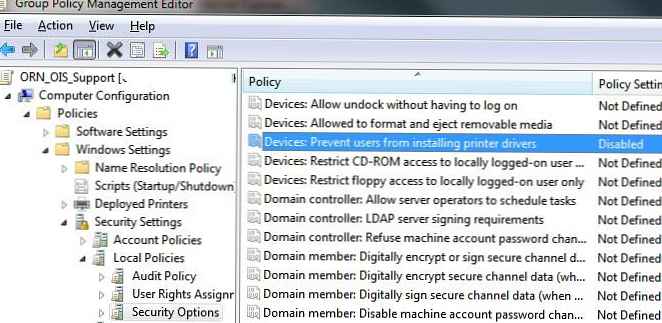

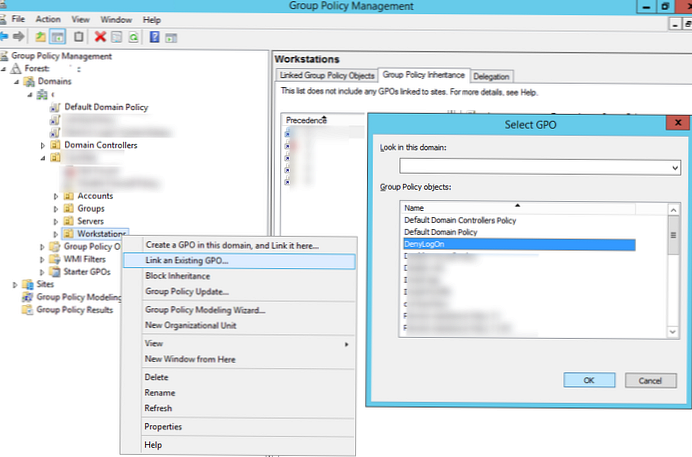

Membatasi akses komputer menggunakan GPO

Dalam domain besar, menggunakan properti pengguna LogonWorkstations untuk membatasi akses pengguna ke komputer tidak praktis karena pembatasan dan kurangnya fleksibilitas. Biasanya, untuk mencegah pengguna masuk ke beberapa PC? gunakan kebijakan grup.

Anda dapat membatasi daftar pengguna dalam grup Pengguna lokal menggunakan kebijakan Grup Terbatas (Pengaturan Windows -> Pengaturan Keamanan), tetapi kami akan mempertimbangkan opsi lain.

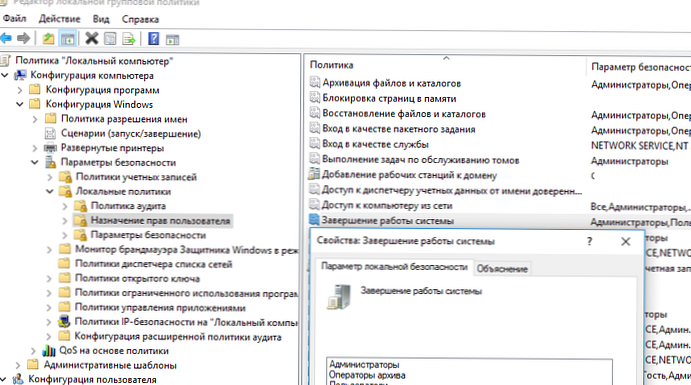

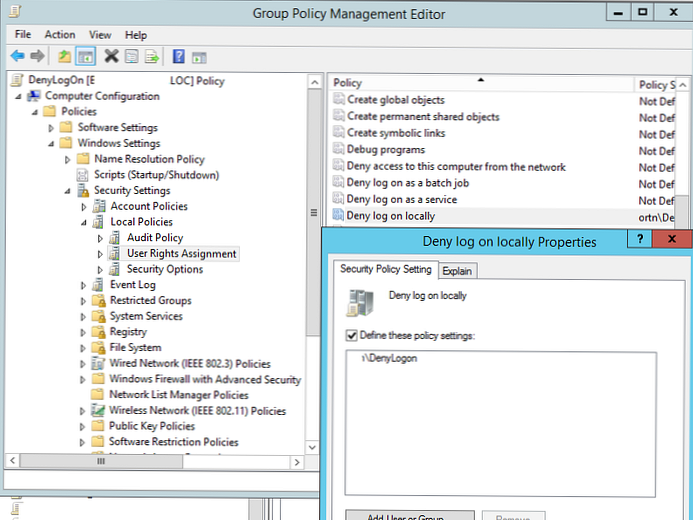

Ada dua kebijakan grup yang terletak di bawah Konfigurasi Komputer -> Kebijakan -> Pengaturan Keamanan -> Kebijakan Lokal -> Penetapan Hak Pengguna (Kebijakan Pengguna -> Kebijakan -> Pengaturan Keamanan -> Kebijakan Lokal -> Penetapan Hak Pengguna):

- Tolak masuk secara lokal (Tolak login lokal) - memungkinkan Anda untuk melarang login lokal ke komputer untuk pengguna atau grup tertentu;

- Izinkan masuk secara lokal (Logon lokal) - berisi daftar pengguna dan grup yang diizinkan masuk ke komputer secara lokal.

Misalnya, untuk mencegah pengguna grup tertentu dari masuk ke komputer dalam OU tertentu, Anda dapat membuat grup pengguna yang terpisah, menambahkannya ke log Tolak pada kebijakan lokal dan menetapkannya ke OU dengan komputer yang Anda ingin membatasi akses ke.

Di domain besar, Anda dapat menggunakan kombinasi kebijakan ini. Misalnya, Anda ingin mencegah pengguna masuk ke komputer OU lainnya.

Untuk melakukan ini, Anda perlu membuat grup keamanan di setiap OU, di mana Anda harus menyertakan semua pengguna OU.

Kiat. Grup dapat secara otomatis diisi oleh pengguna dari OU menggunakan cmdlet PowerShell Get-ADUser dan Add-ADGroupMember dengan skrip ini:Impor-modul ActiveDirectory

$ rootOU = “OU = Pengguna, OU = MSK, DC = winitpro, DC = ru”

$ group = “corp \ msk-users”

Dapatkan-ADUser -SearchBase $ rootOu -Filter * | ForEach-Object Add-ADGroupMember -Identity $ group -Members $ _

Maka Anda perlu mengaktifkan kebijakan Izinkan masuk secara lokal, tambahkan grup ini ke dalamnya (+ berbagai grup administratif: Admin Domain, administrator workstation, dll.) dan tetapkan kebijakan ke OU dengan komputer. Dengan demikian, Anda hanya akan mengizinkan pengguna OU tertentu untuk masuk ke komputer.

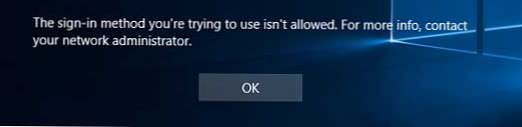

Saat Anda mencoba masuk ke pengguna yang tidak diizinkan masuk secara lokal, jendela peringatan muncul:

Anda tidak dapat masuk karena metode masuk yang Anda gunakan tidak diizinkan di komputer ini. Silakan lihat administrator jaringan Anda untuk informasi lebih lanjut.Atau

Metode masuk yang Anda coba gunakan tidak diizinkan. Untuk info lebih lanjut, hubungi administrator jaringan Anda.

Beberapa poin penting mengenai kebijakan ini:

- Anda seharusnya tidak menerapkan kebijakan ini untuk membatasi akses ke server, dan bahkan lebih lagi untuk pengontrol domain. Cara mengizinkan pengguna RDP biasa mengakses DC.

- Jangan aktifkan kebijakan ini melalui GPO standar: Kebijakan Domain Default atau Kebijakan Pengontrol Domain Default.

- Kebijakan larangan diutamakan.

- Jangan lupa tentang akun layanan (termasuk gMSA) yang dapat digunakan untuk memulai layanan di komputer.

- Anda tidak boleh menerapkan kebijakan yang membatasi login lokal ke seluruh domain. Tetapkan mereka untuk OU tertentu.

Catatan. Anda harus menentukan nama komputer NetBIOS atau DNS lengkap (wildcard tidak dapat digunakan), parameter tidak peka huruf besar-kecil.

Catatan. Anda harus menentukan nama komputer NetBIOS atau DNS lengkap (wildcard tidak dapat digunakan), parameter tidak peka huruf besar-kecil.