Remote bawaan rdp-akses ke desktop pengontrol domain Hanya anggota direktori aktif administrator domain. Pada artikel ini, kami akan menunjukkan cara menyediakan akses rdp ke pengontrol domain untuk pengguna biasa tanpa hak administratif..

Banyak yang bisa berdebat mengapa, pada kenyataannya, pengguna biasa membutuhkan akses jarak jauh ke desktop DC. Memang, dalam infrastruktur kecil dan menengah, ketika seluruh infrastruktur dilayani oleh beberapa administrator dengan hak administrator domain, kebutuhan seperti itu tidak mungkin diperlukan. Namun, dalam jaringan perusahaan besar yang dilayani oleh sejumlah besar personel, seringkali perlu untuk menyediakan akses rdp ke DC (biasanya ke DC cabang atau RODC) ke berbagai kelompok administrator server, tim pemantauan, administrator tugas, dan spesialis teknis lainnya. Ada juga situasi ketika layanan pihak ketiga dikerahkan di DC, dikelola oleh administrator non-domain, yang juga perlu dilayani entah bagaimana..

Kiat. Koeksistensi simultan dari Layanan Domain Direktori Aktif dan peran Layanan Desktop Jarak Jauh (peran server terminal) pada server yang sama tidak didukung. Jika hanya ada satu server fisik tempat Anda ingin menggunakan layanan DC dan terminal, lebih baik menggunakan virtualisasi, semakin banyak kebijakan lisensi Microsoft memungkinkan peluncuran dua server virtual pada lisensi Windows Server 2016/2012 R2 yang sama dalam edisi Standar.Setelah server dipromosikan menjadi pengontrol domain, alat manajemen untuk pengguna dan grup lokal menghilang dari snap-in manajemen komputer. Ketika mencoba untuk membuka konsol Pengguna dan Grup Lokal (lusrmgr.msc). kesalahan muncul:

Komputer xxx adalah pengontrol domain. Snip-in ini tidak dapat digunakan pada pengontrol domain. Akun domain dikelola dengan snap-in Pengguna dan Komputer Direktori Aktif.

Seperti yang Anda lihat, tidak ada grup lokal di pengontrol domain. Alih-alih kelompok Remote Desktop Users lokal, DC menggunakan domain built-in Remote Desktop Users grup (terletak di wadah Builtin). Anda dapat mengelola grup ini dari konsol ADUC atau dari baris perintah di DC.

Kami mencantumkan komposisi grup Pengguna Desktop Jarak Jauh lokal di pengontrol domain:

net localgroup "Pengguna Remote Desktop"

Seperti yang Anda lihat, itu kosong. Tambahkan pengguna domain itpro ke dalamnya (dalam contoh kami, itpro adalah pengguna domain biasa tanpa hak administratif).

net localgroup "Remote Desktop Users" / tambahkan corp \ itpro

Pastikan pengguna telah ditambahkan ke grup.

net localgroup "Pengguna Remote Desktop"

Anda juga dapat memverifikasi bahwa pengguna sekarang adalah anggota grup domain Pengguna Desktop Jarak Jauh.

Anda juga dapat memverifikasi bahwa pengguna sekarang adalah anggota grup domain Pengguna Desktop Jarak Jauh.

Namun, bahkan setelah ini, pengguna tidak dapat terhubung ke DC melalui Remote Desktop.

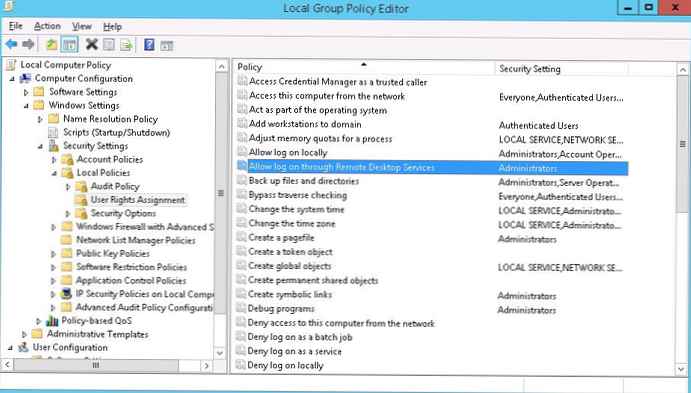

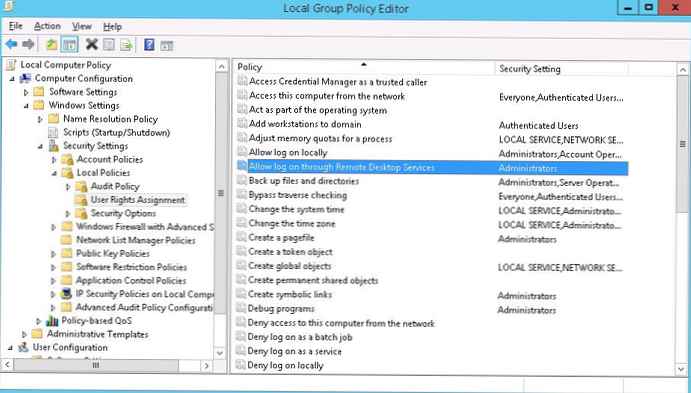

Untuk masuk secara jarak jauh, Anda memerlukan hak untuk masuk ke Layanan Desktop Jarak Jauh. Secara default, hanya anggota grup Administrator yang memiliki hak ini. Jika grup tempat Anda tidak memiliki hak ini, atau jika hak tersebut telah dihapus dari grup Administrator, Anda perlu diberikan hak ini secara manual. Faktanya adalah bahwa kemampuan untuk terhubung ke RDP pada sistem Windows ditentukan oleh kebijakan Izinkan log pada melalui Layanan Desktop Jarak Jauh (pada Windows 2003 dan sebelumnya, kebijakan ini disebut Izinkan masuk melalui layanan terminal) Setelah server dipromosikan ke DC, hanya grup Administrators (ini adalah administrator domain) yang tetap dalam kebijakan ini ...

Faktanya adalah bahwa kemampuan untuk terhubung ke RDP pada sistem Windows ditentukan oleh kebijakan Izinkan log pada melalui Layanan Desktop Jarak Jauh (pada Windows 2003 dan sebelumnya, kebijakan ini disebut Izinkan masuk melalui layanan terminal) Setelah server dipromosikan ke DC, hanya grup Administrators (ini adalah administrator domain) yang tetap dalam kebijakan ini ...

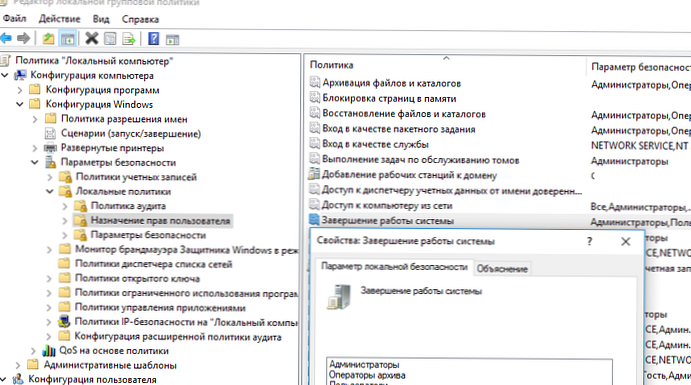

Untuk mengaktifkan koneksi ke anggota grup Pengguna Desktop Jarak Jauh, Anda harus pada pengontrol domain:

- Luncurkan editor kebijakan lokal (gpedit.msc)

- Pergi ke bagian Konfigurasi Komputer -> Pengaturan Windows -> Pengaturan Keamanan -> Kebijakan lokal -> Penetapan Hak Pengguna

- Temukan kebijakan dengan nama Izinkan masuk melalui Layanan Desktop Jarak Jauh

- Edit kebijakan dengan menambahkan grup domain Pengguna Desktop Jauh (dalam format domain \ Pengguna Remote Desktop), atau langsung ke pengguna domain atau grup (dalam format domain \ somegroupname)

- Jalankan pembaruan kebijakan lokal

gpupdate / force

Harap perhatikan bahwa grup yang diperlukan tidak boleh ada di Deny logon melalui kebijakan Layanan Desktop Jarak Jauh, seperti lebih diutamakan (lihat artikel Membatasi akses jaringan dalam domain di bawah akun lokal).

Catatan. Untuk memungkinkan pengguna untuk masuk secara lokal ke DC (melalui konsol server), akunnya atau grup yang menjadi anggotanya juga harus ditambahkan ke kebijakan Izinkan log pada secara lokal. Secara default, grup domain berikut memiliki hak ini- Operator akun

- Administrator

- Operator cadangan

- Operator cetak

- Operator server.

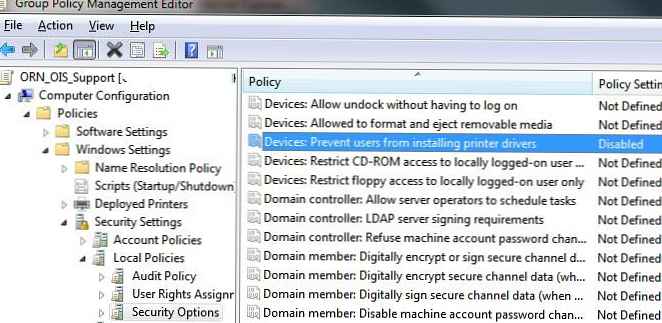

Cara terbaik adalah membuat grup keamanan baru di domain, misalnya, AllowDCLogin dan menambahkan akun pengguna ke dalamnya yang perlu mengizinkan akses jarak jauh ke DC. Jika Anda perlu mengizinkan akses ke semua pengontrol domain AD sekaligus, alih-alih mengedit kebijakan lokal di setiap DC, lebih baik menambahkan grup pengguna ke kebijakan domain Kebijakan Pengontrol Domain Default (Konfigurasi Komputer \ Pengaturan Windows \ Pengaturan Keamanan \ Kebijakan Lokal \ Pengguna melalui konsol GPMC) Penugasan Hak -> Izinkan masuk melalui Layanan Desktop Jarak Jauh).

Itu penting. Jika Anda mengubah kebijakan domain, jangan lupa menambahkan domain / grup administrator perusahaan ke dalamnya, jika tidak mereka akan kehilangan akses jarak jauh ke pengontrol domain

Setelah perubahan ini, pengguna dan grup yang ditentukan akan dapat terhubung ke pengontrol domain. Coba gunakan RDP untuk terhubung ke DC di bawah akun pengguna. Seharusnya melihat desktop pengontrol domain. Pengguna biasa dapat diberikan hak untuk memulai / menghentikan layanan tertentu pada DC sebagai berikut.