Teknologi catatan layanan terkelola (Akun Layanan Terkelola - MSA) pertama kali diperkenalkan di Windows Server 2008 R2 dan dirancang untuk secara otomatis mengelola (mengubah) kata sandi untuk akun layanan (layanan). Menggunakan mekanisme Akun Layanan Terkelola, Anda dapat secara signifikan mengurangi risiko mengkompromikan akun sistem di mana layanan sistem diluncurkan (bukan rahasia bahwa ada sejumlah besar utilitas yang dapat mengekstrak kata sandi pengguna lokal dari LSASS).

Untuk akun MSA, kata sandi 240 karakter dihasilkan, yang setengahnya adalah huruf bahasa Inggris, setengah lainnya adalah karakter layanan. Kata sandi untuk akun seperti itu berubah secara otomatis (secara default setiap 30 hari) dan tidak disimpan di sistem lokal

Kerugian utama dari MSA adalah kemampuan untuk menggunakan catatan layanan seperti itu hanya pada satu komputer. Ini berarti bahwa akun layanan MSA tidak dapat bekerja dengan layanan clustered dan NLB (web farms) yang berjalan pada beberapa server secara bersamaan dan menggunakan akun dan kata sandi yang sama..

Untuk mengatasi kelemahan ini, Microsoft di Windows Server 2012 menambahkan fungsionalitas akun layanan yang dikelola grup (gMSA - Akun Layanan yang Dikelola Grup) Akun tersebut dapat digunakan secara bersamaan di beberapa server sehingga semua contoh layanan menggunakan akun yang sama, misalnya, dalam layanan penyeimbangan beban (NLB), layanan cluster, dll..

Persyaratan GMSA:

Untuk memanfaatkan kapabilitas gMSA, infrastruktur harus memenuhi persyaratan berikut:

- Level skema AD - Windows Server 2012 (cara memperbaruinya dijelaskan di sini).

- Pengontrol domain Windows Server 2012 (dan di atas) dengan Microsoft Key Distribution Service - ini adalah layanan yang bertanggung jawab untuk membuat kata sandi

- Modul PowerShell untuk mengelola Active Directory

- Sebagai klien dapat digunakan Windows Server 2012/2012 R2 dan Windows 8 / 8.1

- Layanan yang menggunakan gMSA harus kompatibel dengan jenis akun ini (harus ditentukan dalam dokumentasi). Saat ini, dukungan gMSA: SQL Server 2008 R2 SP1, 2012; IIS; LDS AD; Exchange 2010/2013

Buat kunci KDS

Sebelum Anda mulai membuat akun gMSA, Anda harus melakukan operasi satu kali untuk membuat kunci akar KDS (kunci akar KDS). Untuk melakukan ini, jalankan perintah pada pengontrol domain dengan hak administrator (Microsoft Key Distribution Services harus diinstal dan diaktifkan):

Add-KdsRootKey -EffectiveImmediately

Dalam hal ini, kunci akan dibuat dan tersedia setelah 10 jam, setelah replikasi selesai.

Kiat. Di lingkungan pengujian, Anda dapat menggunakan perintah untuk segera digunakan:Add-KdsRootKey -EffectiveTime ((dapatkan tanggal) .addhours (-10))

Verifikasi bahwa kunci root KDS berhasil dibuat:

Dapatkan-KdsRootKey

Buat akun gMSA

Buat akun gMSA baru dengan perintah:

Baru-ADServiceAkun -nama gmsa1 -DNSHostName dc1.winitpro.ru -PrincipalsDijadikanToRetrieveKelolaPassword "gmsa1Group"

Dimana, gmsa1 - nama akun gMSA yang akan dibuat

dc1.winitpro.ru - Nama server DNS

gmsa1Group - Grup Direktori Aktif, yang mencakup semua sistem yang akan menggunakan akun grup ini (grup harus dibuat sebelumnya)

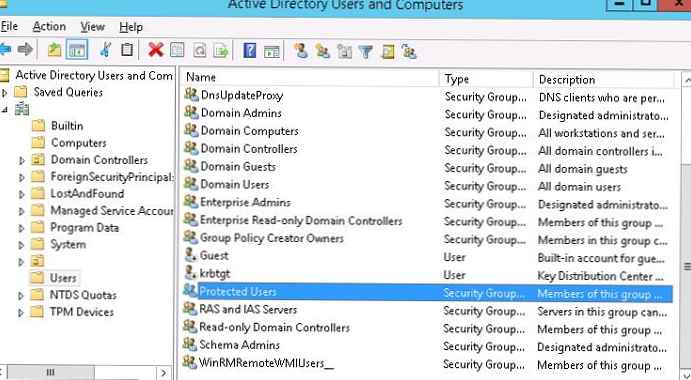

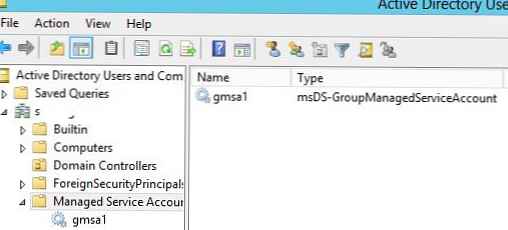

Setelah menjalankan perintah, Anda harus membuka konsol ADUC (Pengguna dan Komputer Direktori Aktif) dan memverifikasi bahwa konsol tersebut ada di dalam wadah (OU) Akun Layanan Terkelola akun penasihat telah muncul (secara default wadah ini tidak ditampilkan, untuk melihatnya, Anda perlu Lihat pilihan snap memungkinkan Fitur-fitur canggih)

Instal gMSA di server

Hubungkan modul Powershell untuk mendukung lingkungan Direktori Aktif:

Tambahkan-WindowsFeature RSAT-AD-PowerShell

Selanjutnya, kita perlu menginstal akun terkelola di server tempat akun itu akan digunakan (dari bawah akun ini layanan tertentu akan diluncurkan di masa mendatang). Pertama-tama, Anda perlu memeriksa bahwa server ini diizinkan untuk menerima kata sandi akun gMSA dari Active Directory. Untuk melakukan ini, akunnya harus dalam grup domain yang ditentukan selama pembuatan (dalam kasus kami gmsa1Group). Instal entri gmsa1 di server ini:

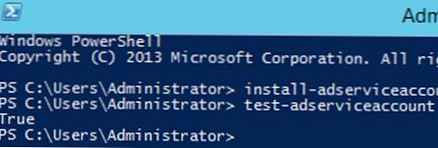

Instal-ADServiceAccount -Identity gmsa1

Anda dapat memverifikasi bahwa akun layanan grup diinstal dengan benar dengan melakukan ini (untuk Windows PowerShell 4.0):

Test-ADServiceAccount gmsa1

Jika perintah mengembalikan True - semuanya dikonfigurasi dengan benar.

Selanjutnya, dalam properti layanan, kami mengindikasikan bahwa itu akan diluncurkan di bawah akun gMSA. Untuk melakukan ini, pada tab Log on perlu memilih Akun ini dan sebutkan nama akun layanan. Simbol $ harus ditunjukkan di akhir nama, tidak ada kata sandi yang diperlukan. Setelah menyimpan perubahan, layanan harus dimulai ulang.

Akun layanan akan secara otomatis diberikan Log Masuk Sebagai hak Layanan.

Setel gMSA

Frekuensi perubahan kata sandi dapat diubah (30 hari secara default):

Set-ADServiceAccount gmsa1-ManagedPasswordIntervalInDays 60

Akun gMSA juga dapat digunakan dalam tugas-tugas penjadwal. Nuansa yang halus adalah bahwa tugas hanya dapat dikonfigurasi melalui PowerShell.

$ action = New-ScheduledTaskAction “c: \ script \ backup.cmd” $ trigger = New-ScheduledTaskTrigger -At 21:00 -Hari-hari $ principal = New-ScheduledTaskPrincipal -UserID winitpro \ gmsa1 $ -LogonType PasswordRegister-ScheduledTask BackupDB -ction $ action -Trigger $ trigger -Principal $ principal

Argumen "-LogonType Kata Sandi" berarti bahwa kata sandi untuk akun gMSA ini akan diterima dari pengontrol domain.

Catatan. Akun GMSA harus diberikan "Masuk sebagai pekerjaan batch"