Saat melayani jaringan besar, administrator sistem sering mengalami masalah otentikasi pada peralatan jaringan. Secara khusus, cukup sulit untuk mengatur kerja normal beberapa administrator jaringan di bawah akun individual pada sejumlah besar peralatan (Anda harus memelihara dan memperbarui database akun lokal pada setiap perangkat). Solusi logis adalah mengesahkan database akun yang ada - Active Directory. Pada artikel ini kita akan mengetahui cara mengkonfigurasi Otentikasi Domain Direktori Aktif pada Peralatan Jaringan Aktif (sakelar, router).

Tidak semua peralatan jaringan vendor populer (CISCO, HP, Huawei) mendukung fungsionalitas untuk secara langsung mengakses direktori LDAP, dan solusi semacam itu tidak akan bersifat universal. Protokol ini cocok untuk menyelesaikan masalah kita. AAA (Otorisasi dan Akuntansi Otentikasi), sebenarnya menjadi standar de facto untuk peralatan jaringan. Klien AAA (perangkat jaringan) mengirimkan data pengguna yang diotorisasi ke server RADIUS dan atas dasar tanggapannya memutuskan untuk memberikan / menolak akses.

Protokol Layanan Pengguna Masuk Otentikasi Jarak Jauh (RADIUS) di Windows Server 2012 R2 termasuk dalam peran NPS (Server Kebijakan Jaringan). Di bagian pertama artikel, kami akan menginstal dan mengkonfigurasi peran Network Policy Server, dan di bagian kedua kami akan menunjukkan konfigurasi khas perangkat jaringan dengan dukungan RADUIS menggunakan contoh Sakelar HP Procurve dan Peralatan Cisco.

Konten:

- Instal dan konfigurasikan server dengan peran Server Kebijakan Jaringan

- Mengkonfigurasi peralatan jaringan untuk bekerja dengan server RADUIS

Instal dan konfigurasikan server dengan peran Server Kebijakan Jaringan

Sebagai aturan, disarankan untuk menginstal server dengan peran NPS pada server khusus (tidak disarankan untuk menempatkan peran ini pada pengontrol domain). Dalam contoh ini, kita akan menginstal peran NPS di server yang menjalankan Windows Server 2012 R2.

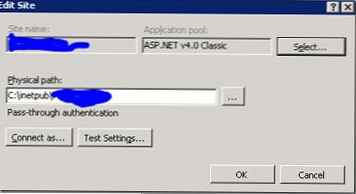

Buka konsol Manajer server dan mengatur peran Server kebijakan jaringan (terletak di bagian Kebijakan Jaringan dan Layanan Akses).

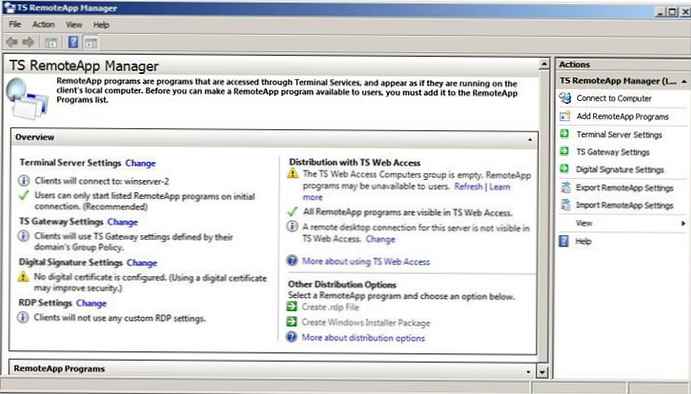

Setelah instalasi selesai, mulai konsol Network Management Server MMC konsol. Kami tertarik pada tiga bagian konsol berikut:

Setelah instalasi selesai, mulai konsol Network Management Server MMC konsol. Kami tertarik pada tiga bagian konsol berikut:

- Klien RADIUS - berisi daftar perangkat yang dapat diautentikasi ke server

- Kebijakan Permintaan Koneksi - mendefinisikan jenis perangkat yang dapat diotentikasi

- Kebijakan jaringan - aturan otentikasi

Tambahkan klien RADIUS baru (ini akan menjadi saklar HP ProCurve 5400zl) dengan mengklik kanan bagian Klien RADIUS dan memilih Baru. Kami menunjukkan:

Tambahkan klien RADIUS baru (ini akan menjadi saklar HP ProCurve 5400zl) dengan mengklik kanan bagian Klien RADIUS dan memilih Baru. Kami menunjukkan:

- Nama yang ramah: sw-HP-5400-1

- Alamat (IP atau DNS): 10.10.10.2

- Rahasia bersama (kata sandi / kunci rahasia): kata sandi dapat ditentukan secara manual (itu harus cukup rumit), atau dihasilkan dengan menggunakan tombol khusus (kata sandi yang dihasilkan harus disalin, karena di masa depan harus ditentukan pada perangkat jaringan).

Nonaktifkan kebijakan standar (Gunakan otentikasi Windows untuk semua pengguna) di bagian Kebijakan Permintaan Koneksi dengan mengkliknya dengan RMB dan memilih Nonaktifkan.

Nonaktifkan kebijakan standar (Gunakan otentikasi Windows untuk semua pengguna) di bagian Kebijakan Permintaan Koneksi dengan mengkliknya dengan RMB dan memilih Nonaktifkan.

Buat kebijakan baru dengan nama Network-Switches-AAA dan klik. Di bagian ini Ketentuan buat kondisi baru. Kami sedang mencari bagian Properites Klien RADIUS dan pilih Nama Ramah Klien.

Kami menunjukkan nilainya sw-?. Yaitu ketentuan ini akan berlaku untuk semua klien RADIUS yang dimulai dengan karakter: "sw-". Klik Next-> Next-> Next, setuju dengan semua pengaturan standar..

Kami menunjukkan nilainya sw-?. Yaitu ketentuan ini akan berlaku untuk semua klien RADIUS yang dimulai dengan karakter: "sw-". Klik Next-> Next-> Next, setuju dengan semua pengaturan standar..

Lebih lanjut di bagian ini Kebijakan jaringan buat kebijakan otentikasi baru. Tunjukkan namanya, misalnya Network Switch Auth Policy untuk Admin Jaringan. Mari kita membuat dua kondisi: pada kondisi pertama Grup Windows, tentukan grup domain yang anggota-anggotanya dapat diautentikasi (akun administrator jaringan dalam contoh kami termasuk dalam grup Admin Jaringan AD) Kondisi kedua Jenis Otentikasi, memilih PAP sebagai protokol otentikasi.

Selanjutnya, di jendela Konfigurasi Metode Otentikasi, hapus centang semua jenis otentikasi kecuali Otentikasi tidak terenkripsi (PAP. SPAP).

Selanjutnya, di jendela Konfigurasi Metode Otentikasi, hapus centang semua jenis otentikasi kecuali Otentikasi tidak terenkripsi (PAP. SPAP).

Di jendela Konfigurasikan Pengaturan ubah nilai atribut Jenis layanan pada Administratif.

Dalam kasus lain, kami setuju dengan pengaturan standar dan mengakhiri panduan.

Dalam kasus lain, kami setuju dengan pengaturan standar dan mengakhiri panduan.

Dan akhirnya, pindahkan kebijakan baru ke tempat pertama dalam daftar kebijakan.

Mengkonfigurasi peralatan jaringan untuk bekerja dengan server RADUIS

Tetap mengkonfigurasi peralatan jaringan kami untuk bekerja dengan server Radius. Hubungkan ke HP ProCurve Switch 5400 kami dan buat perubahan berikut pada konfigurasinya (ubah alamat IP server Raduis dan kata sandi untuk milik Anda).

konsol otentikasi aaa mengaktifkan radius otentikasi aaa lokal telnet login radius otentikasi aaa lokal telnet mengaktifkan radius otentikasi aaa lokal ssh login radius otentikasi aaa lokal ssh memungkinkan radius aaa otentikasi lokal login hak istimewa-mode radius-server-kunci kunci-server SECRET-KEY jari-host server 10.10 .10.44 ANDA-RAHASIA-KUNCI auth-port 1645 acct-port 1646 host server-server 10.10.10.44 auth-port 1645 host-server radius 10.10.10.44 acct-port 1646

Kiat. Jika karena alasan keamanan Anda dilarang menghubungkan ke peralatan jaringan melalui telnet, jalur ini harus dihapus dari konfigurasi:

aaa otentikasi telnet login radius lokal aaa otentikasi telnet mengaktifkan radius lokal

Tanpa menutup jendela konsol sakelar (ini penting!, jika tidak, jika terjadi kesalahan, Anda tidak lagi dapat terhubung ke sakelar Anda), buka sesi telnet kedua. Jendela otorisasi baru akan muncul, di mana Anda akan diminta untuk menentukan nama akun dan kata sandi. Coba masukkan informasi akun Anda dalam AD (harus menjadi anggota grup Admin Jaringan). Jika koneksi dibuat - Anda melakukan segalanya dengan benar!

Untuk switch Cisco, konfigurasi yang menggunakan akun domain untuk otentikasi dan otorisasi mungkin terlihat seperti ini:

Untuk switch Cisco, konfigurasi yang menggunakan akun domain untuk otentikasi dan otorisasi mungkin terlihat seperti ini:

aaa model-baru host-server radius 10.10.10.44 auth-port 1645 acct-port 1646 kunci ANDA-RAHASIA-KUNCI aaa otentikasi login default grup radius lokal aaa otorisasi exec default grup radius lokal ip radius sumber-antarmuka Vlan421 line con 0 line vty 0 4 baris vty 5 15Catatan. Dalam konfigurasi ini, server RADIUS digunakan untuk otentikasi terlebih dahulu, dan jika tidak tersedia, akun lokal.

Untuk Cisco ASA, konfigurasi akan terlihat seperti ini:

aaa-server RADIUS radius radius aaa-server RADIUS host 10.10.10.44 kunci YOUR-SECRET-KEY radius-common-pw YOUR-SECRET-KEY aaa otentikasi konsol telnet RADIUS LOCAL otentikasi ssh konsol RADIUS LOCAL aaa otentikasi http konsol RADIUS LOCAL otentikasi aaa otentikasi http konsol RADIUS LOKAL

Kiat. Jika ada yang tidak berhasil, periksa:

- Apakah kunci rahasia cocok dengan server NPS dan sakelar (Anda dapat menggunakan kata sandi sederhana untuk pengujian).

- Apakah alamat server NPS yang benar ditentukan dalam konfigurasi. Apakah dia ping?

- Apakah firewall memblokir port 1645 dan 1646 antara sakelar dan server?

- Pelajari log server NPS dengan hati-hati