Banyak hard drive modern (termasuk SSD) mendukung teknologi enkripsi diri, dirancang untuk melindungi data pengguna. Disk yang mendukung enkripsi pada tingkat pengontrol disebut SED Drives (Self-Encrypting Drives). Algoritme enkripsi dengan kunci simetris diimplementasikan dalam perangkat keras di tingkat pengontrol disk. Saat menulis ke disk, semua data dienkripsi, dan saat dibaca, ia didekripsi, dan benar-benar transparan dari sudut pandang pengguna. Windows 8 dan Windows Server 2012 dapat menggunakan fungsionalitas perangkat keras dari drive SED untuk mengenkripsi data BitLocker, dengan demikian membebaskan prosesor dan mengurangi konsumsi daya sistem secara keseluruhan.

Saat menggunakan drive SED dengan enkripsi dan BitLocker pada Windows 7/2008, data pada drive pada dasarnya dienkripsi dua kali, pada tingkat OS, BitLocker melakukan enkripsi, dan kemudian pengendali drive mengenkripsi data yang sama. Tidak terlalu efektif ...

Di BitLocker pada Windows 8 / Windows Server 2012 Sekarang Anda dapat membongkar prosesor dengan mentransfer fungsionalitas enkripsi ke pengontrol hard disk. Menurut berbagai perkiraan, transfer fungsi enkripsi BitLocker ke pengontrol disk SED meningkatkan kinerja sistem sebesar 15-29%. Selain itu, ketika beralih ke enkripsi perangkat keras, masa pakai baterai perangkat dan masa pakai baterai meningkat (Cara memeriksa status baterai di Windows 8).

Menggunakan enkripsi perangkat keras BitLocker, keamanan sistem meningkat karena fakta bahwa kunci enkripsi tidak lagi disimpan dalam memori komputer, sehingga memori komputer tidak lagi menjadi vektor serangan potensial.

Microsoft telah menetapkan standar khusus Microsoft eDrive, Menjelaskan persyaratan untuk drive SED untuk digunakan dengan BitLocker. eDrive Berdasarkan Standar Spesifikasi TCG OPAL dan IEEE 1667.

Saat menggunakan disk SED yang mendukung standar eDrive, drive melakukan enkripsi dengan cepat, dan penurunan kinerja sistem selama operasi BitLocker hampir sepenuhnya menghilang (dibandingkan dengan enkripsi perangkat lunak BitLocker).

Dilihat oleh deskripsi Microsoft, menggunakan enkripsi perangkat keras BitLocker pada perangkat yang kompatibel tidaklah sulit. Tetapi ternyata beralih ke enkripsi perangkat keras tidak sesederhana itu. Selanjutnya, kami tunjukkan caranya aktifkan dukungan untuk Enkripsi Perangkat Keras BitLocker pada SSD, Sesuai eDrive.

Kiat. BitLocker tidak didukung dalam edisi kecil Win 8. Anda memerlukan setidaknya Windows 8 Pro.Agar BitLocker menggunakan pengontrol hard disk untuk enkripsi, lingkungan harus memenuhi persyaratan berikut.

Persyaratan sistem boot:

- BitLocker mendukung TPM versi 1.2 dan 2.0 (dan lebih tinggi). Selain itu, driver TPM Microsoft Certified diperlukan.

- Sistem harus didasarkan pada UEFI 2.3.1 dan mendukung EFI_STORAGE_SECURITY_COMMAND_PROTOCOL

- Komputer harus boot dalam mode UEFI asli (Mode Dukungan Kompatibilitas CSM harus dinonaktifkan)

Persyaratan untuk disk data SED SSD:

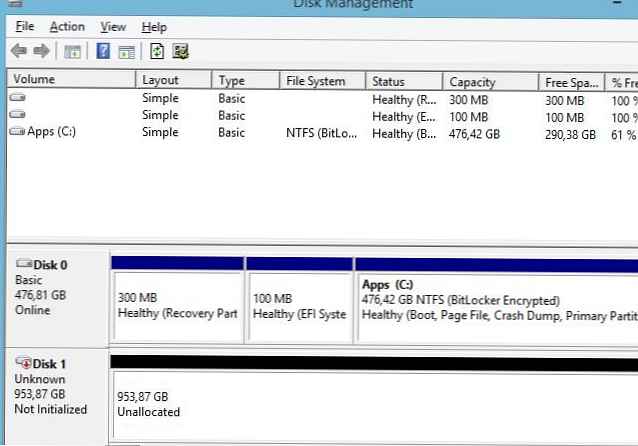

- Disk tidak boleh diinisialisasi

- Enkripsi harus dinonaktifkan

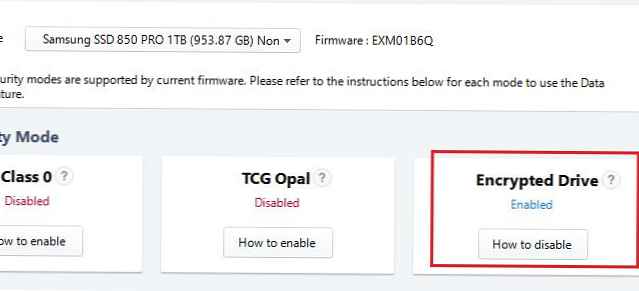

Dalam konfigurasi kami, kami mencoba untuk mengaktifkan enkripsi perangkat keras BitLocker pada SSD Samsung SSD 850 Pro (SSD kompatibel eDrive). Untuk mengelola parameter drive SSD, kami akan menggunakan utilitas resmi Samsung untuk bekerja dengan drive SSD - Samsung Pesulap.

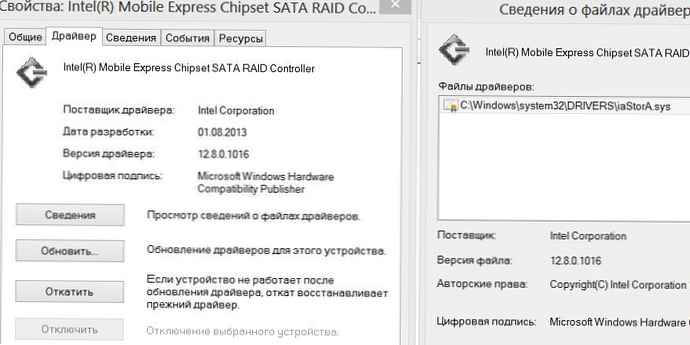

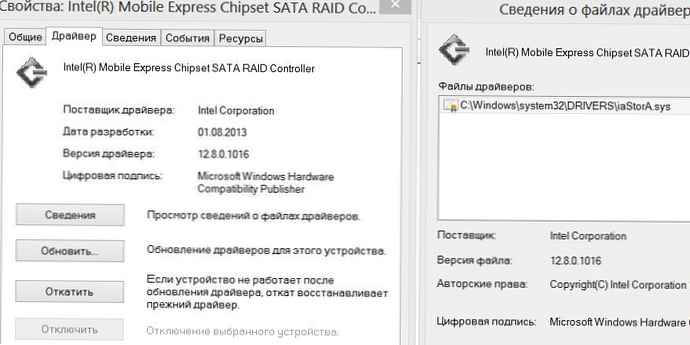

Menurut gagasan Microsoft, jika sistem memenuhi kondisi yang dijelaskan, maka ketika Anda mengaktifkan BitLocker pada disk SED, fungsi pengontrol secara otomatis digunakan untuk mengenkripsi data. Namun, masalahnya ternyata dengan versi driver yang lebih lama Teknologi Intel Rapid Storage (RST), ini tidak berfungsi. Versi RST yang berfungsi dengan dukungan BitLocker yang benar - 13.2.

- Kami memeriksa versi driver RST saat ini - dalam kasus kami adalah 12.8.10.1005. Unduh driver RST (13.2.4.1000) versi terbaru dari Intel Download Center (https://downloadcenter.intel.com/download/24293) dan instal.

Catatan. Jika Anda tidak memperbarui driver RST, ketika Anda mencoba untuk mengaktifkan mode perlindungan pada drive SSD di Samsung Magician, kesalahan muncul Gagal untuk tampil itu operasi pada itu dipilih disk . Dan ketika Anda mencoba menetapkan penggunaan paksa enkripsi perangkat keras dengan perintah:

Aktifkan-BitLocker -MountPoint d: -TPMProtector -HardwareEncryptionKesalahan muncul:

Set-BitLockerVolumeInternal: Drive yang ditentukan tidak mendukung enkripsi berbasis perangkat keras. (Pengecualian dari HRESULT: 0x803100B2) - Kami akan menghapus konten drive SSD sebagai berikut dengan menjalankan perintah berikut secara berurutan (data pada drive kedua akan dihapus!):

- diskpart

- daftar disk

- pilih disk 1

- bersih

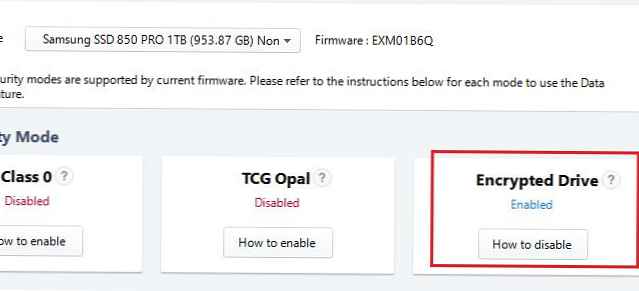

- Mari kita buka Samsung Magician dan di bagian Keamanan Data, nyalakan mode enkripsi perangkat keras SSD dengan mengklik Siap untuk mengaktifkan.

- Setelah mem-boot ulang, pastikan mode enkripsi disk diaktifkan.

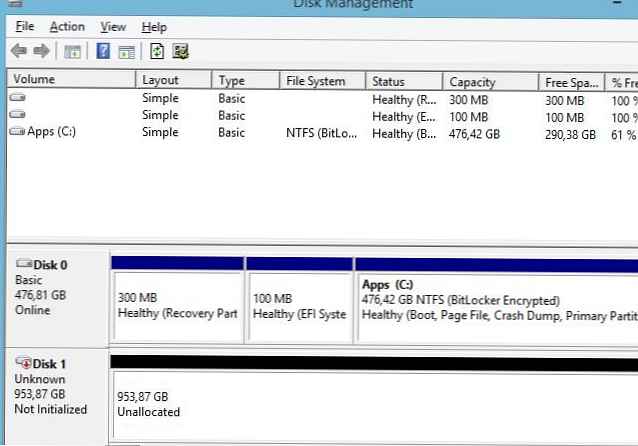

- Inisialisasi dan format disk di konsol Manajemen Disk.

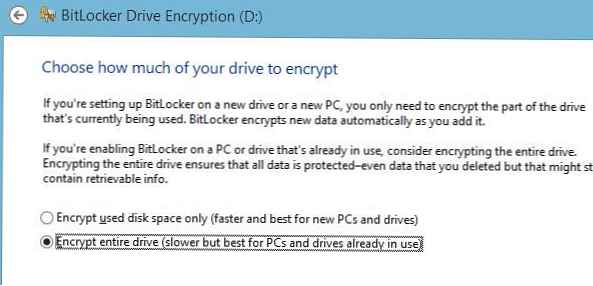

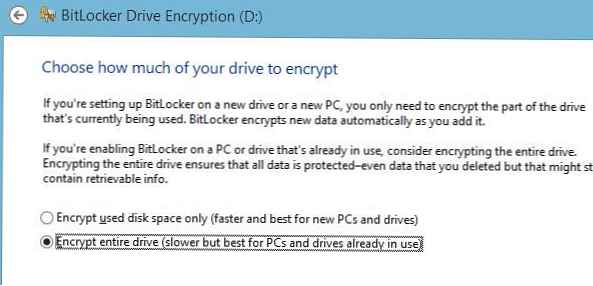

- Tetap mengaktifkan BitLocker untuk disk seperti biasa. Di panduan penyetelan, tentukan bahwa Anda ingin mengenkripsi seluruh isi disk (Enkripsi keseluruhan berkendara) Jika tidak, enkripsi perangkat lunak BitLocker akan digunakan..

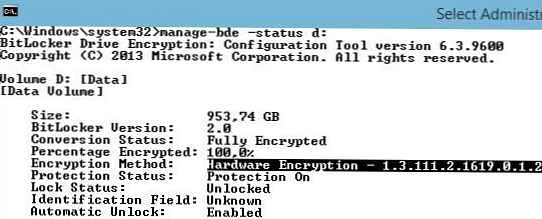

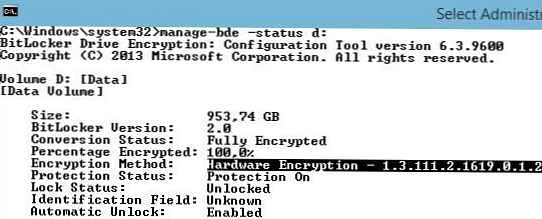

- Tetap memverifikasi bahwa BitLocker sekarang menggunakan enkripsi perangkat keras. Anda dapat melakukan ini hanya dari baris perintah (dengan hak administrator):

Kelola-bde -status d:

Baris berikutnya menunjukkan bahwa BitLocker menggunakan enkripsi perangkat keras.

Metode Enkripsi: Enkripsi Perangkat Keras - 1.3.111.2.1619.0.1.2

Di masa depan, disk SED ini dapat digunakan sebagai disk boot dengan menginstal sistem di atasnya. Setiap kali Anda mem-boot sistem seperti itu, Anda harus menentukan kunci Bitlocker.