Kode buka kunci di situs web Dr.Web, serta ESET, tidak ditemukan. Baru-baru ini, saya berhasil menghapus spanduk dari teman menggunakan LiveCD ESET NOD32 System Restore Disk, tetapi dalam kasus saya itu tidak membantu. LiveWeb Dr.Web juga mencoba. Saya menempatkan jam di BIOS maju selama satu tahun, spanduk tidak hilang. Di berbagai forum di Internet, disarankan untuk memperbaiki parameter UserInit dan Shell di cabang registri HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon. Tetapi bagaimana saya bisa sampai di sana? Menggunakan LiveCD? Hampir semua disk LiveCD tidak terhubung ke sistem operasi, dan operasi seperti mengedit registri, melihat objek startup, serta log peristiwa dari disk semacam itu tidak tersedia atau saya salah.

Secara umum, ada informasi tentang cara menghapus spanduk di Internet, tetapi pada dasarnya itu tidak lengkap dan menurut saya banyak orang menyalin dan mempublikasikan info ini di suatu tempat di situs web mereka sehingga hanya ada, tetapi tanyakan kepada mereka cara kerjanya mengangkat bahu. Saya pikir ini bukan masalah Anda, tetapi secara umum saya benar-benar ingin menemukan dan menghapus virus sendiri, saya lelah menginstal ulang sistem. Dan pertanyaan terakhir adalah apakah ada perbedaan mendasar dalam cara menghapus spanduk ransomware di sistem operasi Windows XP dan Windows 7.?

Sergey.

Cara menghapus spanduk

Teman-teman datang dalam banyak surat dan saya memilih yang paling menarik. Ngomong-ngomong, bagi mereka yang sering menjumpai spanduk ransomware, ada tiga artikel baru: Cara menghilangkan spanduk, itu juga menjelaskan cara selangkah demi selangkah untuk menghapus spanduk sungguhan yang baru-baru ini ditemukan dan yang lainnya Bagaimana menghapus spanduk dari desktop, di dalamnya kami akan menghapus spanduk menggunakan disk AntiWinLockerLiveCD. Nah, artikel yang baru-baru ini diterbitkan - Bagaimana menjamin bahwa Windows tidak akan terinfeksi virus saat berselancar di Internet bahkan jika Anda tidak memiliki antivirus dan semua ini gratis!

Ada beberapa cara untuk membantu Anda menyingkirkan virus, itu juga disebut Trojan.Winlock, tetapi jika Anda adalah pengguna pemula, semua metode ini akan membutuhkan kesabaran, daya tahan dan pemahaman bahwa lawan Anda serius, jika Anda tidak takut, mari kita mulai.

- Artikel itu ternyata panjang, tapi semua yang dikatakan benar-benar berfungsi baik di sistem operasi Windows 7 dan Windows XP, jika ada perbedaan di suatu tempat, saya pasti akan menandai titik ini. Ketahui hal terpenting, hapus spanduk dan mengembalikan sistem operasinya dengan cepat, itu jauh dari selalu mungkin, tetapi tidak berguna untuk memasukkan uang ke dalam akun ransomware, Anda tidak akan menerima kode pembuka kunci, jadi ada insentif untuk memperjuangkan sistem Anda.

- Teman-teman, dalam artikel ini kita akan bekerja dengan lingkungan pemulihan Windows 7, atau lebih tepatnya dengan lingkungan pemulihan baris perintah. Saya akan memberi Anda perintah yang diperlukan, tetapi jika sulit bagi Anda untuk mengingatnya, Anda dapat membuat lembar contekan - file teks dengan daftar perintah resusitasi yang diperlukan dan membukanya langsung di lingkungan pemulihan. Ini akan sangat memudahkan pekerjaan Anda..

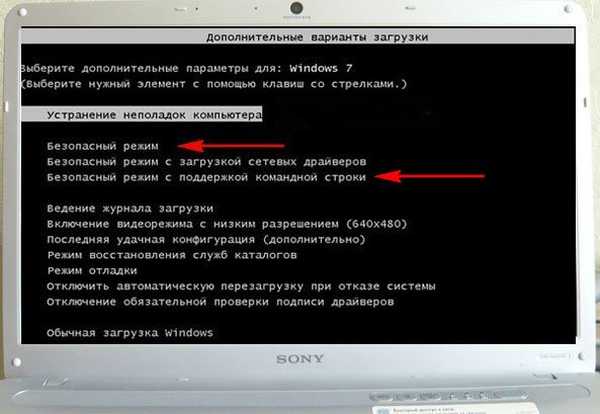

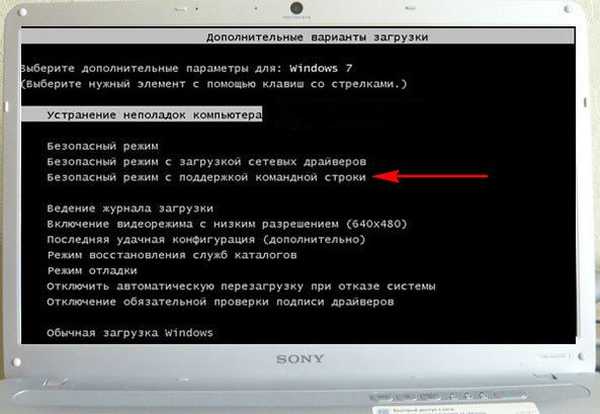

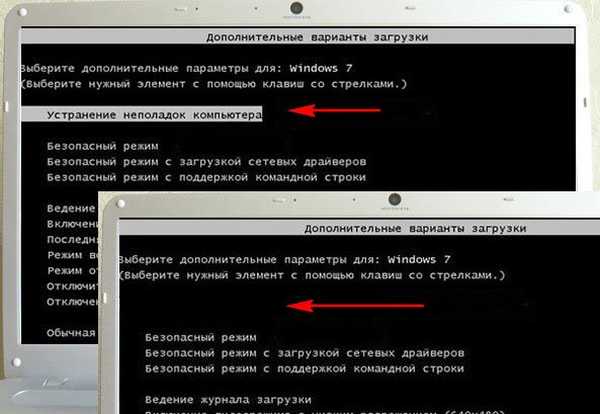

Mari kita mulai dengan yang paling sederhana dan mengakhiri dengan yang sulit. Cara menghapus spanduk menggunakan mode aman. Jika penjelajahan Internet Anda gagal dan Anda secara tidak sengaja memasang kode jahat untuk diri Anda sendiri, maka Anda harus mulai dengan hal yang paling sederhana - cobalah masuk ke Safe Mode (sayangnya, dalam kebanyakan kasus Anda tidak akan berhasil, tetapi layak untuk dicoba), tetapi Anda pasti akan bisa masuk ke Safe mode dengan dukungan command line (lebih banyak peluang), Anda perlu melakukan hal yang sama di kedua mode, mari kita menganalisis kedua opsi.

Pada fase awal booting komputer, tekan F-8, lalu pilih Safe mode, jika Anda berhasil memasukkannya, maka Anda dapat mengatakan Anda sangat beruntung dan tugasnya disederhanakan untuk Anda. Hal pertama yang harus dicoba adalah memutar kembali menggunakan restore point beberapa waktu lalu. Siapa yang tidak tahu cara menggunakan pemulihan sistem, baca secara rinci di sini - titik pemulihan Windows 7. Jika pemulihan sistem tidak berfungsi, coba yang lain.

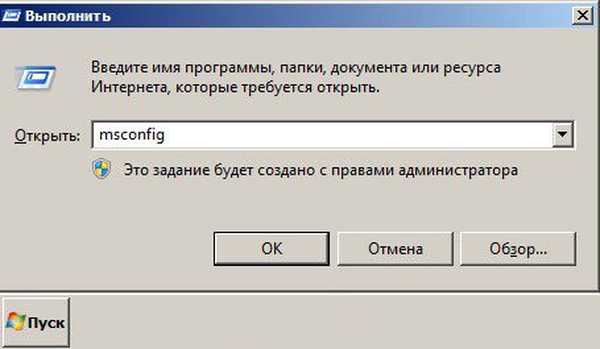

Pada baris Run ketik msconfig,

Pada baris Run ketik msconfig,

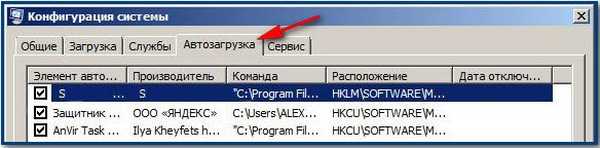

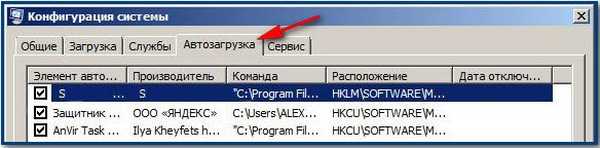

lalu hapus dari startup semua program asing yang terdaftar di sana, melainkan hapus semuanya.

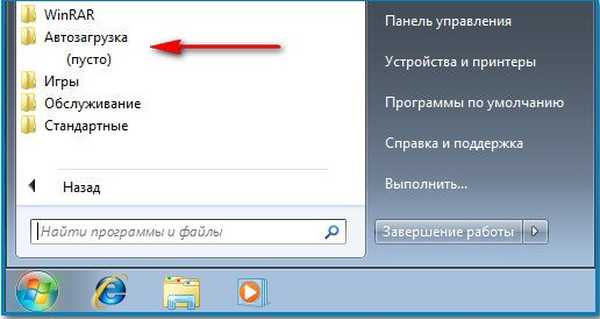

Anda seharusnya tidak memiliki apa pun di folder Startup, Start-> All Programs-> Startup. Atau terletak di

C: \ Users \ Username \ AppData \ Roaming \ Microsoft \ Windows \ Start Menu \ Programs \ Startup.

Catatan penting: Teman-teman, dalam artikel ini Anda harus berurusan terutama dengan folder yang memiliki atribut Tersembunyi (misalnya, AppData, dll.), Oleh karena itu, segera setelah Anda masuk ke Mode Aman atau Mode Aman dengan dukungan baris perintah, segera aktifkan tampilan tersembunyi file dan folder, jika tidak folder yang diperlukan di mana virus disembunyikan, Anda tidak akan melihat. Sangat mudah dilakukan..

Windows XP

Buka folder apa saja dan klik menu "Tools", pilih "Folder Options" di sana, lalu buka tab "View". Selanjutnya, pilih "Show hidden files and folder" di bagian bawah dan klik OK

Windows 7

Start-> Control Panel-> View: Category-Small Icons-> Folder Options-> View. Di bagian bawah, centang "Tampilkan file dan folder tersembunyi".

Jadi kembali ke artikelnya. Kami melihat folder Startup, Anda seharusnya tidak memiliki apa pun di dalamnya.

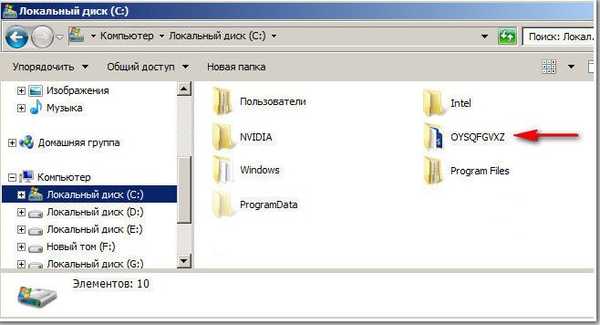

Pastikan tidak ada folder dan file yang tidak dikenal dan mencurigakan di root drive (C :), misalnya, dengan nama OYSQFGVXZ.exe yang tidak jelas, jika Anda perlu menghapusnya.

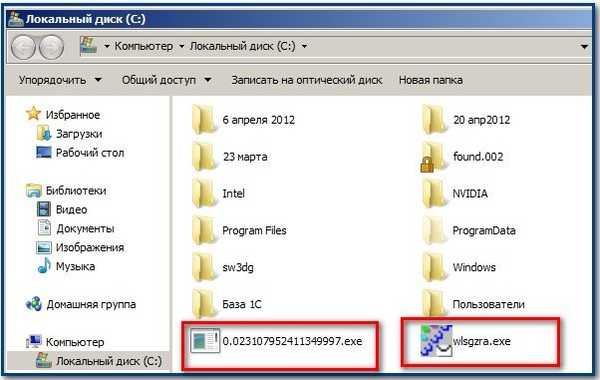

Sekarang perhatian: Di Windows XP, hapus file yang mencurigakan (contohnya ditunjukkan di atas pada tangkapan layar) dengan nama aneh dan ekstensi .exe dari folder

Sekarang perhatian: Di Windows XP, hapus file yang mencurigakan (contohnya ditunjukkan di atas pada tangkapan layar) dengan nama aneh dan ekstensi .exe dari folderC: \

C: \ Documents and Settings \ Username \ Data Aplikasi

C: \ Documents and Settings \ Username \ Pengaturan Lokal

C: \ Documents and Settings \ Username \ Local Settings \ Temp - hapus semuanya dari sini, ini adalah folder file sementara.

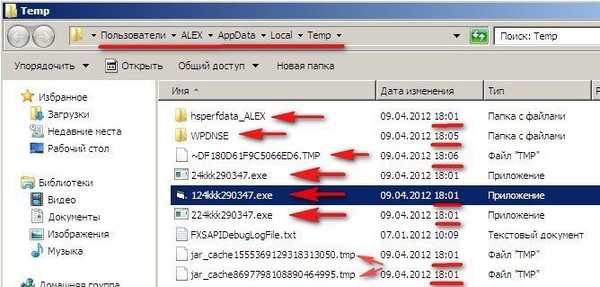

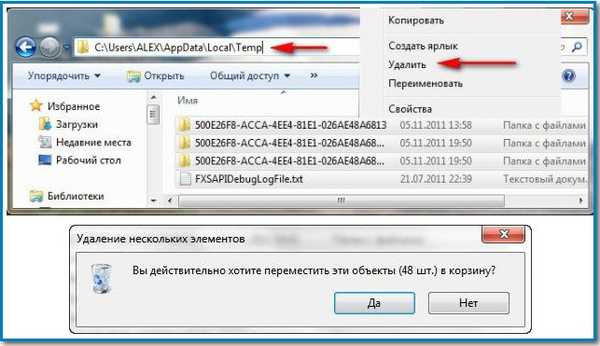

C: \ USERS \ username \ AppData \ Local \ Temp, dari sini Anda dapat menjalankan file .exe yang dapat dieksekusi. Sebagai contoh, saya membawa komputer yang terinfeksi, pada screenshot kita melihat file virus 24kkk290347.exe dan sekelompok file lain yang dibuat oleh sistem hampir bersamaan dengan virus, Anda harus menghapus semuanya.

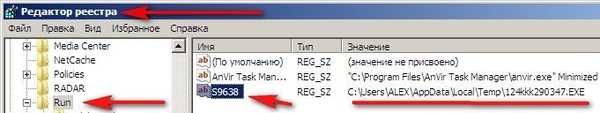

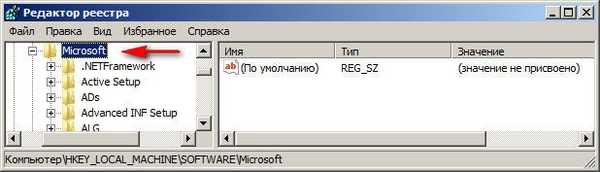

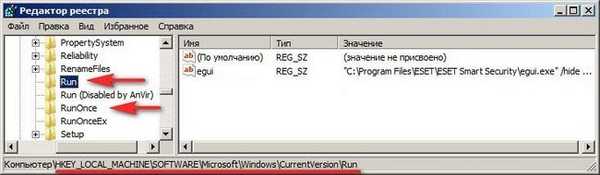

Selanjutnya, Anda perlu memeriksa kunci registri yang bertanggung jawab untuk PROGRAM LOADING OTOMATIS:

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Run

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ RunOnce, mereka tidak boleh mengandung sesuatu yang mencurigakan, jika ada, hapus.

Dan masih perlu:

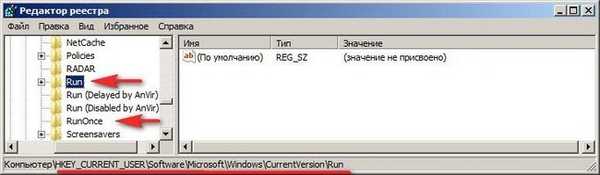

Dan masih perlu:HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \ Run

HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \ RunOnce

Dalam kebanyakan kasus, tindakan di atas akan mengarah pada penghapusan spanduk dan pemuatan sistem yang normal. Setelah boot normal, periksa seluruh komputer Anda dengan pemindai anti-virus gratis dengan pembaruan terbaru - Dr.Web CureIt, unduh di situs web Dr.Web.

- Catatan: Anda dapat segera menginfeksi sistem virus yang biasanya dimuat kembali dengan pergi ke Internet, karena browser akan membuka semua halaman situs yang telah Anda kunjungi baru-baru ini, secara alami juga akan ada situs virus, file virus juga mungkin ada di folder sementara browser. Temukan dan hapus folder browser yang sepenuhnya sementara yang baru-baru ini Anda gunakan di: C: \ Users \ Username \ AppData \ Roaming \ Nama Browser, (Opera atau Mozilla misalnya) dan di tempat lain C: \ Users \ Username \ AppData \ Local \ Nama browser Anda, di mana (C :) adalah partisi dengan sistem operasi yang diinstal. Tentu saja, setelah tindakan ini semua bookmark Anda akan hilang, tetapi risiko terinfeksi kembali berkurang secara signifikan.

Mode aman dengan dukungan baris perintah.

Jika bagaimanapun spanduk Anda masih hidup, jangan menyerah dan terus membaca. Atau setidaknya pergi ke tengah artikel dan membaca informasi lengkap tentang memperbaiki pengaturan registri jika terjadi infeksi oleh spanduk ransomware.

Apa yang harus saya lakukan jika saya tidak bisa masuk ke mode aman? Coba Safe Mode dengan dukungan baris perintah, kami melakukan hal yang sama di sana, tetapi ada perbedaan dalam perintah Windows XP dan Windows 7 .

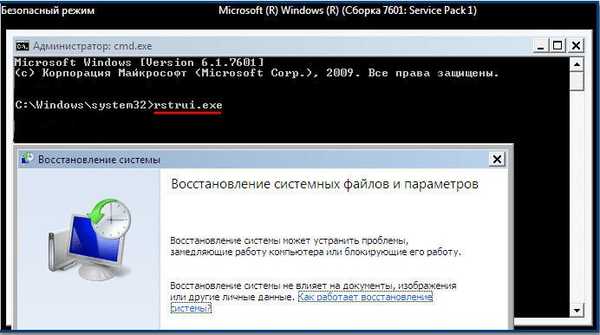

Terapkan Pemulihan Sistem.

Di Windows 7, masukkan rstrui.exe dan tekan Enter - kita sampai ke jendela System Recovery.

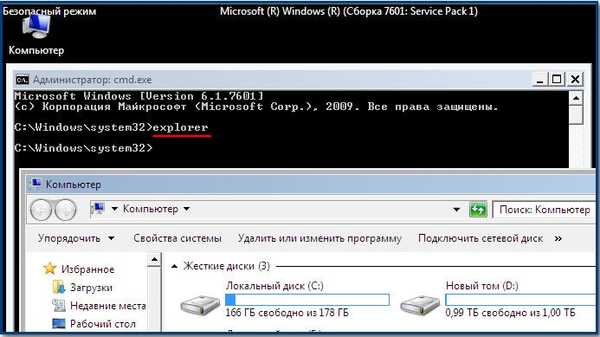

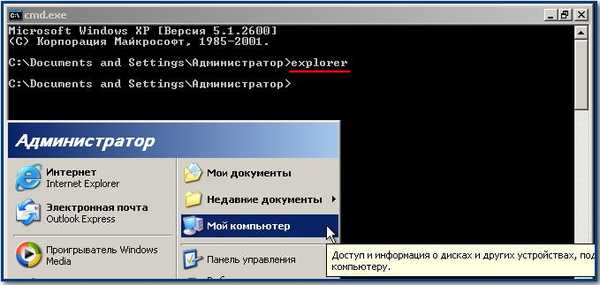

Atau coba ketikkan perintah: explorer - kemiripan desktop memuat, di mana Anda dapat membuka komputer saya dan melakukan hal yang sama seperti safe mode - pindai komputer untuk virus, lihat folder Startup dan root disk (C :), serta direktori file sementara: C: \ USERS \ username \ AppData \ Local \ Temp, edit registri sebagaimana diperlukan, dan sebagainya.

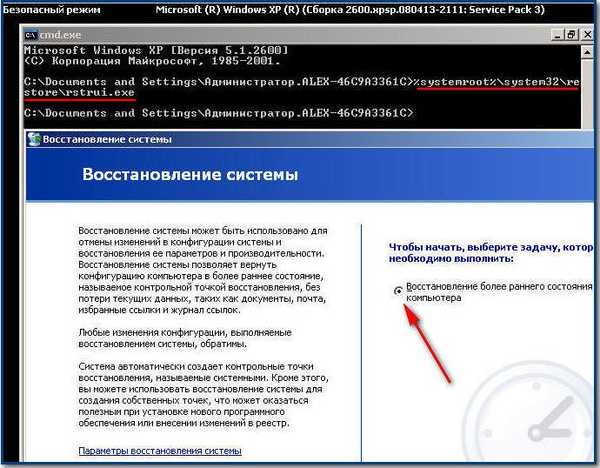

Untuk masuk ke Pemulihan Sistem Windows XP, pada prompt perintah, ketik-% systemroot% \ system32 \ restore \ rstrui.exe,

untuk masuk ke Windows XP di Explorer dan jendela My Computer, seperti dalam tujuh kita ketik perintah explorer.

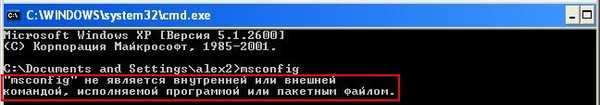

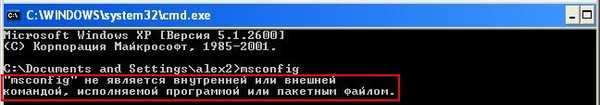

- Banyak dari Anda teman, menilai berdasarkan surat-surat, membuat kesalahan di tempat ini, yaitu mereka mengetikkan perintah msconfig pada baris perintah, ingin masuk ke System Configuration-Startup dan segera mendapatkan kesalahan, jangan lupa, ini adalah Windows XP,

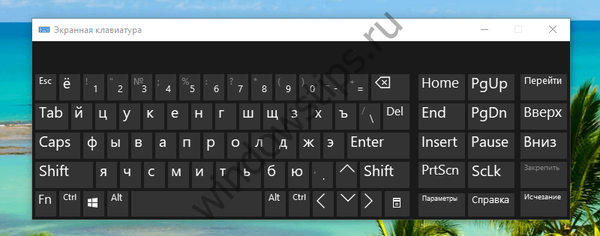

di sini pertama-tama Anda perlu mengetikkan perintah explorer dan Anda akan langsung dibawa ke desktop. Banyak orang tidak dapat mengganti tata letak keyboard Rusia default ke Bahasa Inggris menggunakan alt-shift pada baris perintah, lalu coba shift-alt.

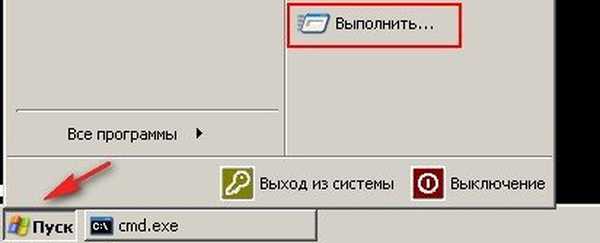

Di sini sudah pergi ke menu Start, lalu Run,

lalu pilih Startup - hapus semuanya, lalu lakukan semua yang Anda lakukan dalam mode Aman: hapus folder Startup dan root drive (C :), hapus virus dari direktori file sementara: C: \ USERS \ username \ AppData \ Local \ Temp, edit registri seperlunya (semuanya dijelaskan di atas dengan detail).

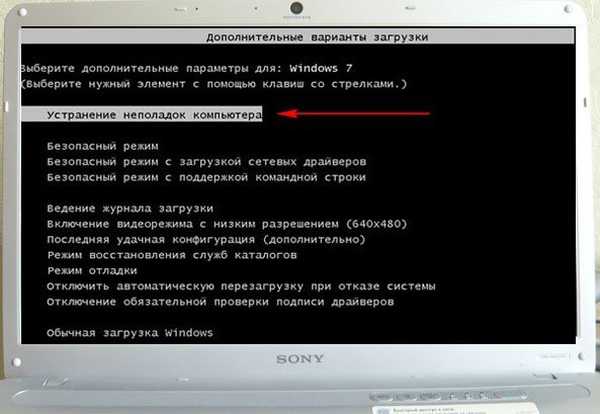

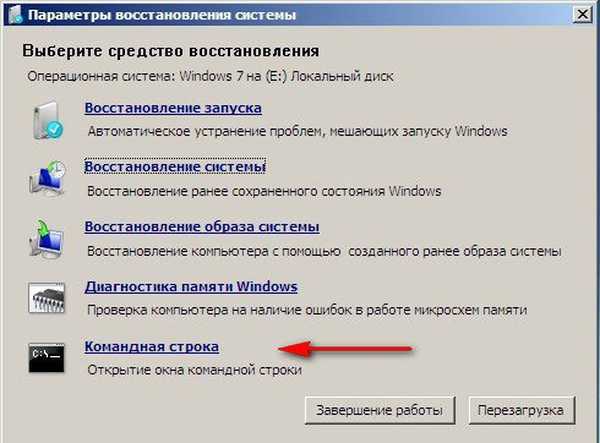

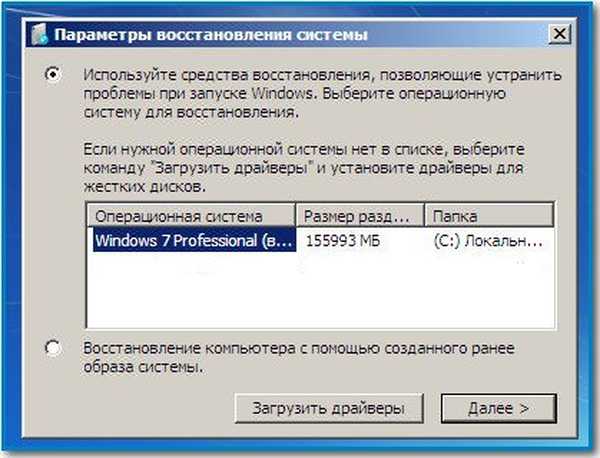

Pemulihan sistem. Kami akan berada dalam situasi yang sedikit berbeda jika Anda gagal masuk ke Mode Aman dan Mode Aman dengan dukungan baris perintah. Apakah ini berarti kita tidak dapat menggunakan pemulihan sistem? Tidak, itu tidak berarti bahwa dimungkinkan untuk memutar kembali menggunakan titik pemulihan, bahkan jika sistem operasi Anda tidak bisa boot dalam mode apa pun. Di Windows 7, Anda harus menggunakan lingkungan pemulihan, pada fase awal boot komputer, tekan F-8 dan pilih Pemecahan Masalah Komputer dari menu,

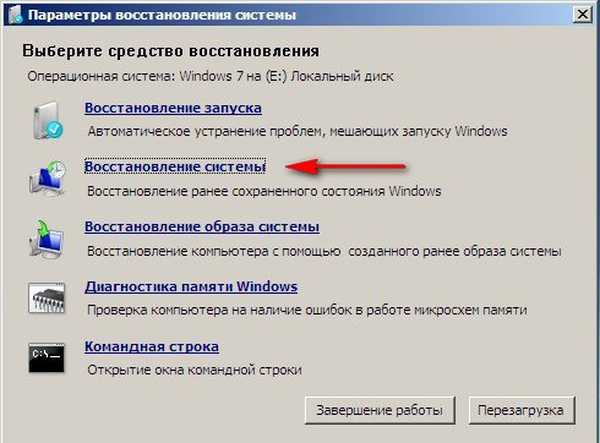

Selanjutnya, pilih Pemulihan Sistem.

Di jendela Opsi pemulihan, pilih Pemulihan sistem lagi,

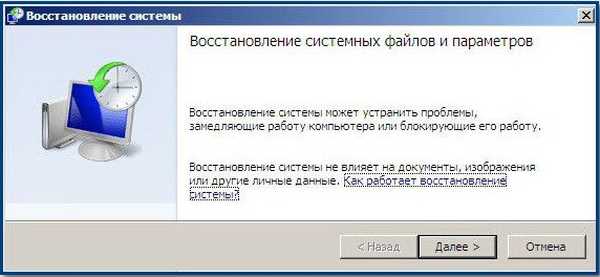

Nah, maka kita pilih titik pemulihan yang kita butuhkan - waktu yang dibuat oleh sistem sebelum infeksi banner kita.

Sekarang, perhatikan, jika menekan F-8 menu Troubleshooting tidak tersedia, maka Anda memiliki file yang rusak yang berisi lingkungan pemulihan Windows 7.

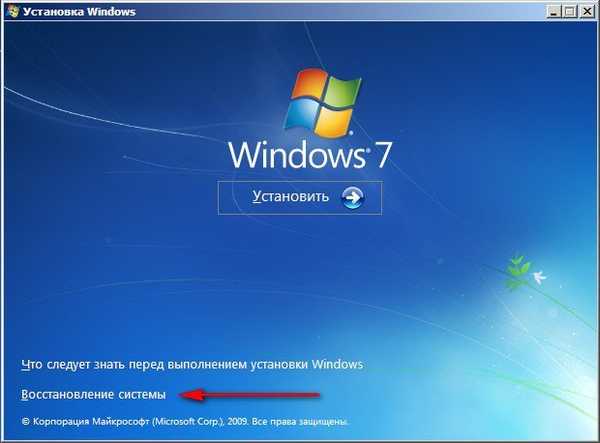

Maka Anda memerlukan disk pemulihan Windows 7. Cara membuat dan cara menggunakannya, baca di sini. Selain itu, alih-alih disk pemulihan, Anda dapat menggunakan disk instalasi Windows 7, yang berisi lingkungan pemulihan itu sendiri. Setelah boot dari Disk Pemulihan atau dari disk instalasi Windows 7, Anda melakukan semua yang dijelaskan di atas, yaitu, pilih Pemulihan Sistem, kemudian pilih titik pemulihan dalam opsi pemulihan sistem dan seterusnya..

- Jika Anda tertarik pada informasi yang lebih lengkap tentang pemulihan, Anda dapat menemukannya di artikel kami Cara memulihkan Windows 7.

- Teman-teman, jika Anda tidak dapat memasuki mode aman apa pun, Anda dapat mem-boot dari sistem operasi Live CD yang sederhana, mem-boot dari media yang dapat dilepas (CD, DVD, drive USB) dan melakukan hal yang sama di sana: menghapus file virus dari Folder startup dan root disk (C :), pastikan untuk menghapus virus dari direktori file sementara: C: \ USERS \ username \ AppData \ Local \ Temp. Tetapi Anda mungkin memperhatikan - Live CD sederhana tidak akan memungkinkan Anda untuk terhubung ke registri komputer yang terinfeksi dan memperbaiki kunci registri, dalam kebanyakan kasus itu akan cukup dengan hanya menghapus file virus dari folder di atas..

Banyak yang mungkin memperhatikan: Cara menghapus spanduk di Windows XP, karena tidak ada lingkungan pemulihan, dan bahkan jika Pemulihan Sistem dihidupkan, bagaimana mencapainya jika spanduk ransomware diblokir oleh komputer kita. Biasanya dalam kasus ini, ketika komputer mulai, seperti yang telah disebutkan, tekan tombol F-8 dan gunakan Safe Mode atau Safe Mode dengan dukungan baris perintah. Ketik baris% systemroot% \ system32 \ restore \ rstrui.exe, lalu tekan Enter dan masuk ke jendela System Restore.

Jika Mode Aman dan Mode Aman dengan dukungan baris perintah tidak tersedia di Windows XP, lalu, ketika memblokir komputer dengan spanduk, masukkan Pemulihan Sistem Windows XP? Pertama, coba lagi menggunakan CD Live AOMEI PE Builder sederhana.

- Bisakah saya melakukannya tanpa CD live? Pada prinsipnya, ya, baca artikel sampai akhir.

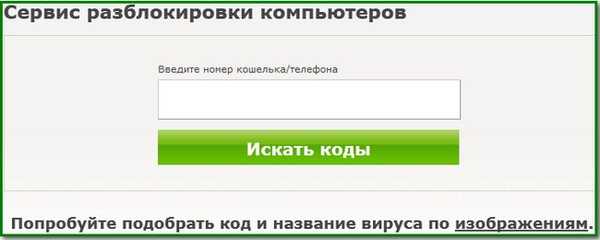

Sekarang mari kita pikirkan bagaimana kita akan bertindak jika Pemulihan Sistem tidak dapat diluncurkan dengan cara apa pun atau itu sepenuhnya dinonaktifkan. Pertama, mari kita lihat cara menghapus banner menggunakan kode buka kunci, yang disediakan oleh perusahaan yang mengembangkan perangkat lunak anti-virus - Dr.Web, serta ESET NOD32 dan Kaspersky Lab, dalam hal ini teman-teman membutuhkan bantuan. Diperlukan salah satu dari mereka masuk ke layanan membuka kunci, misalnya, Dr.Web

https://www.drweb.com/xperf/unlocker/

atau NOD32

http://www.esetnod32.ru/.support/winlock/

serta Lab Kaspersky

http://sms.kaspersky.ru/ dan masukkan dalam bidang ini nomor telepon yang Anda perlukan untuk mentransfer uang untuk membuka kunci komputer dan mengklik tombol- Cari kode. Jika ada kode pembuka kunci, masukkan kode itu di jendela spanduk dan klik Aktivasi atau apa pun yang dikatakannya, spanduk itu akan hilang.

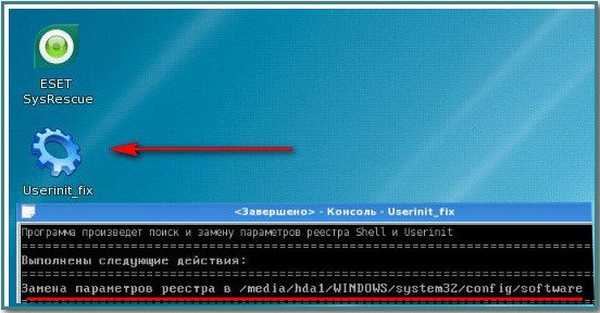

Cara mudah lain untuk menghapus banner adalah dengan menggunakan disk pemulihan atau karena mereka juga disebut penyelamatan dari Dr.Web LiveCD dan ESET NOD32. Seluruh proses pengunduhan, pembakaran gambar ke CD kosong dan memeriksa komputer Anda untuk virus, dijelaskan lebih rinci dalam artikel kami, Anda dapat mengikuti tautan, kami tidak akan memikirkan hal ini. Omong-omong, disk penyelamat dari data perusahaan anti-virus cukup bagus, mereka dapat digunakan seperti LiveCD - untuk melakukan berbagai operasi file, misalnya, menyalin data pribadi dari sistem yang terinfeksi atau menjalankan utilitas Dr.Web CureIt dari drive flash drive. Dan dalam disk penyelamatan ESET NOD32 ada hal yang luar biasa yang telah membantu saya lebih dari sekali - Userinit_fix, yang memperbaiki pengaturan registri penting pada komputer yang terinfeksi dengan spanduk - Userinit, HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon.

Cara memperbaiki semua ini secara manual, baca terus.

Nah, teman-teman, jika orang lain membaca artikel lebih lanjut, saya sangat senang melihat Anda, hal yang paling menarik akan dimulai sekarang, jika Anda dapat belajar dan, apalagi, menerapkan informasi ini dalam praktik, banyak orang biasa yang Anda akan bebas dari spanduk ransomware akan mempertimbangkan Anda seorang peretas sejati.

Jangan menipu diri sendiri, secara pribadi semua yang dijelaskan di atas membantu saya persis dalam setengah kasus memblokir komputer dengan pemblokir virus - Trojan.Winlock. Setengah lainnya membutuhkan pertimbangan masalah yang lebih hati-hati daripada yang akan kita lakukan.

Sebenarnya, memblokir sistem operasi Anda, tetap Windows 7 atau Windows XP, virus membuat perubahan ke registri, serta ke folder Temp yang berisi file sementara dan folder C: \ Windows-> system32. Kami harus memperbaiki perubahan ini. Jangan lupa juga tentang folder Start-> All Programs-> Startup. Sekarang tentang semua ini secara rinci.

- Jangan terburu-buru teman, pertama saya akan menjelaskan di mana tepatnya apa yang perlu diperbaiki berada, dan kemudian saya akan menunjukkan bagaimana dan dengan alat apa.

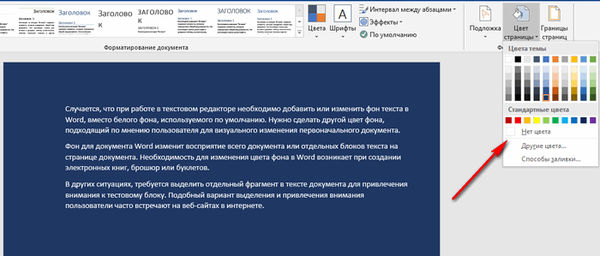

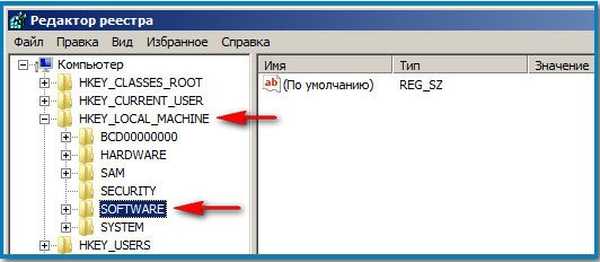

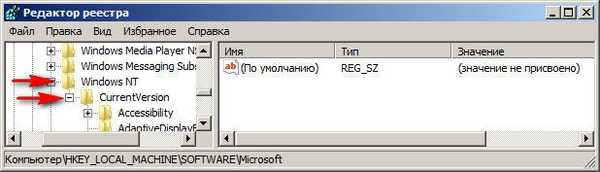

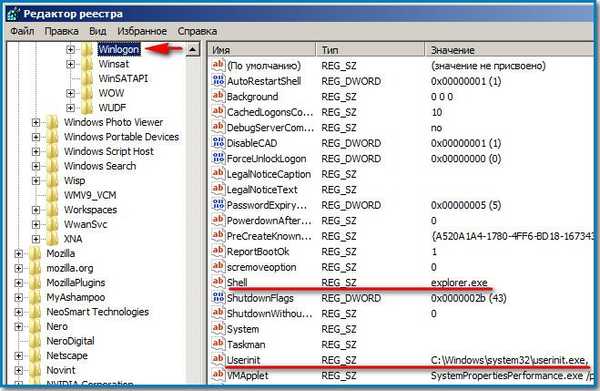

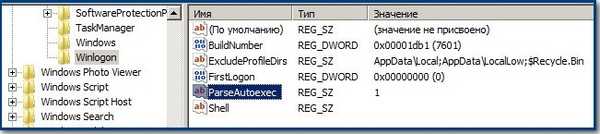

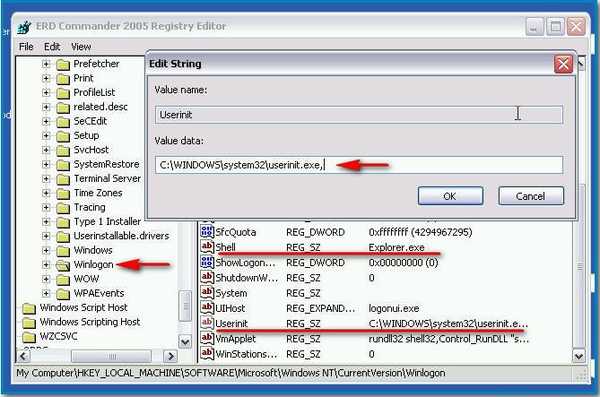

Pada Windows 7 dan Windows XP, spanduk ransomware memengaruhi parameter UserInit dan Shell yang sama dalam registri dalam registri

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon.

Idealnya, mereka harus seperti ini:

Userinit - C: \ Windows \ system32 \ userinit.exe,

Shell - explorer.exe

Eja semuanya, terkadang alih-alih userinit, misalnya usernit atau userlnlt.

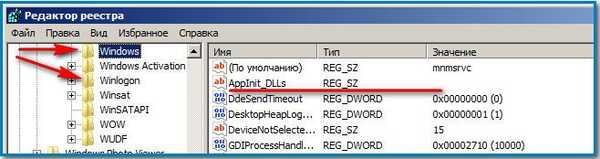

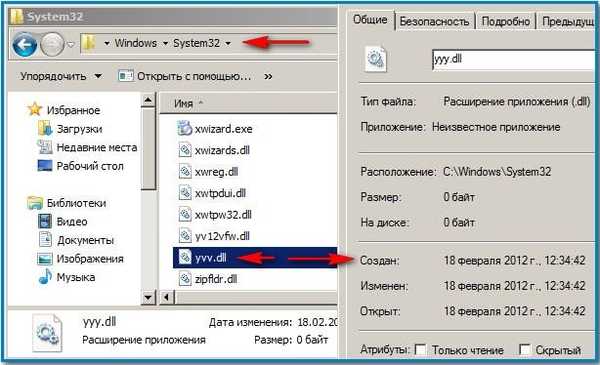

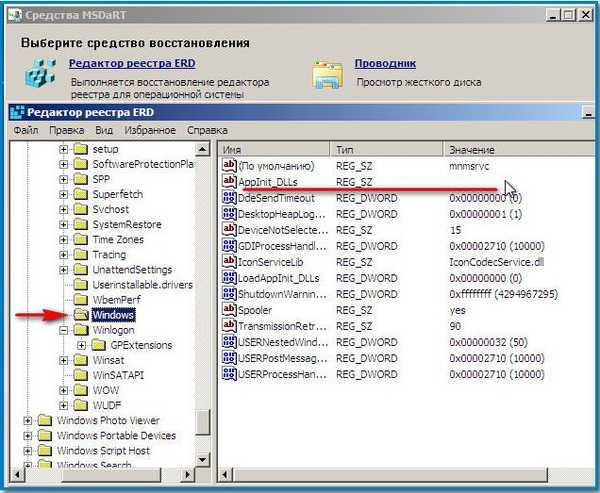

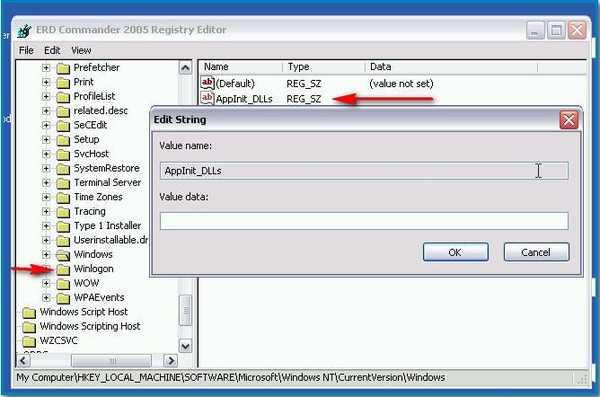

Anda juga perlu memeriksa parameter AppInit_DLLs di cabang registri HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Windows \ AppInit_DLLs, jika Anda menemukan sesuatu di sana, misalnya C: \ WINDOWS \ SISTEM32 \ uvf.dll, Anda harus menghapus semua ini.

Selanjutnya, Anda harus benar-benar memeriksa pengaturan registri yang bertanggung jawab untuk PROGRAM LOADING OTOMATIS:

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Run

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ RunOnce, seharusnya tidak ada yang mencurigakan tentang mereka.

Dan masih perlu:

HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \ Run

HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \ RunOnce

HKEY_CURRENT_USER \ Software \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon \ Shell (harus kosong) dan secara umum juga tidak boleh ada yang berlebihan. ParseAutoexec harus 1.

HKEY_CURRENT_USER \ Software \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon \ Shell (harus kosong) dan secara umum juga tidak boleh ada yang berlebihan. ParseAutoexec harus 1. Anda juga perlu menghapus SEMUA dari folder sementara Temp (ada juga artikel tentang topik ini), tetapi di Windows 7 dan Windows XP mereka berada sedikit berbeda:

Anda juga perlu menghapus SEMUA dari folder sementara Temp (ada juga artikel tentang topik ini), tetapi di Windows 7 dan Windows XP mereka berada sedikit berbeda:

Windows 7:

C: \ Users \ Username \ AppData \ Local \ Temp. Di sini virus terutama suka mengendap.

C: \ Windows \ Temp

C: \ Windows \ Prefetch

Windows XP:

C: \ Dokumen dan Pengaturan \ Profil Pengguna \ Pengaturan Lokal \ Temp

C: \ Dokumen dan Pengaturan \ Profil Pengguna \ Pengaturan Lokal \ File Internet Sementara.

C: \ Windows \ Temp

C: \ Windows \ Prefetch

Tidak akan berlebihan untuk melihat folder C: \ Windows-> system32 di kedua sistem, semua file berakhiran .exe dan dll dengan tanggal pada hari spanduk terinfeksi komputer Anda. File-file ini perlu dihapus..

Dan sekarang lihat bagaimana seorang pemula dan kemudian pengguna yang berpengalaman akan melakukan semua ini. Mari kita mulai dengan Windows 7 dan kemudian beralih ke XP.

Cara menghapus spanduk di Windows 7 jika Pemulihan Sistem dinonaktifkan?

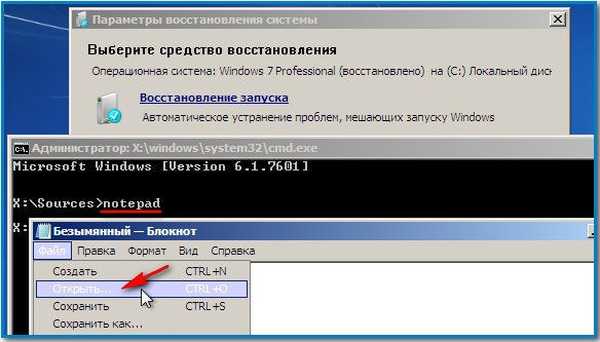

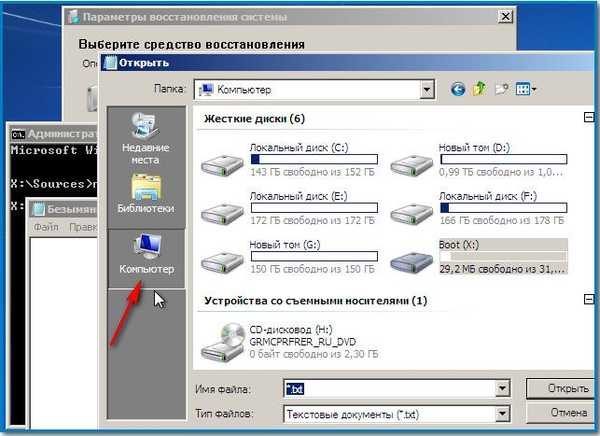

Bayangkan skenario terburuk. Masuk ke Windows 7 diblokir oleh spanduk ransomware. Pemulihan Sistem dinonaktifkan. Cara termudah adalah masuk ke Windows 7 menggunakan disk pemulihan sederhana (Anda dapat melakukannya langsung di sistem operasi Windows 7, dijelaskan secara rinci dalam artikel kami), Anda juga dapat menggunakan disk instalasi Windows 7 sederhana atau LiveCD sederhana. Kami boot ke lingkungan pemulihan, pilih Pemulihan Sistem, lalu pilih baris perintah

dan ketik -notepad di dalamnya, masuk ke Notepad, lalu File dan Open.

Kami masuk ke penjelajah nyata, klik Komputer saya.

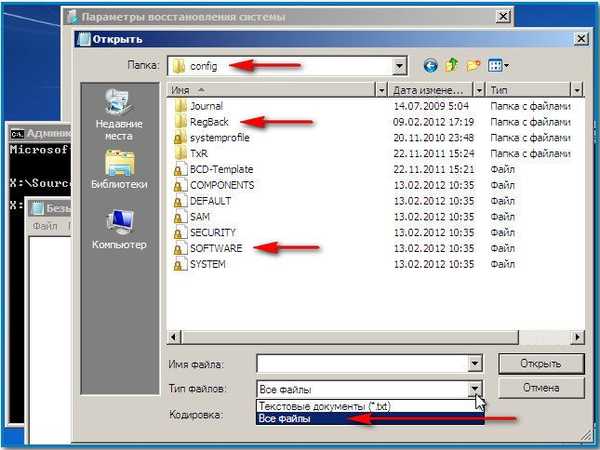

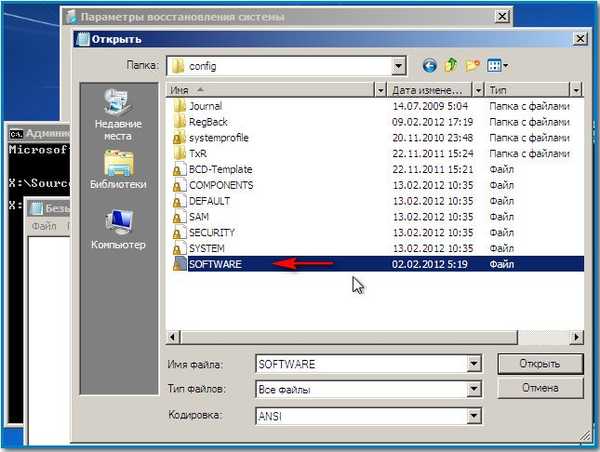

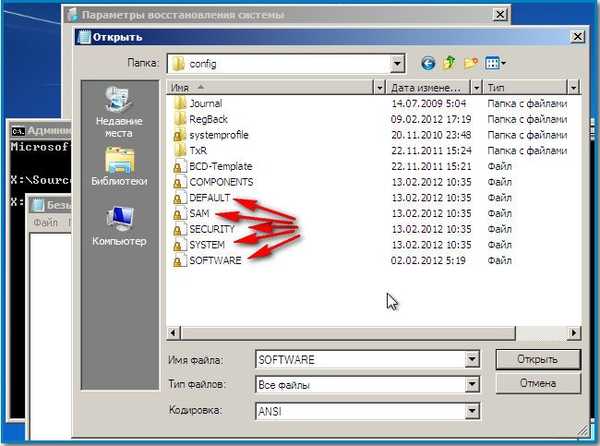

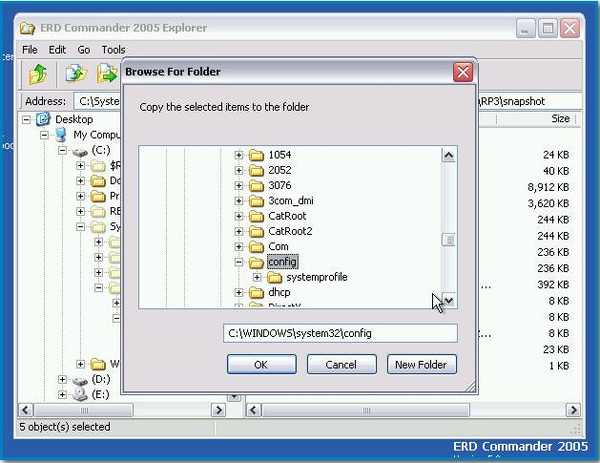

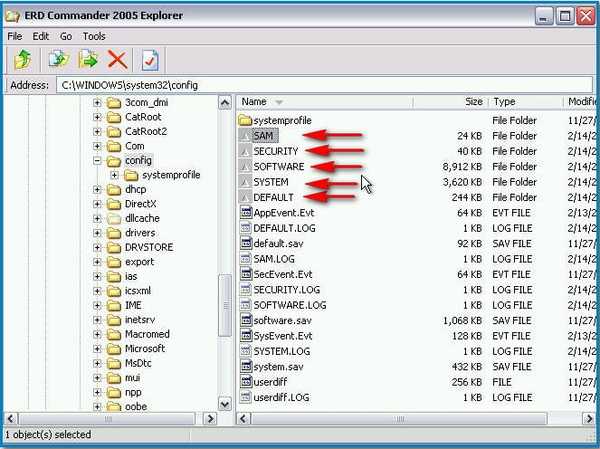

Kami pergi ke folder C: \ Windows \ System32 \ Config, di sini kami menunjukkan Tipe File - Semua file dan melihat file registri kami, juga melihat folder RegBack,

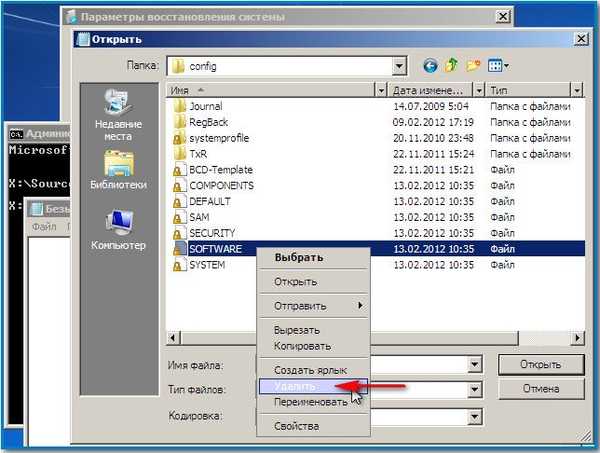

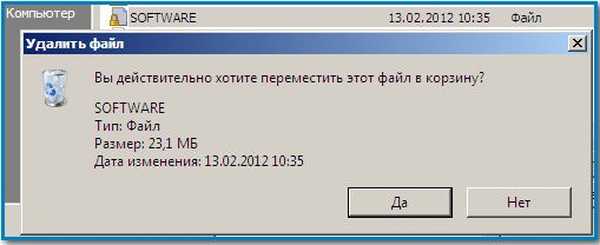

di dalamnya setiap 10 hari Penjadwal Tugas membuat salinan cadangan dari kunci registri - bahkan jika Anda telah Nonaktifkan Pemulihan Sistem. Apa yang dapat dilakukan di sini - hapus file SOFTWARE di folder C: \ Windows \ System32 \ Config, yang bertanggung jawab atas sarang registri HKEY_LOCAL_MACHINE \ SOFTWARE, paling sering virus melakukan perubahan di sini.

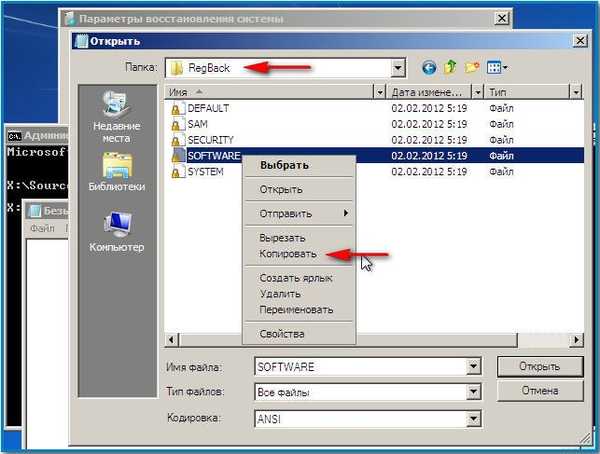

Dan sebagai gantinya, salin dan tempel file dengan nama yang sama PERANGKAT LUNAK dari salinan cadangan folder RegBack.

Dalam kebanyakan kasus, ini sudah cukup, tetapi Anda dapat mengganti semua semak-semak registri dari folder RegBack di folder Config: SAM, SECURITY, SOFTWARE, DEFAULT, SYSTEM.

Selanjutnya, kita melakukan segalanya seperti yang dijelaskan di atas - menghapus file dari folder sementara Temp, lihat folder C: \ Windows-> system32 untuk file dengan ekstensi .exe dan dll dengan tanggal infeksi dan tentu saja melihat isi folder Startup.

Pada Windows 7, letaknya:

C: \ Users \ ALEX \ AppData \ Roaming \ Microsoft \ Windows \ Start Menu \ Programs \ Startup.

Windows XP:

C: \ Documents and Settings \ All Users \ Menu utama \ Programs \ Startup.

Kemudian kita reboot, ada banyak kemungkinan spanduk ransomware akan hilang setelah manipulasi ini dan pintu masuk ke Windows 7 Anda akan dibuka kuncinya..

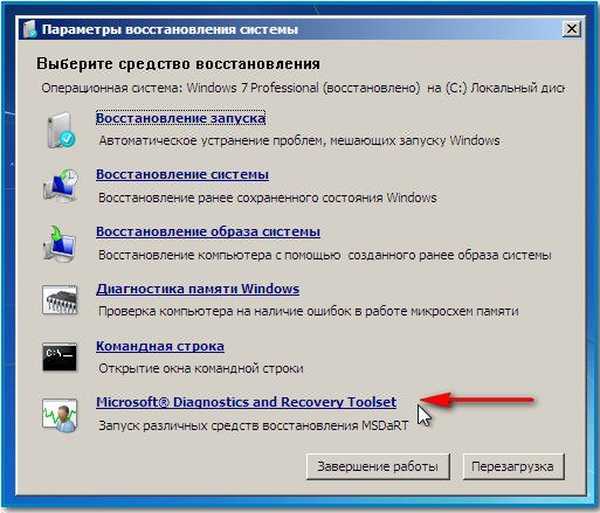

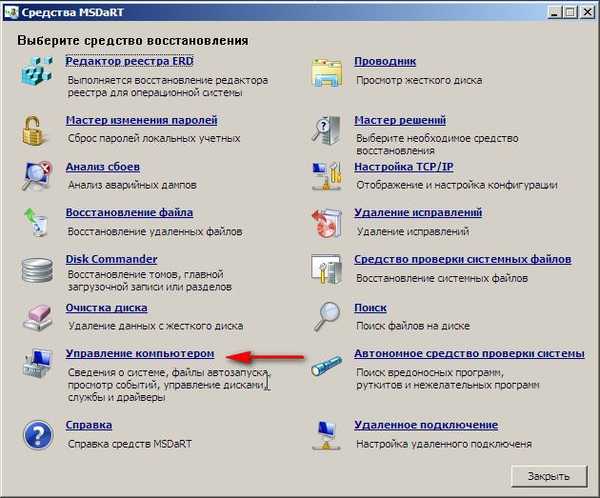

- Bagaimana pengguna berpengalaman melakukan hal yang sama, apakah Anda pikir mereka menggunakan disk pemulihan LiveCD atau Windows 7 yang sederhana? Jauh dari teman-teman, mereka menggunakan alat yang sangat profesional - Microsoft Diagnostic and Recovery Toolset (DaRT) Versi: 6.5 untuk Windows 7 - ini adalah perakitan profesional utilitas yang terdapat pada disk dan dibutuhkan oleh administrator sistem untuk dengan cepat mengembalikan parameter penting dari sistem operasi. Jika Anda tertarik dengan alat ini, baca artikel kami Membuat Disk Resusitasi Windows 7 (MSDaRT) 6.5.

Omong-omong, ia dapat terhubung dengan sempurna ke sistem operasi Windows 7. Setelah mengunduh komputer dari disk pemulihan Microsoft (DaRT), Anda dapat mengedit registri, menetapkan ulang kata sandi, menghapus dan menyalin file, menggunakan pemulihan sistem dan banyak lagi. Tidak diragukan lagi tidak setiap LiveCD memiliki fitur seperti itu..

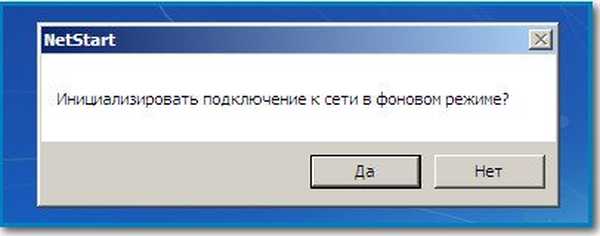

Kami memuat komputer kami dari ini, sebagaimana juga disebut, Microsoft Resuscitation Disk (DaRT), Menginisialisasi koneksi jaringan di latar belakang, jika kami tidak membutuhkan Internet, kami menolak.

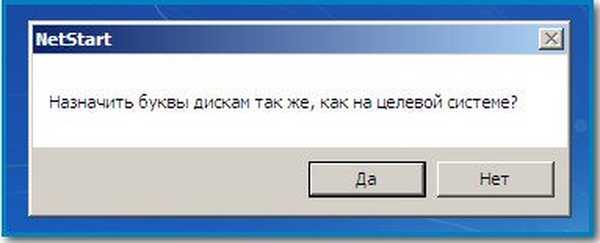

Tetapkan huruf ke disk dengan cara yang sama seperti pada sistem target - katakan Ya, itu lebih nyaman untuk bekerja.

Tata letak adalah Rusia dan seterusnya. Di bagian paling bawah, kita melihat apa yang kita butuhkan - Microsoft Diagnostic and Recovery Toolset.

Saya tidak akan menjelaskan semua alat, karena ini adalah topik untuk artikel besar dan saya sedang mempersiapkannya.

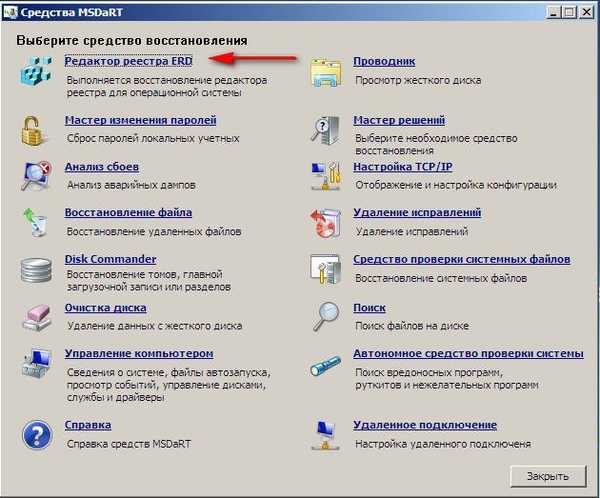

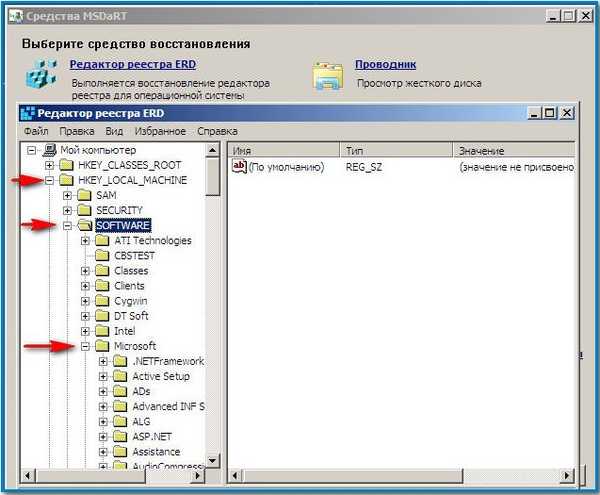

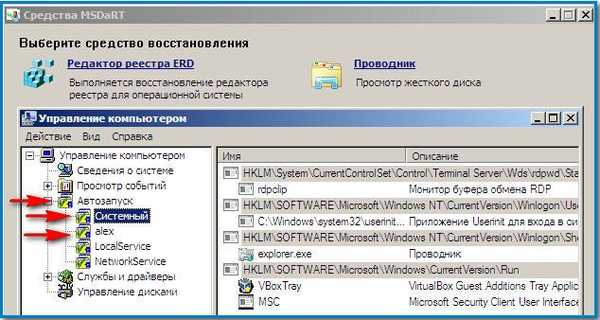

Ambil alat pertama Registry Editor yang memungkinkan Anda untuk bekerja dengan registri dari sistem operasi yang terhubung Windows 7.

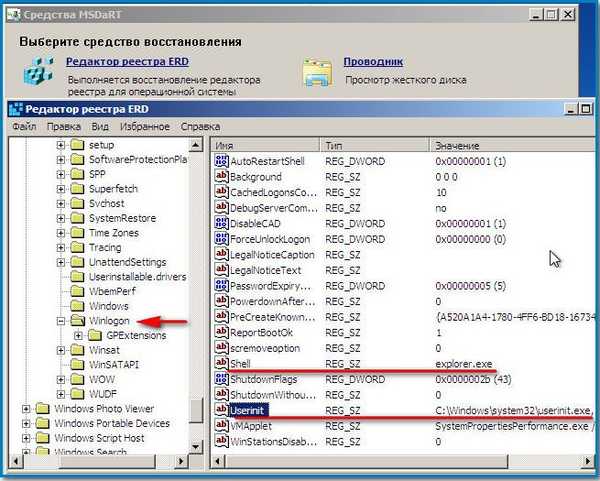

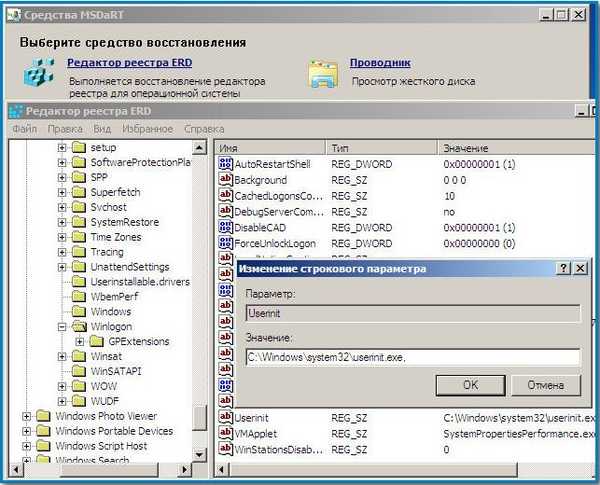

Kita pergi ke parameter Winlogon dari cabang HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon dan hanya mengedit file secara manual - Userinit dan Shell. Apa yang seharusnya menjadi masalah, Anda sudah tahu.

Userinit - C: \ Windows \ system32 \ userinit.exe,

Shell - explorer.exe

Jangan lupa parameter AppInit_DLLs di cabang registri HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Windows \ AppInit_DLLs - itu harus kosong.

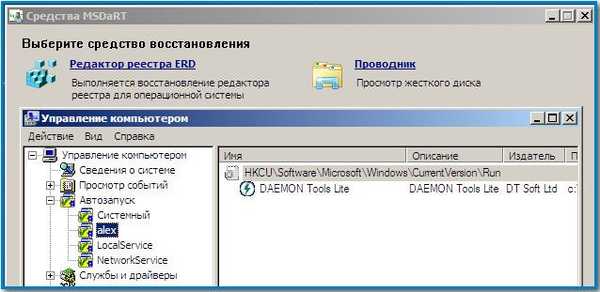

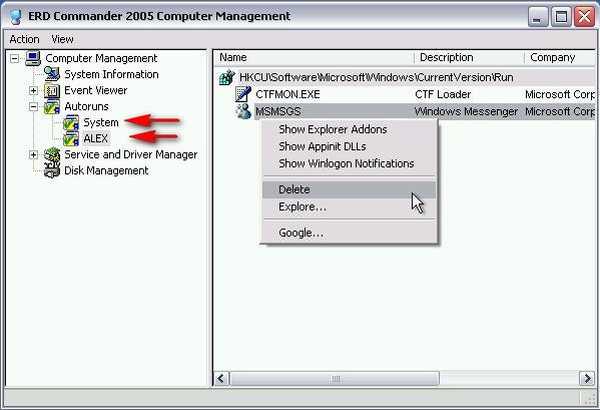

Kita juga dapat masuk ke autoload menggunakan alat Manajemen Komputer.

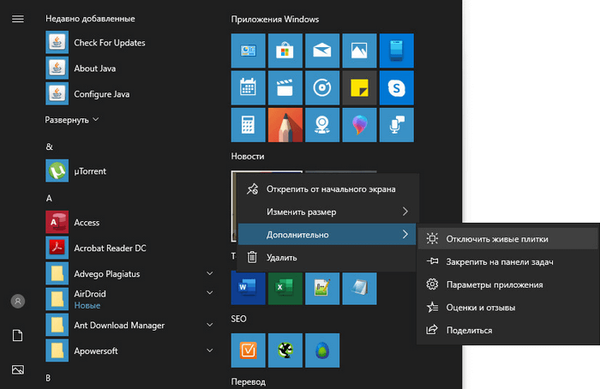

Mulai otomatis. Selanjutnya, kami menghapus semua yang mencurigakan, dalam hal ini kami dapat mengatakan tidak ada yang perlu dikhawatirkan. DAEMON Tools Lite dapat pergi.

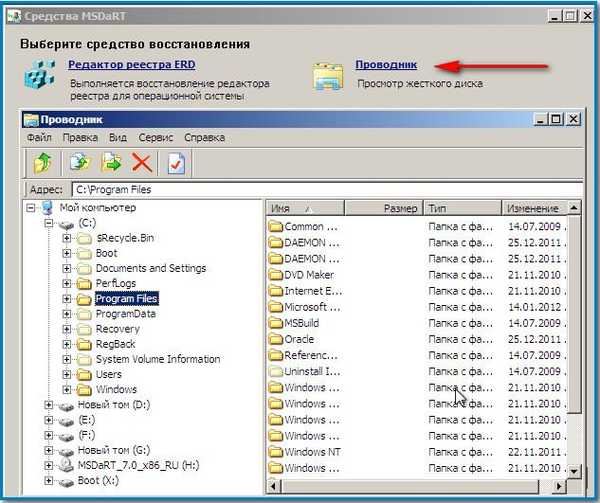

Alat Explorer - tidak ada komentar, di sini kita dapat melakukan operasi apa pun dengan file kita: salin, hapus, jalankan pemindai anti-virus dari USB flash drive dan sebagainya.

Dalam kasus kami, Anda perlu membersihkan folder sementara Temp dari segalanya, berapa banyak dari mereka dan di mana mereka berada di Windows 7, Anda sudah tahu dari tengah artikel.

Tapi perhatian! Karena Microsoft Diagnostic and Recovery Toolset sepenuhnya terhubung ke sistem operasi Anda, misalnya, menghapus file registri -SAM, SECURITY, SOFTWARE, DEFAULT, SYSTEM, Anda tidak akan berhasil, karena mereka sedang beroperasi, dan silakan lakukan perubahan.

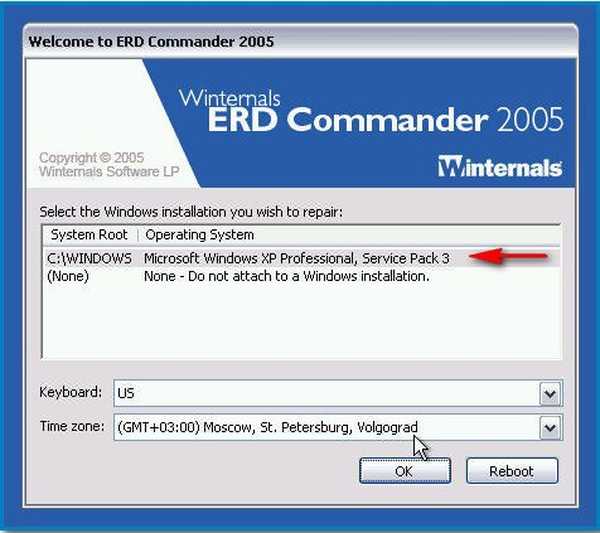

Cara menghapus banner di Windows XP

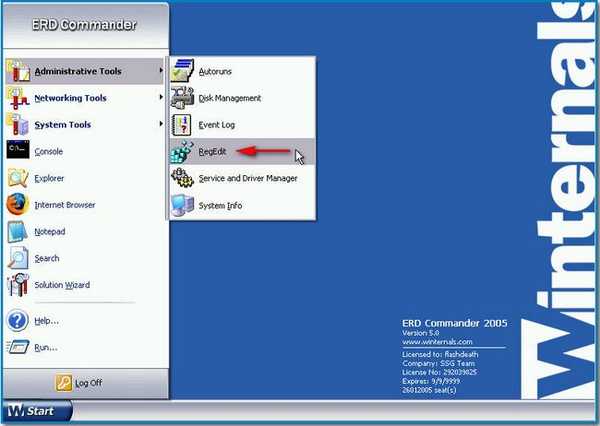

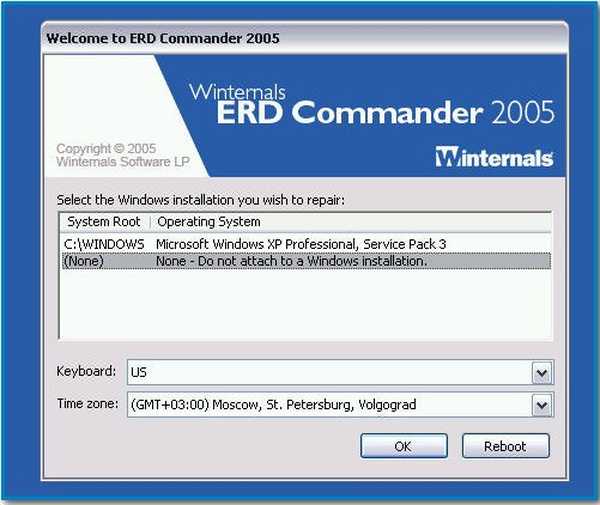

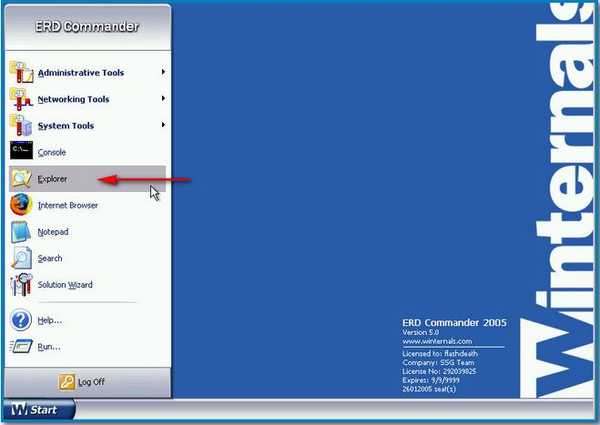

Sekali lagi, masalahnya ada di alat, saya sarankan menggunakan ERD Commander 5.0 (tautan ke artikel di atas), seperti yang saya katakan di awal artikel, itu dirancang khusus untuk memecahkan masalah seperti itu di Windows XP. ERD Commander 5.0 memungkinkan Anda untuk terhubung langsung ke sistem operasi dan melakukan hal yang sama seperti yang kami lakukan menggunakan Microsoft Diagnostic and Recovery Toolset di Windows 7.

Kami mem-boot komputer kami dari disk pemulihan ERD Commander. Pilih opsi pertama untuk terhubung ke sistem operasi yang terinfeksi.

Pilih registri.

Kami melihat parameter UserInit dan Shell di cabang HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon. Seperti yang saya katakan di atas, mereka harus memiliki makna ini.

Userinit - C: \ Windows \ system32 \ userinit.exe,

Shell - explorer.exe

Lihat juga HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Windows \ AppInit_DLLs - itu harus kosong.

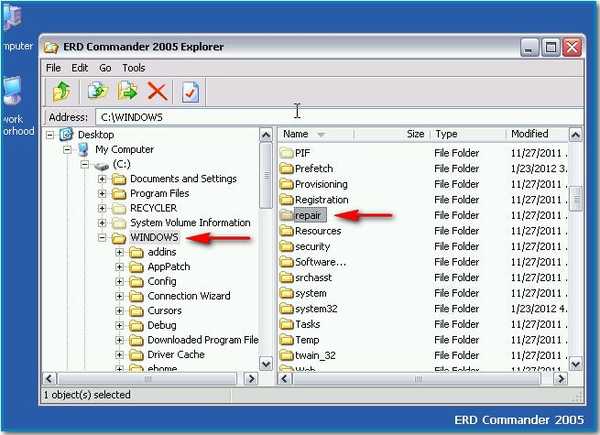

Selanjutnya, buka Explorer dan hapus semuanya dari folder sementara Temp.

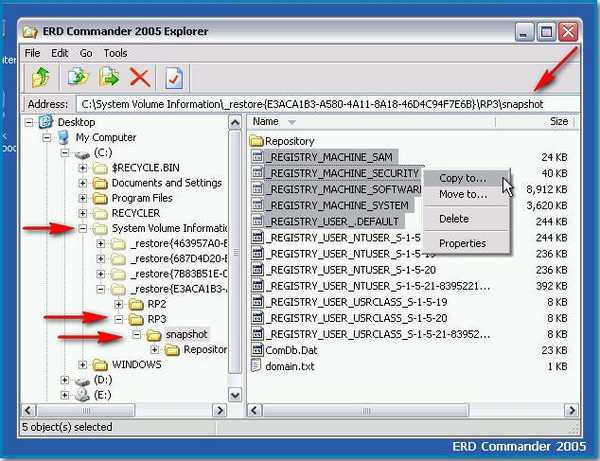

Bagaimana lagi Anda dapat menghapus banner di Windows XP menggunakan ERD Commander (omong-omong, metode ini berlaku untuk CD Langsung). Anda dapat mencoba melakukan ini bahkan tanpa menghubungkan ke sistem operasi. Unduh ERD Commander dan bekerja tanpa terhubung ke Windows XP,

dalam mode ini, kita akan dapat menghapus dan mengganti file registri, karena mereka tidak akan terlibat dalam pekerjaan. Pilih Explorer.

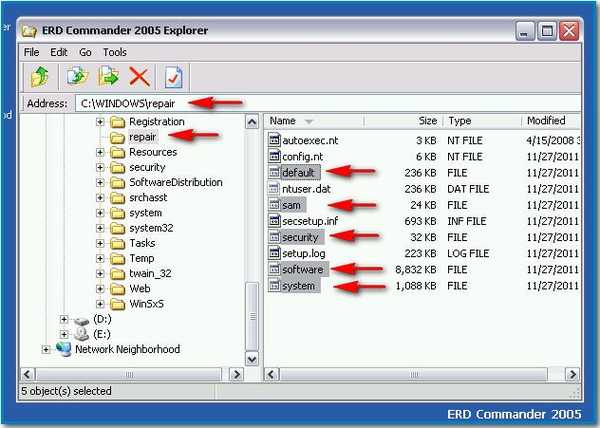

File registri di sistem operasi Windows XP terletak di folder C: \ Windows \ System32 \ Config. Dan salinan cadangan dari file registri yang dibuat selama instalasi Windows XP terletak di folder perbaikan yang terletak di C: \ Windows \ repair.

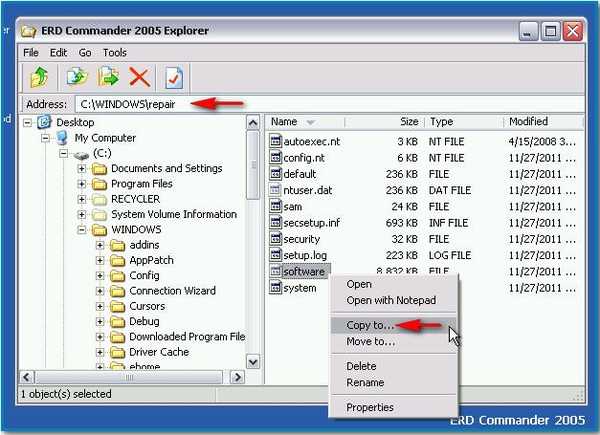

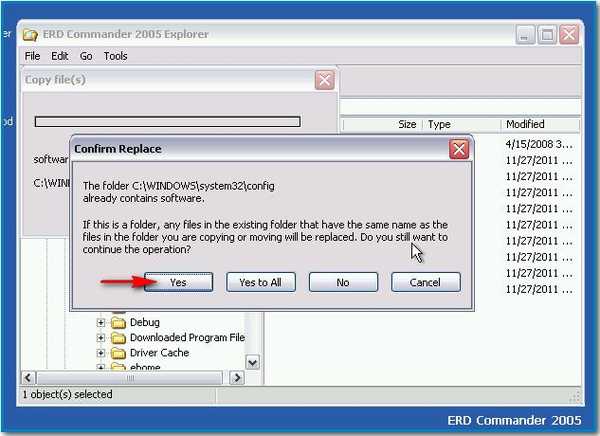

Lakukan hal yang sama, salin file PERANGKAT LUNAK terlebih dahulu,

dan kemudian Anda dapat dan sisa file registri - SAM, SECURITY, DEFAULT, SYSTEM pada gilirannya dari folder perbaikan dan menggantinya dengan yang sama di folder C: \ Windows \ System32 \ Config. Ganti file? Setuju- Ya.

Saya ingin mengatakan bahwa dalam kebanyakan kasus sudah cukup untuk mengganti satu file PERANGKAT LUNAK. Saat mengganti file registri dari folder perbaikan, kemungkinan besar muncul untuk mem-boot sistem, tetapi sebagian besar perubahan yang Anda lakukan setelah menginstal Windows XP akan hilang. Pikirkan apakah metode ini tepat untuk Anda. Jangan lupa untuk menghapus semua yang tidak dikenal dari startup. Pada prinsipnya, klien MSN Messenger tidak boleh dihapus jika Anda membutuhkannya.

Dan cara terakhir hari ini untuk menyingkirkan spanduk ransomware menggunakan ERD Commander atau Live CD apa pun

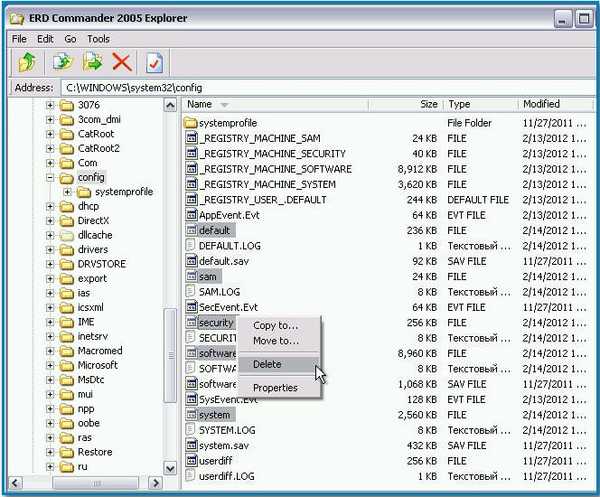

Jika Anda telah mengaktifkan pemulihan sistem di Windows XP, tetapi Anda tidak dapat menerapkannya, maka Anda dapat mencoba melakukannya. Kami pergi ke folder C: \ Windows \ System32 \ Config yang berisi file registri.

Buka nama file dengan slider dan hapus SAM, SECURITY, SOFTWARE, DEFAULT, SYSTEM. Ngomong-ngomong, sebelum menghapus, Anda dapat menyalinnya untuk berjaga-jaga di suatu tempat, Anda tidak pernah tahu apa. Mungkin Anda ingin memutar ulang.

Selanjutnya, buka folder System Volume Information \ _restore E9F1FFFA-7940-4ABA-BEC6-8E56211F48E2 \ RP \ snapshot, di sini kami menyalin file yang mewakili salinan cadangan dari cabang registri kami HKEY_LOCAL_MACHINE \

REGISTRY_MACHINE \ SAM

REGISTRY_MACHINE \ SECURITY

REGISTRY_MACHINE \ SOFTWARE

REGISTRY_MACHINE \ DEFAULT

REGISTRY_MACHINE \ SYSTEM

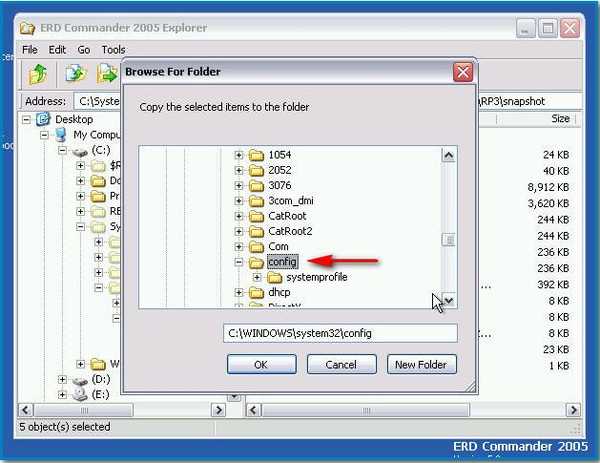

Kami menempelkannya ke folder C: \ Windows \ System32 \ Config

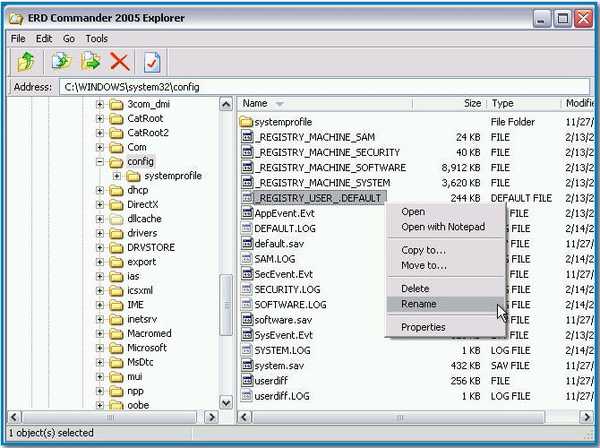

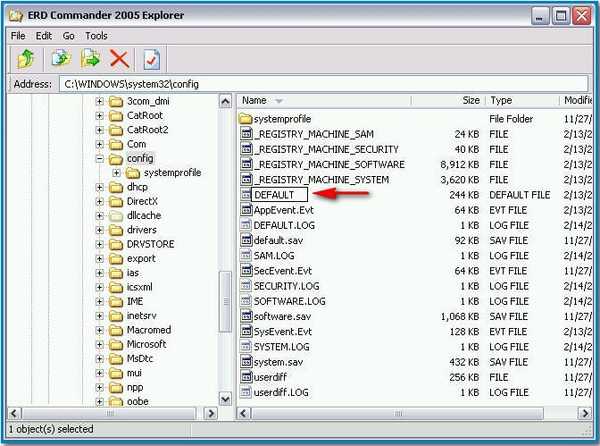

Kemudian kita masuk ke folder Config dan menamainya kembali, menghapus REGISTRY_MACHINE \, sehingga meninggalkan file-file registri baru SAM, SECURITY, SOFTWARE, DEFAULT, SYSTEM.

Kemudian hapus isi folder Temp dan Prefetch, hapus semuanya dari folder Startup seperti yang ditunjukkan di atas. Saya akan senang jika seseorang membantu. Selain artikel, cerita kecil dan menarik ditulis, Anda dapat membaca.

Tag untuk artikel: Virus LiveDisk