Pertimbangkan prosedur untuk menginstal secara terpusat sertifikat pada komputer domain dan menambahkannya ke daftar sertifikat root tepercaya menggunakan kebijakan grup. Setelah sertifikat didistribusikan, semua perangkat klien akan mempercayai layanan yang ditandatangani oleh sertifikat ini. Dalam kasus kami, kami akan mendistribusikan sertifikat Exchange Exchange yang ditandatangani sendiri (peran Layanan Sertifikat Direktori Aktif dalam domain tidak digunakan) ke komputer pengguna di Direktori Aktif.

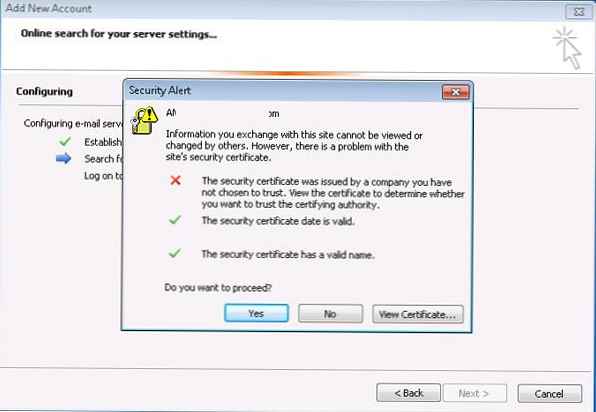

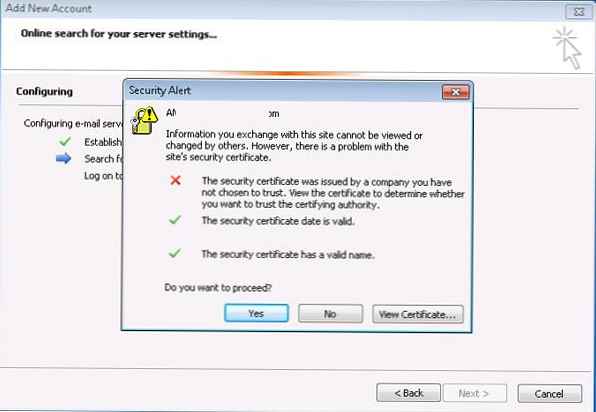

Jika Anda menggunakan sertifikat SSL yang ditandatangani sendiri untuk server Exchange Anda, maka pada klien, saat Anda pertama kali memulai Outlook, muncul pesan bahwa sertifikat itu tidak dipercaya dan tidak aman untuk menggunakannya.

Untuk menghapus peringatan ini, Anda harus menambahkan sertifikat Exchange ke daftar sertifikat tepercaya sistem di komputer pengguna. Ini dapat dilakukan secara manual (atau dengan mengintegrasikan sertifikat ke dalam gambar OS perusahaan), tetapi jauh lebih sederhana dan lebih efisien untuk secara otomatis mendistribusikan sertifikat menggunakan Fitur Kebijakan Grup (GPO). Saat menggunakan skema distribusi sertifikat seperti itu, semua sertifikat yang diperlukan akan diinstal secara otomatis di semua komputer domain lama dan baru.

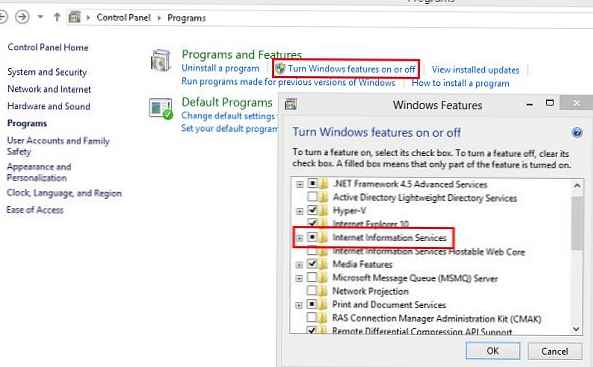

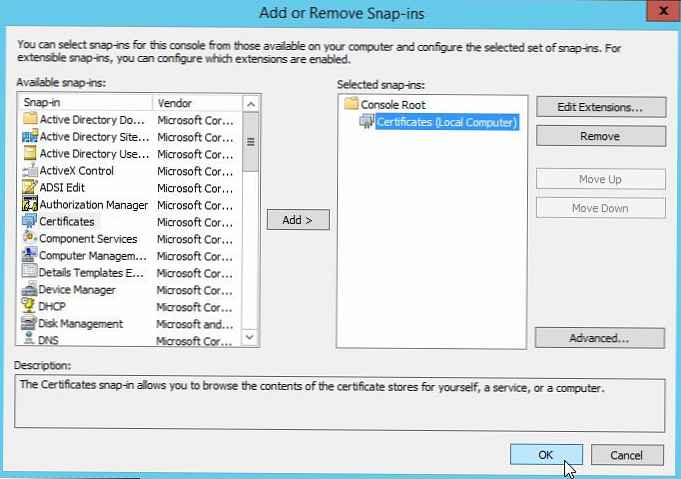

Pertama-tama, kita perlu mengekspor sertifikat yang ditandatangani sendiri dari server Exchange kami. Untuk melakukan ini, buka konsol di server mmc.exe dan menambahkan snap ke dalamnya Sertifikat (untuk komputer lokal).

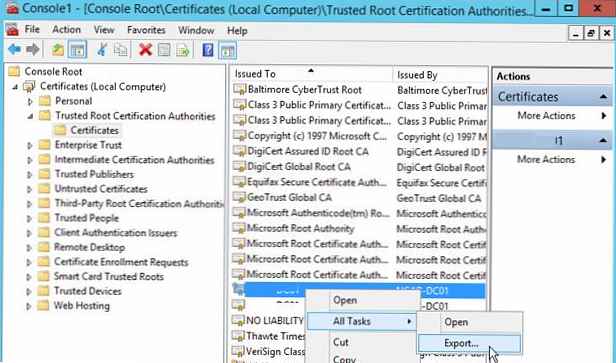

Pergi ke bagian ini Sertifikat (Komputer Lokal) -> Otoritas Sertifikasi Root Tepercaya -> Sertifikat.

Di bagian kanan, cari sertifikat Exchange Anda dan pilih Semua Tugas ->Ekspor.

Di panduan ekspor, pilih format DER disandikan biner X.509 (.CER) dan tentukan jalur ke file sertifikat.

Di panduan ekspor, pilih format DER disandikan biner X.509 (.CER) dan tentukan jalur ke file sertifikat.

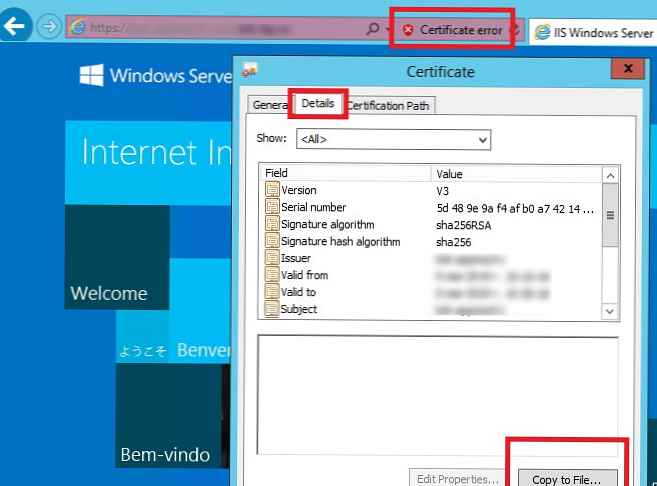

Anda juga bisa mendapatkan sertifikat SSL dari situs HTTPS dan menyimpannya dalam file CER dari PowerShell menggunakan metode WebRequest:

$ webRequest = [Net.WebRequest] :: Buat ("https: // your-excha-cas-url")

coba $ webRequest.GetResponse () catch

$ cert = $ webRequest.ServicePoint.Certificate

$ bytes = $ cert.Export ([Security.Cryptography.X509Certificates.X509ContentType] :: Cert)

set-content-nilai $ bytes -encoding byte -path "c: \ ps \ get_site_cert.cer"

Jadi, Anda mengekspor sertifikat Exchange SSL ke file CER. Anda perlu menempatkan sertifikat di direktori jaringan di mana semua pengguna harus memiliki akses baca (Anda dapat membatasi akses ke direktori menggunakan izin NTFS, atau secara opsional menyembunyikannya menggunakan ABE). Misalnya, biarkan jalur ke file sertifikat seperti ini: \\ msk-fs01 \ GroupPolicy $ \ Sertifikat.

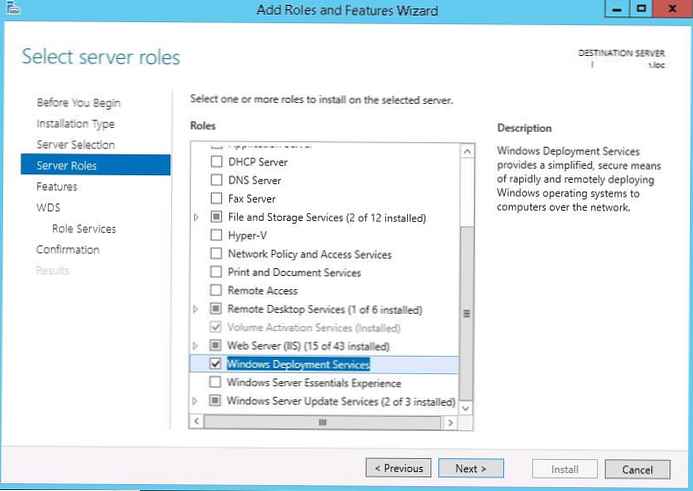

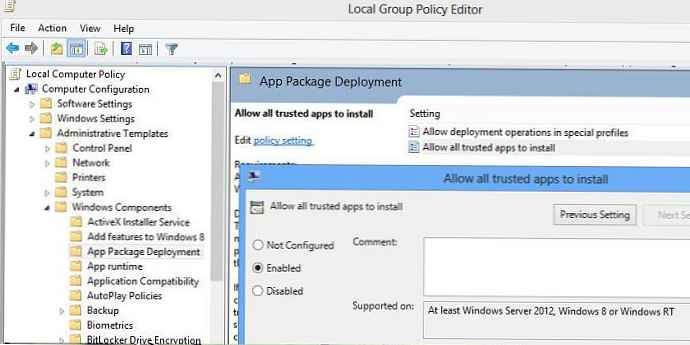

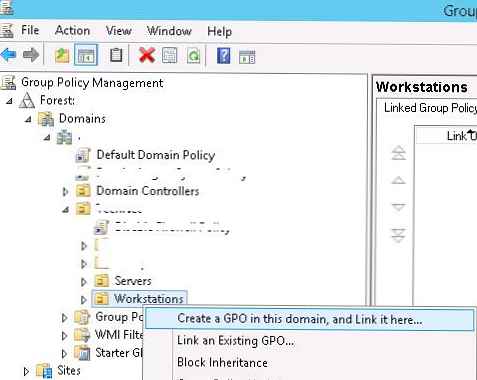

Mari beralih ke membuat kebijakan distribusi sertifikat. Untuk melakukan ini, buka konsol manajemen kebijakan domain Grup Kebijakan Manajemen (gpmc.msc). Untuk membuat kebijakan baru, pilih OU di mana ia akan bertindak (dalam contoh kami, ini adalah OU dengan komputer, karena kami tidak ingin sertifikat diinstal pada server dan sistem teknologi) dan pilih dalam menu konteks Buat a GPO masuk ini domain dan Tautan itu disini...

Tentukan nama kebijakan (Instal-Tukar-Sert) dan pergi ke mode edit.

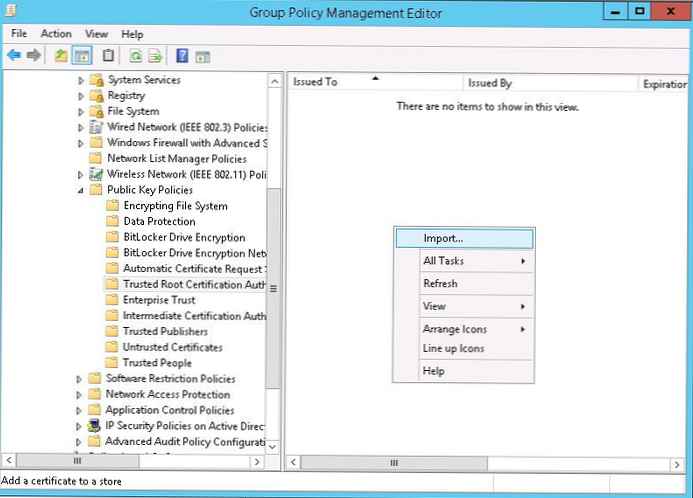

Di editor GPO, buka bagian Ckomputer Konfigurasi -> Kebijakan -> Windows Pengaturan -> Keamanan Pengaturan -> Umum Kunci Kebijakan -> Tepercaya Rooting Sertifikasi Otoritas (Konfigurasi komputer -> Konfigurasi Windows -> Pengaturan keamanan -> Kebijakan kunci publik -> Otoritas sertifikasi root tepercaya).

Di bagian kiri jendela editor GPO, klik RMB dan pilih item menu Impor.

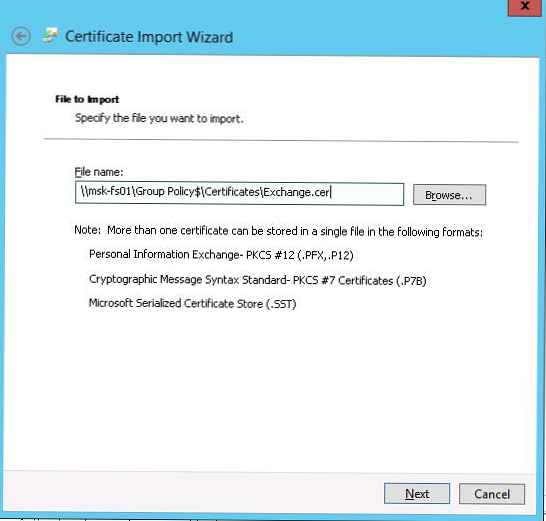

Tentukan jalur ke file sertifikat yang diimpor, yang kami tempatkan di direktori jaringan.

Tentukan jalur ke file sertifikat yang diimpor, yang kami tempatkan di direktori jaringan.

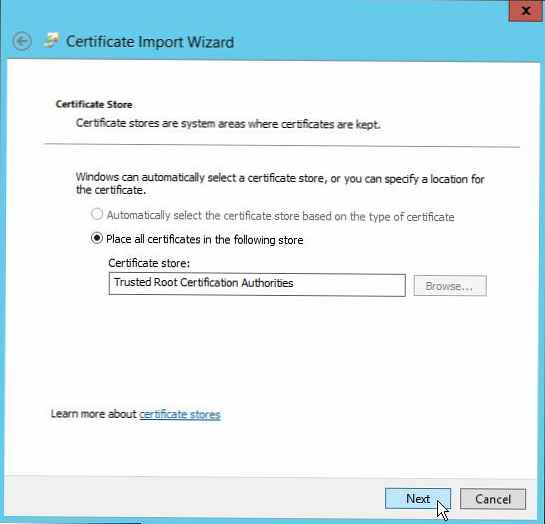

Pada langkah yang sesuai dari wizard (Tempatkan semua sertifikat di toko berikut), pastikan untuk menunjukkan bahwa sertifikat tersebut harus ditempatkan di bagian Tepercaya Rooting Sertifikasi Otoritas (Otoritas Sertifikasi Root Tepercaya).

Kebijakan Distribusi Sertifikat dibuat. Dimungkinkan untuk menargetkan (target) kebijakan dengan lebih akurat kepada klien menggunakan Pemfilteran Keamanan (lihat di bawah) atau pemfilteran WMI GPO.

Kebijakan Distribusi Sertifikat dibuat. Dimungkinkan untuk menargetkan (target) kebijakan dengan lebih akurat kepada klien menggunakan Pemfilteran Keamanan (lihat di bawah) atau pemfilteran WMI GPO.

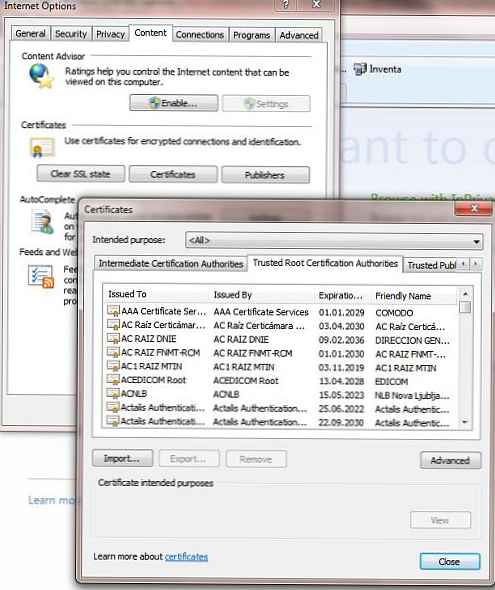

Uji kebijakan dengan menjalankan pembaruan kebijakan pada klien dengan perintah (gpupdate / force) Verifikasi bahwa sertifikat Anda muncul dalam daftar sertifikat tepercaya. Ini dapat dilakukan di snap-in Manajemen Sertifikat (Otoritas Sertifikasi Root Tepercaya -> bagian Sertifikat) atau di pengaturan Internet Explorer (Opsi Internet -> Konten -> Sertifikat-> Otoritas Sertifikasi Root Tepercaya atau Pilihan Internet -> Konten -> Sertifikat -> Root Tepercaya otoritas sertifikat).

Anda dapat memeriksa bahwa di browser ketika Anda membuka situs HTTPS Anda (dalam contoh kami, ini adalah Exchange OWA), peringatan tentang sertifikat SSL yang tidak dipercaya tidak akan muncul lagi. Sekarang, ketika mengonfigurasi Outlook di server surat Exchnage Anda (di Outlook 2016, konfigurasi server mail manual hanya dimungkinkan melalui registri), jendela peringatan tentang sertifikat yang tidak dipercaya akan berhenti muncul di program.

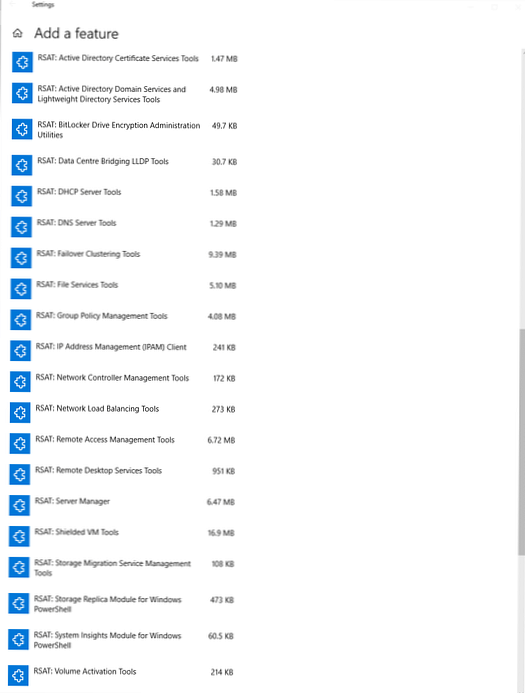

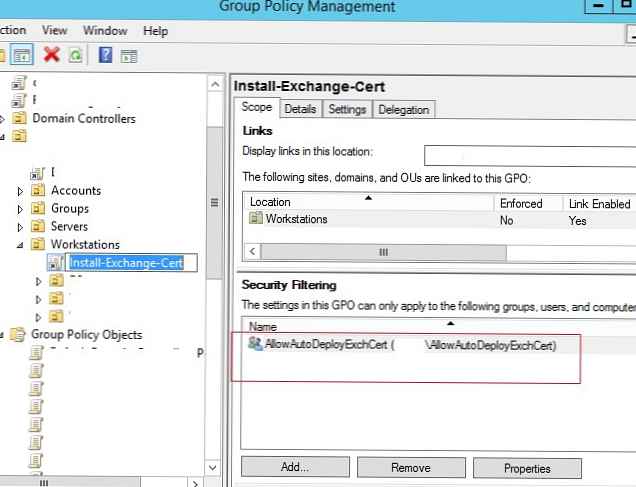

Jika Anda ingin kebijakan distribusi sertifikat diterapkan hanya untuk komputer (pengguna) dalam grup keamanan tertentu, pilih kebijakan Install-Exchange-Cert Anda di konsol Manajemen Kebijakan Grup. Tab Lingkup di bagian Keamanan Penyaringan hapus grup Dikonfirmasi Pengguna dan tambahkan grup keamanan Anda (mis. AllowAutoDeployExchCert). Jika Anda menautkan kebijakan ini ke root domain, sertifikat Anda akan didistribusikan secara otomatis ke semua komputer yang ditambahkan ke grup keamanan.

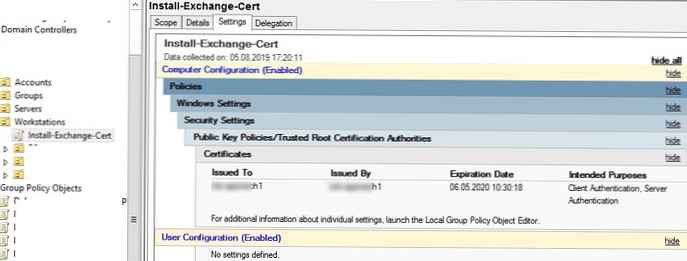

Dengan satu kebijakan, Anda dapat mendistribusikan beberapa sertifikat SSL klien sekaligus. Untuk informasi lebih lanjut tentang sertifikat yang didistribusikan oleh kebijakan Anda, lihat konsol GPMC pada tab Pengaturan. Seperti yang Anda lihat, bidang diterbitkan untuk, diterbitkan oleh, tanggal kedaluwarsa, dan tujuan tujuan yang dimaksudkan ditampilkan..

Jika komputer tidak memiliki akses Internet, dengan cara ini Anda dapat mendistribusikan sertifikat root tepercaya ke semua perangkat di domain. Tetapi ada cara yang lebih mudah dan lebih benar untuk memperbarui root dan mencabut sertifikat di domain terisolasi.

Jadi, Anda telah menetapkan kebijakan distribusi otomatis sertifikat ke semua komputer di domain (ke unit organisasi tertentu atau grup keamanan domain). Sertifikat akan dipasang secara otomatis pada semua komputer baru, tanpa memerlukan tindakan manual dari layanan dukungan teknis (untuk alasan keamanan, disarankan untuk secara berkala memeriksa daftar sertifikat tepercaya pada klien untuk yang palsu dan yang dicabut).