Cepat atau lambat, setiap administrator Direktori Aktif dihadapkan dengan kebutuhan untuk mengaudit perubahan pada Direktori Aktif, dan pertanyaan ini dapat menjadi lebih akut semakin besar dan semakin kompleks struktur Direktori Aktif dan semakin besar daftar orang yang hak manajemennya didelegasikan dalam situs atau wadah AD tertentu. Administrator (atau spesialis keamanan informasi) mungkin tertarik pada pertanyaan seperti:

- yang membuat / menghapus AD pengguna atau grup

- yang mengaktifkan / memblokir pengguna

- dari alamat mana kata sandi pengguna domain diubah / diatur ulang

- yang membuat / mengedit kebijakan grup, dll..

Dalam keluarga sistem operasi Windows, terdapat cara bawaan untuk mengaudit perubahan di berbagai objek, yang, seperti banyak pengaturan Windows lainnya, memiliki kemampuan untuk dikendalikan menggunakan kebijakan grup..

Catatan. Kami telah menyentuh pada topik audit Windows dalam artikel: "Akses file dan folder audit pada Windows 2008"Mari kita lihat contoh spesifik metodologi untuk memungkinkan audit perubahan dalam pengaturan pengguna dan keanggotaan dalam grup Direktori Aktif (sesuai dengan teknik ini, Anda dapat mengaktifkan pelacakan kategori peristiwa lainnya).

Konten:

- Kebijakan Audit Lanjut Windows

- Menyiapkan Perubahan Audit ke Akun dan Grup Direktori Aktif

- Kerugian utama dari sistem audit Windows terintegrasi

Kebijakan Audit Lanjut Windows

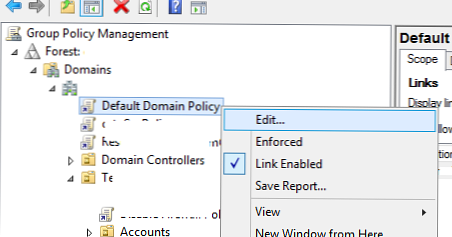

Buat GPO (Kebijakan Grup) baru bernama Audit Changes in AD. Buka bagian pengeditan dan perluas cabang Konfigurasi Komputer> Kebijakan> Pengaturan Windows> Pengaturan Keamanan> Konfigurasi Audit Lanjut. Cabang kebijakan grup ini berisi kebijakan audit lanjutan yang dapat diaktifkan di keluarga OS Windows untuk melacak berbagai peristiwa. Di Windows 7 dan Windows Server 2008 R2, jumlah acara yang dapat Anda audit meningkat menjadi 53. 53 kebijakan audit ini (yang disebut kebijakan audit granular) ada di cabang Pengaturan Keamanan \ Konfigurasi Kebijakan Audit Lanjutan dikelompokkan dalam 10 kategori:

- Log masuk akun - audit kredensial, layanan otentikasi Kerberos, operasi tiket Kerberos, dan acara masuk lainnya

- Manajemen akun - melacak perubahan akun pengguna dan komputer, serta informasi tentang grup AD dan keanggotaan mereka

- Pelacakan terperinci - audit aktivitas aplikasi individual (RPC, DPAPI)

- Akses DS - Audit tingkat lanjut terhadap objek Active Directory Domain Services (AD DS)

- Logon / logoff - audit upaya interaktif dan jaringan untuk masuk ke komputer dan server domain, serta kunci akun

- Akses objek - audit akses ke berbagai objek (kernel, sistem file dan folder bersama, registri, layanan sertifikasi, dll.)

- Perubahan kebijakan - mengaudit perubahan kebijakan kelompok

- Penggunaan Privilege - audit hak akses ke berbagai kategori data

- Sistem - perubahan dalam pengaturan komputer yang berpotensi kritis dari sudut pandang keamanan

- AccessAuditing Objek Global - memungkinkan administrator untuk membuat ACL mereka sendiri yang melacak perubahan dalam sistem registri dan file pada semua objek yang menarik

Secara alami, agar tidak membebani sistem dengan pekerjaan yang tidak perlu, dan mencatat dengan informasi yang tidak perlu, disarankan untuk menggunakan hanya set minimum parameter audit yang diperlukan.

Menyiapkan Perubahan Audit ke Akun dan Grup Direktori Aktif

Dalam hal ini, kami tertarik dengan kategorinya Manajemen akun, memungkinkan untuk mengaktifkan audit perubahan dalam grup Manajemen Grup Keamanan Audit) dan mengaudit akun pengguna (kebijakan Manajemen Akun Pengguna Audit) Kami mengaktifkan data kebijakan audit dengan menetapkan hanya pelacakan perubahan yang berhasil (Sukses).

Tetap untuk menautkan kebijakan ini ke wadah yang berisi akun pengontrol domain (secara default itu adalah Pengontrol Domain OU) dan menerapkan kebijakan ini (setelah menunggu 90 menit atau dengan menjalankan perintah gpupdate / force).

Setelah menerapkan kebijakan ini, informasi tentang semua perubahan dalam akun pengguna dan keanggotaan grup akan dicatat pada pengontrol domain di log Keamanan. Tangkapan layar di bawah ini menunjukkan acara, yang memperbaiki momen saat pengguna dihapus dari grup Direktori Aktif (jika Anda dapat melihat siapa, kapan dan siapa yang dihapus dari grup).

Secara default, log menampilkan semua peristiwa keamanan yang dicatat. Untuk menyederhanakan pencarian acara yang diinginkan, log dapat difilter dengan ID Peristiwa tertentu. Jika kami hanya tertarik pada acara, misalnya, mengayunkan ulang kata sandi pengguna dalam domain, Anda harus mengaktifkan filter dengan id 4724.

Berikut ini adalah daftar beberapa ID peristiwa yang mungkin Anda perlukan untuk mencari dan memfilter peristiwa dalam log Praktik Keamanan:

ID peristiwa dalam konteks perubahan kelompok AD:

4727: Grup global yang mengaktifkan keamanan telah dibuat.

4728: Seorang anggota ditambahkan ke grup global yang diaktifkan keamanan.

4729: Seorang anggota telah dihapus dari grup global yang diaktifkan keamanan.

4730: Grup global yang mengaktifkan keamanan telah dihapus.

4731: Grup lokal yang mengaktifkan keamanan telah dibuat.

4732: Seorang anggota ditambahkan ke grup lokal yang mengaktifkan keamanan.

4733: Seorang anggota telah dihapus dari grup lokal yang mengaktifkan keamanan.

4734: Grup lokal yang mengaktifkan keamanan telah dihapus.

4735: Grup lokal yang mengaktifkan keamanan telah diubah.

4737: Grup global yang mengaktifkan keamanan telah diubah.

4754: Grup universal yang mengaktifkan keamanan telah dibuat.

4755: Grup universal yang mengaktifkan keamanan telah diubah.

4756: Seorang anggota ditambahkan ke grup universal yang diaktifkan keamanan.

4757: Seorang anggota telah dihapus dari grup universal yang diaktifkan keamanan.

4758: Grup universal yang mengaktifkan keamanan telah dihapus.

4764: Jenis grup diubah.

ID peristiwa dalam konteks perubahan akun pengguna di AD:

4720: Akun pengguna telah dibuat.

4722: Akun pengguna diaktifkan.

4723: Upaya dilakukan untuk mengubah kata sandi akun.

4724: Upaya telah dilakukan untuk mereset kata sandi akun.

4725: Akun pengguna dinonaktifkan.

4726: Akun pengguna telah dihapus.

4738: Akun pengguna diubah.

4740: Akun pengguna dikunci.

4765: SID History telah ditambahkan ke akun.

4766: Upaya untuk menambahkan SID History ke akun gagal.

4767: Akun pengguna tidak dikunci.

4780: ACL ditetapkan pada akun yang merupakan anggota grup administrator.

4781: Nama akun diubah:

4794: Upaya telah dilakukan untuk mengatur Mode Pemulihan Layanan Direktori.

5376: Kredensial Manajer Kredensial didukung.

5377: Kredensial Manajer Kredensial dipulihkan dari cadangan.

Kerugian utama dari sistem audit Windows terintegrasi

Namun, cara standar untuk melihat dan menganalisis log di Windows memiliki kelemahan tertentu..

Secara alami, konsol Peraga Peristiwa hanya menyediakan kemampuan dasar untuk melihat dan mencari informasi tentang peristiwa tertentu dalam sistem dan tidak menyiratkan kemungkinan pemrosesan, pengelompokan, dan agregasi informasi yang kompleks. Bahkan, tugas ini sepenuhnya tergantung pada kemampuan dan tingkat pelatihan administrator sistem atau insinyur keamanan informasi yang, dengan menggunakan berbagai skrip (misalnya, PowerShell atau VBS) atau alat kantor, dapat mengembangkan sistemnya sendiri untuk mengimpor dan mencari log..

Juga, jangan lupa bahwa menggunakan alat bawaan Windows sulit untuk menggabungkan log dari berbagai pengontrol domain (Anda tentu saja dapat memanfaatkan kemampuan untuk mengarahkan log ke Windows, tetapi alat ini juga tidak fleksibel), jadi Anda harus mencari acara yang diinginkan pada semua pengontrol domain (di jaringan besar, sangat mahal).

Selain itu, ketika mengatur sistem untuk mengaudit perubahan AD menggunakan alat Windows biasa, Anda perlu memperhitungkan bahwa sejumlah besar peristiwa (seringkali tidak perlu) ditulis ke log sistem dan ini mengarah pada pengisian dan penimpaan yang cepat. Untuk dapat bekerja dengan arsip acara, perlu untuk meningkatkan ukuran maksimum log dan melarang penimpaan, serta mengembangkan strategi untuk mengimpor dan membersihkan log.

Karena alasan ini, lebih disukai untuk menggunakan paket perangkat lunak pihak ketiga untuk mengaudit perubahan dalam AD dalam sistem besar dan terdistribusi. Baru-baru ini, misalnya, produk seperti NetWrix Active Directory Change Reporter atau ChangeAuditor untuk Direktori Aktif.