Masalah perubahan audit dalam Active Directory sangat relevan dalam infrastruktur domain besar, di mana hak-hak untuk berbagai komponen manajemen Active Directory didelegasikan kepada kalangan luas. Dalam artikel sebelumnya, kami umumnya berbicara tentang pengaturan kebijakan grup yang ada yang memungkinkan Anda untuk mengaudit perubahan dalam Active Directory. Hari ini kita melihat metodologi untuk mempertahankan dan melacak perubahan yang dibuat oleh pengguna dalam grup keamanan AD. Berbekal teknik ini, seorang administrator domain bisa melacak pembuatan, penghapusan grup AD, juga pengguna menambah / menghapus acara ke dalam kelompok-kelompok ini.

Secara default, pengontrol domain sudah memiliki kebijakan untuk mengumpulkan informasi tentang perubahan dalam grup direktori aktif, tetapi hanya upaya yang berhasil untuk mengubah dicatat.

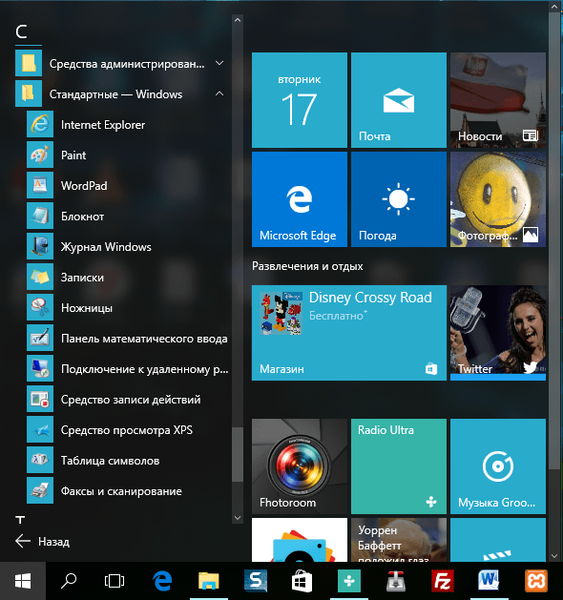

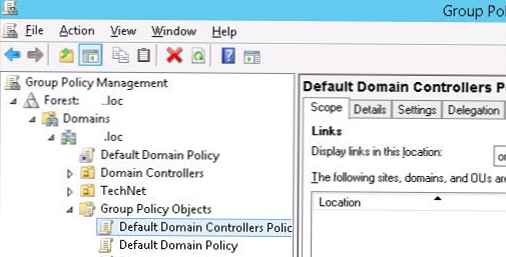

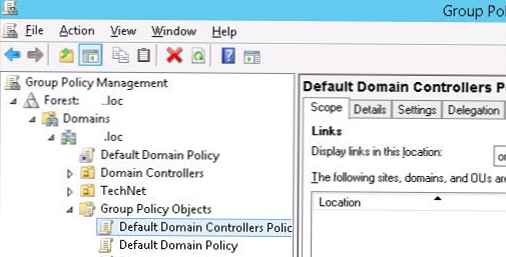

Kami mengaktifkan pencatatan paksa semua peristiwa tentang perubahan dalam grup Direktori Aktif menggunakan Kebijakan Grup. Untuk melakukan ini, buka konsol manajemen Manajer Kebijakan Grup, temukan dan edit kebijakan Default Domain Pengendali Kebijakan (secara default, kebijakan ini berlaku untuk semua pengontrol domain).

Catatan. Melacak peristiwa audit grup keamanan domain hanya masuk akal pada pengontrol domain.

Mari kita beralih ke bagian GPO berikutnya: Konfigurasi Komputer-> Kebijakan-> Pengaturan Windows-> Pengaturan Keamanan-> Pengaturan Lanjut Kebijakan Audit-> Kebijakan Audit -> Manajemen Akun. Kami tertarik pada politik Manajemen Grup Keamanan Audit.

Mari buka kebijakan dan edit, yang menandakan bahwa mereka akan berhasil dikumpulkan (Sukses) dan tidak berhasil (Kegagalan) mengubah acara di grup keamanan domain.

Mari buka kebijakan dan edit, yang menandakan bahwa mereka akan berhasil dikumpulkan (Sukses) dan tidak berhasil (Kegagalan) mengubah acara di grup keamanan domain.

Masih menunggu aplikasi GPO yang dimodifikasi pada pengontrol domain, atau untuk melakukan pembaruan GPO secara manual dengan perintah

Masih menunggu aplikasi GPO yang dimodifikasi pada pengontrol domain, atau untuk melakukan pembaruan GPO secara manual dengan perintah

gpupdate / force.

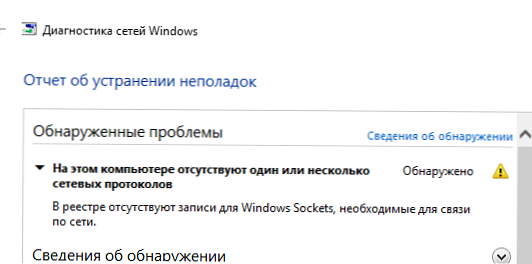

Anda dapat melihat acara audit yang dikumpulkan di log keamanan. Untuk kenyamanan, kami akan membuat tampilan terpisah dari log peristiwa. Untuk melakukan ini, pilih item di konsol Windows Event Viewer menggunakan menu konteks Buat Kebiasaan Lihat.

Di jendela opsi pemfilteran tampilan, tentukan:

Dengan log - "Keamanan"

Termasuk / Tidak Termasuk Id Acara - Kami tertarik pada acara dengan EventID berikut: 4727, 4728, 4729, 4730, 4731, 4733, 4734, 4735, 4737, 4754, 4755, 4755, 4755, 4757, 4758, 4758, 4764.

Catatan. Kami telah mengumpulkan semua ID peristiwa yang terkait dengan berbagai perubahan dalam grup keamanan AD. Sebagai contoh,

ID 4727 - acara pembuatan grup

ID 4728 - acara tambahkan pengguna ke grup

ID 4729 - acara hapus pengguna dari grup

ID 4730 - acara penghapusan grup keamanan

Jika diinginkan, Anda dapat mengonfigurasi filter lebih halus, hanya menyisakan peristiwa yang menarik.

Simpan perubahan dan tentukan nama tampilan, misalnya Perubahan Grup Audit.

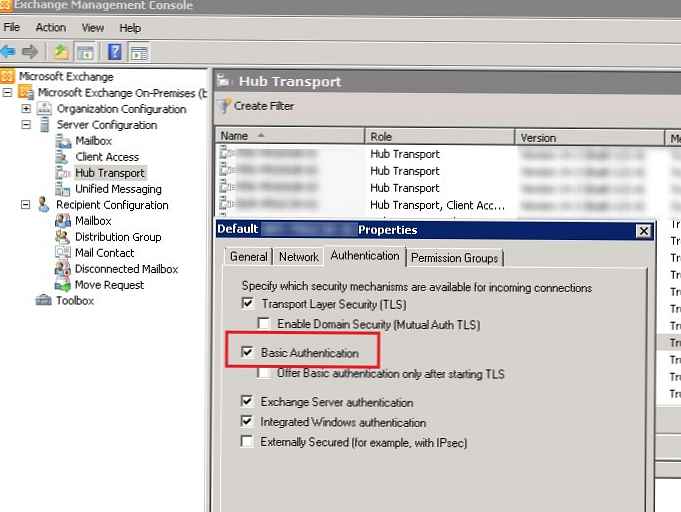

Untuk percobaan, tambahkan (menggunakan konsol ADUC) JJonson pengguna ke grup domain Admin Jaringan. Lalu kami membuka dan memperbarui tampilan yang kami buat.

Untuk percobaan, tambahkan (menggunakan konsol ADUC) JJonson pengguna ke grup domain Admin Jaringan. Lalu kami membuka dan memperbarui tampilan yang kami buat.

Seperti yang Anda lihat, beberapa acara baru telah muncul di dalamnya..

Dengan membuka acara apa pun, Anda dapat melihat informasi tentang perubahan yang dilakukan secara lebih rinci. Buka acara dengan EventID 4728. Dalam isinya itu terlihat. bahwa dadmin pengguna menambahkan akun pengguna JJonson ke grup Admin Jaringan

Dengan membuka acara apa pun, Anda dapat melihat informasi tentang perubahan yang dilakukan secara lebih rinci. Buka acara dengan EventID 4728. Dalam isinya itu terlihat. bahwa dadmin pengguna menambahkan akun pengguna JJonson ke grup Admin Jaringan

Subjek: ID Keamanan: corp \ dadminAccount Nama: dadmin

Domain Akun: corp

ID masuk: 0x85A46579

Anggota:

ID Keamanan: corp \ JJonson

Nama Akun: CN = JJonson, OU = Pengguna, OU = Akun, DC = corp, DC = loc

Kelompok:

ID Keamanan: corp \ Network Admin

Nama Grup: Admin Jaringan

Domain grup: corp

Jika perlu, Anda dapat mengikat ID Peristiwa yang diperlukan untuk secara otomatis mengirim pemberitahuan email ke administrator keamanan melalui pemicu acara.