Menggunakan kebijakan grup domain, Anda dapat menambahkan pengguna AD (atau grup) yang diperlukan ke grup administrator lokal di server atau workstation. Dengan cara ini Anda dapat memberikan hak administrator lokal pada komputer domain kepada karyawan dukungan teknis, layanan HelpDesk, pengguna tertentu, dan akun istimewa lainnya. Pada artikel ini kami akan menunjukkan berapa banyak cara untuk mengelola anggota grup administrator lokal di komputer domain melalui GPO.

Konten:

- Menambahkan Pengguna ke Grup Administrator Lokal melalui Preferensi Kebijakan Grup

- Mengelola Administrator Lokal melalui Grup Terbatas

- Pemberian Hak Administrator pada Komputer Tertentu

Pertimbangan untuk Menggunakan Grup Administrator Lokal dalam Domain Direktori Aktif

Saat Anda menambahkan komputer ke domain AD dalam grup Administrator grup ditambahkan secara otomatis Admin domain, dan grup Pengguna domain ditambahkan ke lokal Pengguna.

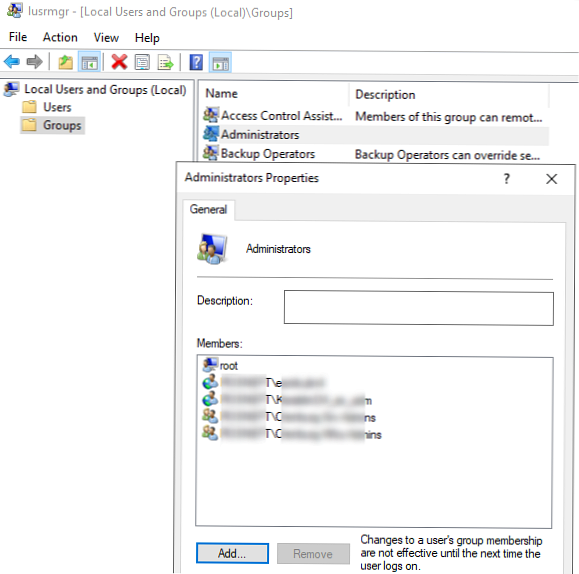

Cara termudah untuk memberikan hak administrator lokal ke komputer tertentu adalah dengan menambahkan pengguna atau grup ke grup keamanan Administrator lokal melalui snap-in lokal “Pengguna dan grup lokal” - lusrmgr.msc) Namun, metode ini sangat merepotkan jika ada banyak komputer dan seiring waktu dalam kelompok administrator lokal pasti akan ada kepribadian tambahan. Yaitu dengan metode pemberian hak ini, tidak nyaman mengontrol komposisi kelompok administrator lokal.

Praktik Terbaik Keamanan Klasik Microsoft merekomendasikan menggunakan grup berikut untuk memisahkan administrator dalam domain:

- Admin domain - administrator domain hanya digunakan pada pengontrol domain; Dari sudut pandang keamanan akun administrator istimewa, tidak disarankan untuk melakukan tugas harian mengelola workstation dan server di bawah akun dengan hak administrator domain. Akun tersebut harus digunakan hanya untuk tugas administrasi AD (menambahkan pengontrol domain baru, manajemen replikasi, modifikasi skema, dll.). Sebagian besar tugas manajemen domain, komputer, dan pengguna dapat didelegasikan ke akun administrator reguler. Jangan gunakan akun dari grup Admin Domain untuk masuk ke workstation dan server pengontrol domain chrome apa pun.

- Admin server - grup untuk login jarak jauh ke server anggota domain. Seharusnya tidak menjadi anggota grup Admin Domain dan tidak boleh dimasukkan dalam grup administrator lokal di workstation;

- Admin workstation - Grup untuk administrasi komputer saja. Tidak boleh disertakan atau mengandung Admin Domain dan grup Admin Server;

- Pengguna domain - akun pengguna reguler untuk operasi kantor biasa. Tidak boleh memiliki hak administrator di server atau workstation.

Misalkan kita perlu memberikan sekelompok dukungan teknis dan karyawan HelpDesk dengan hak admin lokal pada komputer dalam OU tertentu. Buat grup keamanan baru di domain menggunakan PowerShell dan tambahkan akun dukungan teknis untuknya:

Baru-ADGroup "mskWKSAdmins" -path 'OU = Grup, OU = Moskow, DC = winitpro, DC = ru' -GroupScope Global -PassThru

Add-AdGroupMember -Identity mskWKSAdmins -Members user1, user2, user3

Buka konsol pengeditan kebijakan grup domain (GPMC.msc), buat kebijakan baru AddLocaAdmins dan tetapkan ke OU dengan komputer (dalam contoh saya itu adalah 'OU = Komputer, OU = Moskow, dc = winitpro, DC = ru').

Kebijakan grup AD memiliki dua metode untuk mengelola grup lokal di komputer domain. Pertimbangkan mereka pada gilirannya:

- Grup Terbatas

- Mengelola grup lokal melalui Preferensi Kebijakan Grup

Menambahkan Pengguna ke Grup Administrator Lokal melalui Preferensi Kebijakan Grup

Preferensi Kebijakan Grup (GPP) menyediakan cara paling fleksibel dan nyaman untuk memberikan hak administrator lokal pada komputer domain melalui GPO.

- Buka kebijakan AddLocaAdmins yang dibuat sebelumnya dalam mode edit;

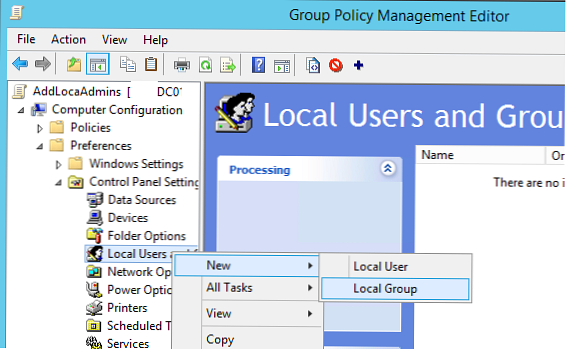

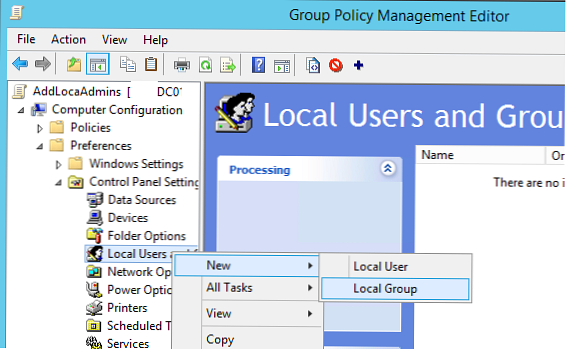

- Buka bagian GPO: Konfigurasi Komputer -> Preferensi -> Pengaturan Panel Kontrol -> Pengguna dan Grup Lokal;

- Klik kanan pada jendela kanan dan tambahkan aturan baru (Baru -> Kelompok lokal);

- Di bidang Tindakan, pilih Perbarui (ini pilihan penting!);

- Di daftar turun Nama Grup, pilih Administrator (Built-in). Bahkan jika grup ini diganti namanya di komputer, pengaturan akan diterapkan ke grup administrator lokal dengan SID - S-1-5-32-544;

- Tekan tombol Tambah dan tentukan grup yang ingin Anda tambahkan ke grup administrator lokal (dalam kasus kami ini adalah mskWKSAdmins) Jika Anda ingin menghapus pengguna dan grup yang ditambahkan secara manual dari grup lokal saat ini di komputer, periksa “Hapus semua pengguna anggota"Dan"Hapus semua grup anggota" Dalam kebanyakan kasus, ini disarankan, karena Anda menjamin bahwa di semua komputer hanya grup domain yang ditugaskan yang akan memiliki hak administrator. Sekarang, jika Anda secara manual menambahkan pengguna ke grup administrator di komputer, saat berikutnya Anda menerapkan kebijakan, itu akan dihapus secara otomatis.

- Simpan kebijakan dan tunggu sampai diterapkan ke klien. Untuk segera menerapkan kebijakan, jalankan perintah

gpupdate / force. - Buka snap-in lusrmgr.msc di komputer mana pun dan periksa anggota grup Adminstrator lokal. Hanya mskWKSAdmins yang harus ditambahkan ke grup, semua pengguna dan grup lain akan dihapus. Daftar admin lokal dapat ditampilkan menggunakan perintah

Administrator localgroup bersihatauAdministrator localgroup bersih- dalam versi Windows Rusia. Jika kebijakan tidak diterapkan pada klien, gunakan perintah gpresult untuk diagnosa. Selain itu, pastikan bahwa komputer berada dalam OU yang bertujuan kebijakan, dan juga memeriksa rekomendasi dalam artikel "Mengapa kebijakan tidak berlaku di domain AD?".

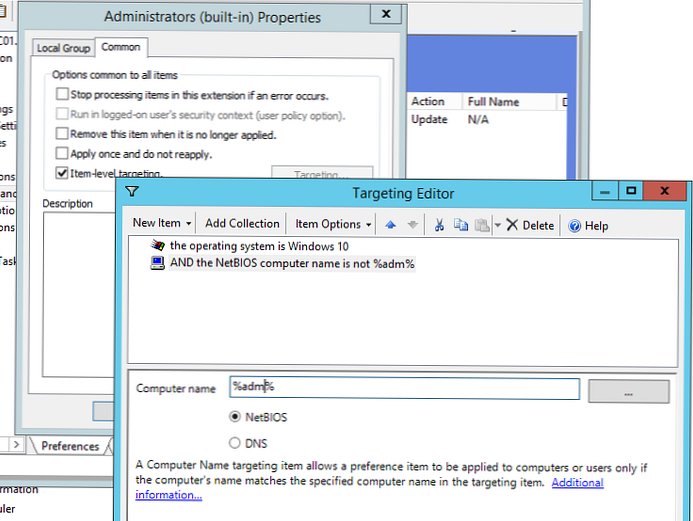

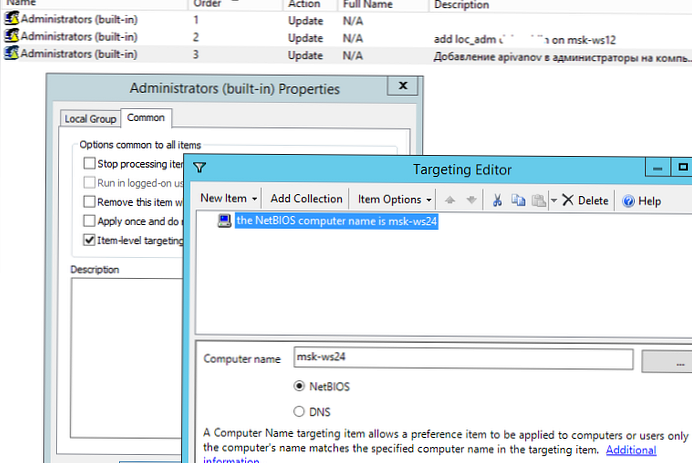

Anda dapat mengonfigurasi kondisi tambahan (terperinci) untuk menargetkan kebijakan ini ke komputer tertentu menggunakan filter WMI GPO atau Penargetan tingkat item. Dalam kasus kedua, buka tab Umum dan centang opsi penargetan tingkat Item. Klik pada tombol Penargetan. Di sini Anda dapat menentukan ketentuan kapan kebijakan ini akan diterapkan. Misalnya, saya ingin kebijakan menambahkan grup administrator hanya diterapkan pada komputer dengan Windows 10 yang nama NetBIOS / DNSnya tidak mengandung adm. Anda dapat menggunakan kondisi filter Anda..

Tidak disarankan untuk menambahkan masing-masing akun pengguna ke kebijakan ini, lebih baik menggunakan grup keamanan domain. Dalam hal ini, untuk memberikan hak administrator kepada karyawan berikutnya. dukungan, Anda hanya perlu menambahkannya ke grup domain (Anda tidak perlu mengedit GPO),

Mengelola Administrator Lokal melalui Grup Terbatas

Kebijakan Grup Terbatas juga memungkinkan Anda untuk menambahkan grup domain / pengguna ke grup keamanan lokal di komputer. Ini adalah cara yang lebih lama dalam memberikan hak administrator lokal dan saat ini kurang umum digunakan (metode ini kurang fleksibel daripada metode dengan Preferensi Kebijakan Grup).

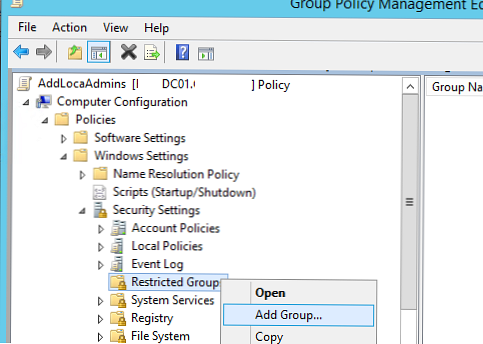

- Beralih ke mode pengeditan kebijakan;

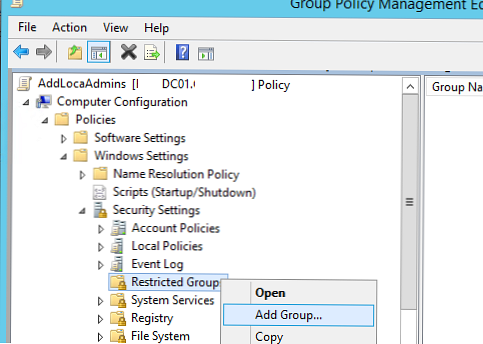

- Luaskan bagian Konfigurasi Komputer -> Kebijakan -> Pengaturan Keamanan -> Grup yang Ditahan (Konfigurasi Komputer -> Kebijakan -> Pengaturan Keamanan -> Grup yang Dibatasi);

- Di menu konteks, pilih Tambahkan grup;

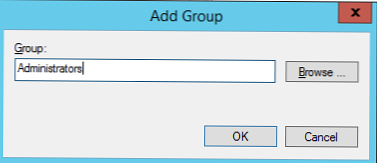

- Di jendela yang terbuka, tentukan Administrator -> Ok;

- Di bagian “Anggota grup ini"Klik Tambah dan tentukan grup yang ingin Anda tambahkan ke admin lokal;

- Simpan perubahan, terapkan kebijakan ke komputer pengguna dan periksa grup lokal Administrator. Hanya grup yang ditunjukkan dalam kebijakan yang harus tetap di dalamnya..

Pemberian Hak Administrator pada Komputer Tertentu

Terkadang Anda perlu memberikan hak administrator pengguna tertentu pada komputer tertentu. Misalnya, Anda memiliki beberapa pengembang yang secara berkala membutuhkan hak istimewa yang ditingkatkan untuk menguji driver, debug, instal di komputer mereka. Tidak praktis menambahkannya ke grup administrator stasiun kerja di semua komputer.

Untuk memberikan lok hak. admin pada satu komputer tertentu, Anda dapat menggunakan skema seperti itu.

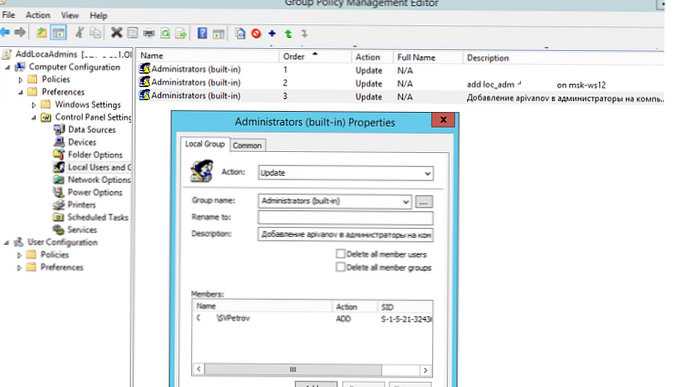

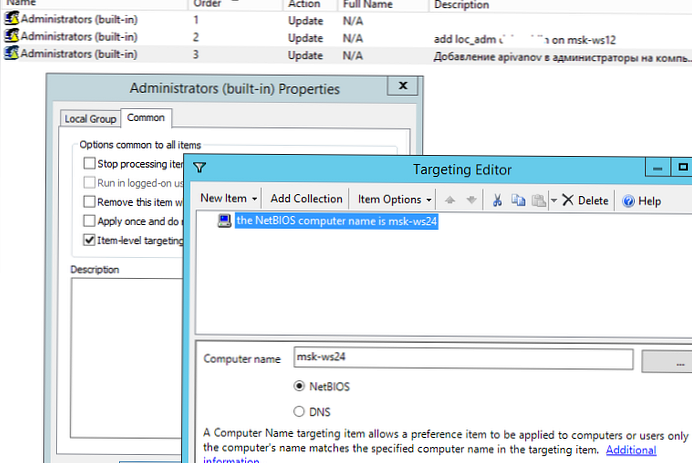

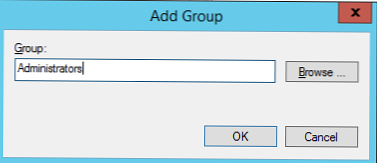

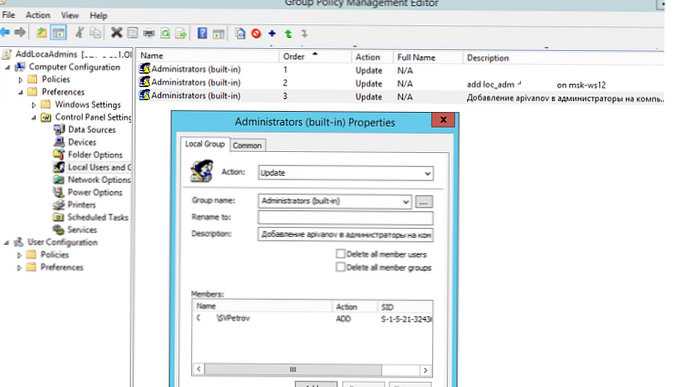

Tepat di kebijakan AddLocalAdmins yang dibuat sebelumnya di bagian preferensi (Konfigurasi Komputer -> Preferensi -> Pengaturan Panel Kontrol -> Pengguna dan Grup Lokal) buat entri baru untuk grup Administrator dengan pengaturan berikut:

- Aksi: Perbarui

- Nama grup: Administrator (Built-in)

- Deskripsi: “Menambahkan apivanov ke loc. administrator di msk-ws24 ”

- Anggota: Tambah -> apivanov

- Tab Umum -> Penargetan tentukan aturannya: “nama komputer NETBIOS adalah msk-ws24" Yaitu kebijakan ini hanya akan berlaku pada komputer yang ditentukan di sini.

Perhatikan juga aplikasi grup di komputer - Memesan. Pengaturan grup lokal diterapkan dari atas ke bawah (dimulai dengan kebijakan dari Pesanan 1).

Kebijakan GPP pertama (dengan pengaturan "Hapus semua pengguna anggota" dan "Hapus semua grup anggota" seperti dijelaskan di atas) menghapus semua pengguna / grup dari grup administrator lokal dan menambahkan grup domain yang ditentukan. Kemudian kebijakan tambahan akan diterapkan untuk komputer tertentu dan akan menambahkan pengguna yang ditentukan ke administrator. Jika Anda perlu mengubah aplikasi keanggotaan di grup Administrator, gunakan tombol di bagian atas konsol editor GPO.