Pada artikel ini, kita akan melihat cara untuk mengelola kata sandi administrator lokal di komputer domain menggunakan utilitas Microsoft resmi - LAPS (Solusi kata sandi admin lokal).

Masalah mengelola akun bawaan di komputer domain adalah salah satu aspek keamanan paling penting yang memerlukan perhatian administrator sistem. Tentu saja, Anda tidak boleh mengizinkan penggunaan kata sandi yang sama dari administrator lokal di semua komputer. Ada banyak pendekatan untuk mengatur pengelolaan akun administrator lokal dalam domain: mulai dari pemutusan lengkap mereka (tidak terlalu nyaman), hingga pengelolaannya melalui skrip logon kebijakan grup dan membuat sistem Anda sendiri untuk mengelola akun bawaan dan kata sandi mereka.

Sebelumnya, Group Policy Extensions (GPPs) sering digunakan untuk mengubah kata sandi administrator lokal di komputer domain, namun, kerentanan serius ditemukan di dalamnya yang memungkinkan pengguna untuk mendekripsi kata sandi yang disimpan dalam file teks di direktori Sysvol pada pengontrol domain (tentang ini kami mereka berbicara secara rinci dalam artikel Mengapa kata sandi tidak boleh ditetapkan melalui Preferensi Kebijakan Grup). Pada Mei 2014, Microsoft merilis pembaruan keamanan (MS14-025 - KB 2962486) yang sepenuhnya menonaktifkan kemampuan untuk mengatur kata sandi pengguna lokal melalui GPP.

Konten:

- LAPS Utility - Solusi Kata Sandi Administrator Lokal

- Mempersiapkan Skema Direktori Aktif untuk Implementasi LAPS

- Menetapkan hak dalam atribut AD untuk LAPS

- Memberikan hak untuk melihat kata sandi LAPS

- Konfigurasikan Kebijakan Grup LAPS

- Instal LAPS di komputer klien melalui GPO

- Menggunakan LAPS Utility untuk Melihat Kata Sandi Admin

LAPS Utility - Solusi Kata Sandi Administrator Lokal

Itu penting. Sebelumnya, LAPS dipanggil Admpwd, tetapi pada 2015 Microsoft mengumumkan LAPS, memindahkannya dari bagian skrip pihak ketiga ke solusi yang didukung secara resmi.Utilitas LAPS (Lokal Administrator Kata sandi Solusi) memungkinkan pengelolaan kata sandi administrator secara terpusat pada semua komputer di domain dan menyimpan informasi tentang kata sandi dan tanggal perubahannya secara langsung di objek Komputer di Active Directory.

Fungsionalitas LAPS didasarkan pada penggunaan fungsionalitas GPO khusus, yang didasarkan pada Grup Kebijakan Klien Sisi Ekstensi (CSE) dan merupakan modul kecil yang diinstal pada workstation. Ekstensi GPO ini digunakan untuk menghasilkan kata sandi administrator lokal unik (SID - 500) pada setiap komputer domain. Kata sandi administrator secara otomatis berubah dengan frekuensi yang ditentukan (secara default, setiap 30 hari). Nilai kata sandi saat ini disimpan dalam atribut rahasia akun komputer di Active Directory, akses untuk melihat konten atribut diatur oleh grup keamanan AD.

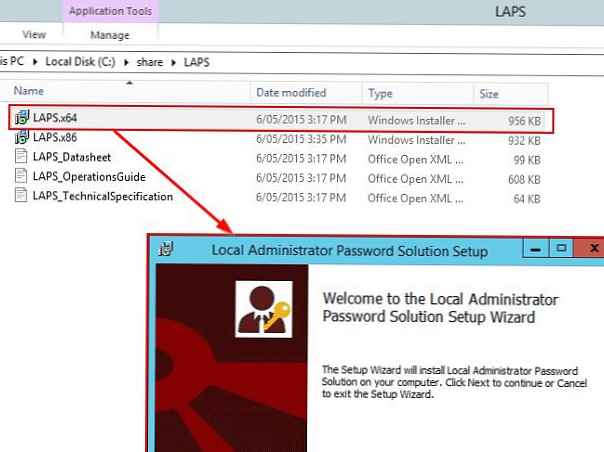

Anda dapat mengunduh LAPS dan dokumentasinya dari halaman ini: https://www.microsoft.com/en-us/download/details.aspx?id=46899

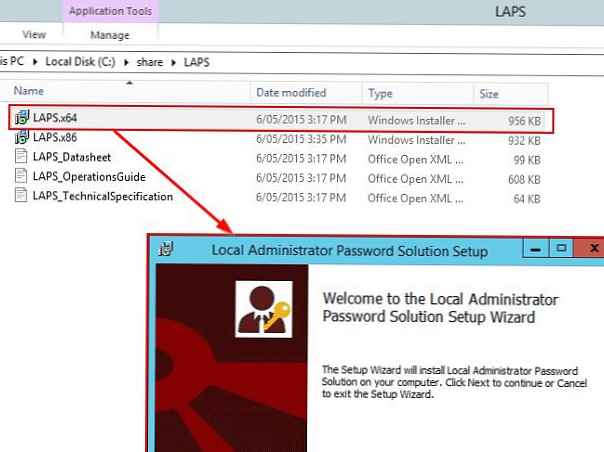

Distribusi LAPS tersedia dalam dua versi file instalasi msi: untuk 32 (LAPS.x86.msi) dan 64 (LAPS.x64.msi) sistem bit.

Arsitektur LAPS terdiri dari 2 bagian. Modul kontrol diinstal pada mesin administrator, dan bagian klien diinstal pada server dan PC, di mana Anda perlu secara teratur mengubah kata sandi administrator lokal.

Kiat. Sebelum menggunakan LAPS di domain produktif, kami sarankan Anda mencobanya di lingkungan pengujian, sebagai Minimal, ekstensi skema AD diperlukan (tidak dapat dipulihkan).

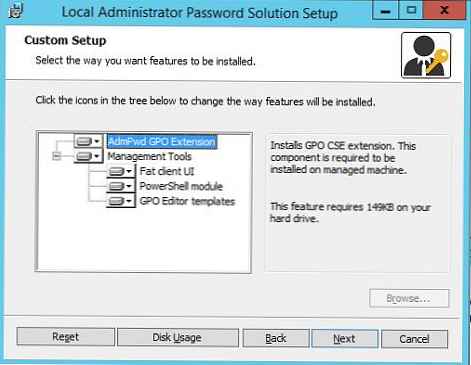

Jalankan file utilitas MSI di komputer administrator, pilih semua komponen yang akan diinstal (setidaknya. Net Framework 4.0 diperlukan - Cara mengetahui versi. Net yang diinstal). Paket terdiri dari dua bagian:

- Ekstensi GPO AdmPwd -Bagian yang dapat dieksekusi LAPS, yang diinstal pada komputer klien dan menghasilkan, menyimpan kata sandi dalam domain sesuai dengan kebijakan yang dikonfigurasi;

- Dan komponen kontrol LAPS (Alat Manajemen):

- Fat client UI - utilitas untuk melihat kata sandi administrator;

- Modul PowerShell - Modul PowerShell untuk mengelola LAPS;

- Template Editor GPO - template administratif untuk Editor Kebijakan Grup.

Menginstal LAPS sesederhana mungkin dan seharusnya tidak menimbulkan masalah..

Menginstal LAPS sesederhana mungkin dan seharusnya tidak menimbulkan masalah..

Mempersiapkan Skema Direktori Aktif untuk Implementasi LAPS

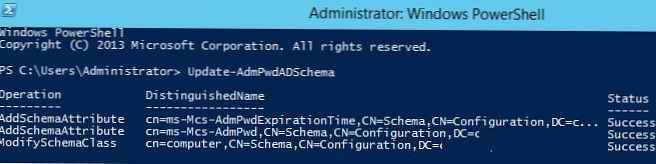

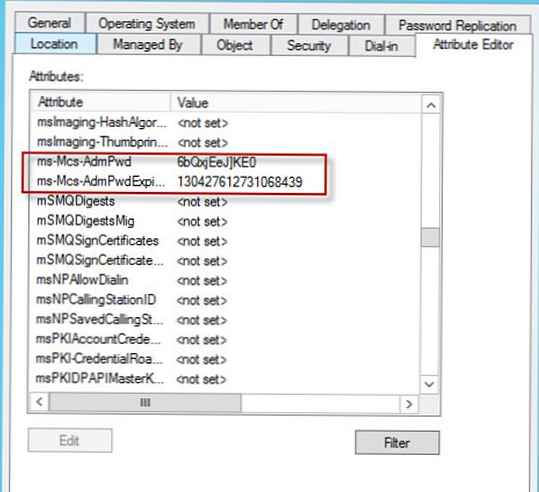

Sebelum menggunakan LAPS, Anda harus memperluas skema Direktori Aktif yang dua atribut baru untuk objek tipe komputer akan ditambahkan..

- ms-MC-Admpwd- atribut tersebut berisi kata sandi administrator lokal dalam teks yang jelas;

- ms-MC-AdmPwdExpirationTime - menyimpan tanggal kedaluwarsa kata sandi di komputer.

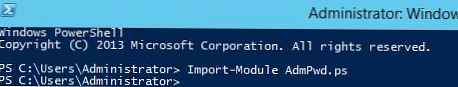

Untuk memperluas skema, Anda perlu membuka konsol PowerShell, impor modul Admpwd.ps:

Impor-modul AdmPwd.ps

Perpanjang skema Direktori Aktif (Anda memerlukan hak Skema Admin):

Perbarui-AdmPwdADSchema

Akibatnya, dua atribut baru akan ditambahkan ke kelas "Komputer".

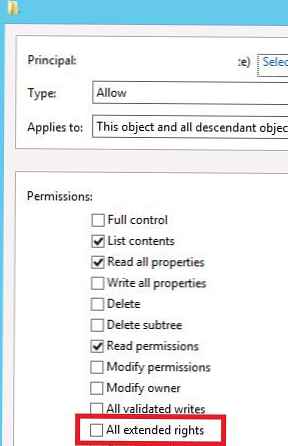

Menetapkan hak dalam atribut AD untuk LAPS

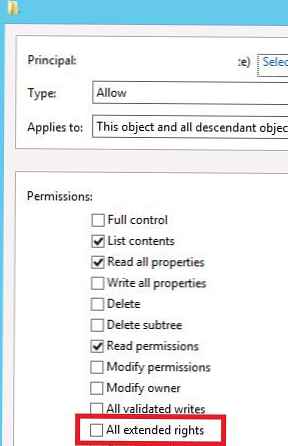

LAPS menyimpan kata sandi administrator lokal di atribut Active Directory ms-MCS-AdmPwd dalam teks yang jelas, akses ke atribut dibatasi oleh mekanisme atribut rahasia AD (didukung sejak Windows 2003). Atribut ms-MCS-AdmPwd, tempat kata sandi disimpan, dapat dibaca oleh siapa saja dengan izin “Semua Diperpanjang Hak" Pengguna dan grup dengan izin ini dapat membaca atribut AD rahasia apa pun, termasuk ms-MCS-AdmPwd. Karena kami tidak ingin orang lain selain administrator domain (atau layanan HelpDesk) memiliki hak untuk melihat kata sandi untuk komputer, kami perlu membatasi daftar grup dengan izin baca untuk atribut ini.

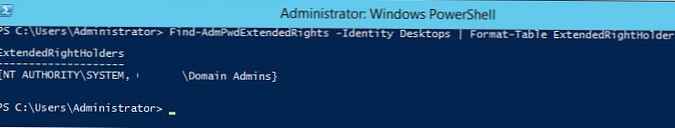

Menggunakan cmdlet Cari-AdmPwdExtendedRights, Anda bisa mendapatkan daftar akun dan grup yang memiliki hak ini untuk OU tertentu. Periksa siapa yang memiliki izin OU serupa dengan nama Desktop:

Find-AdmPwdExtendedRights -Identity Desktops | Format-Tabel ExtendedRightHolders

Seperti yang Anda lihat, hanya grup yang berhak membaca atribut rahasia Domain Admin.

Seperti yang Anda lihat, hanya grup yang berhak membaca atribut rahasia Domain Admin.

Jika Anda perlu menolak akses grup tertentu atau pengguna untuk membaca atribut tersebut, Anda perlu melakukan hal berikut:

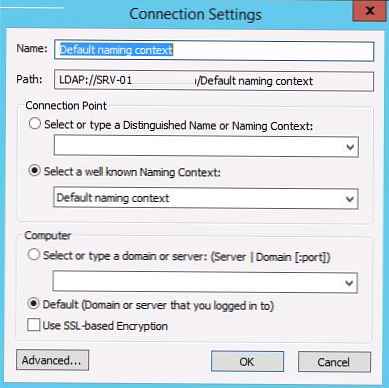

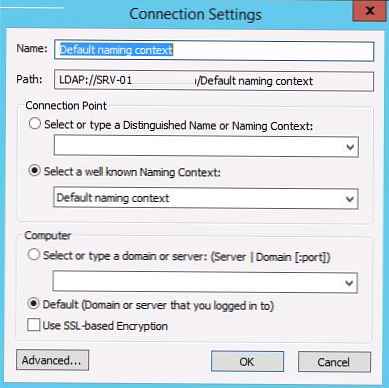

- Buka ADSIEdit dan terhubung ke konteks penamaan Default;

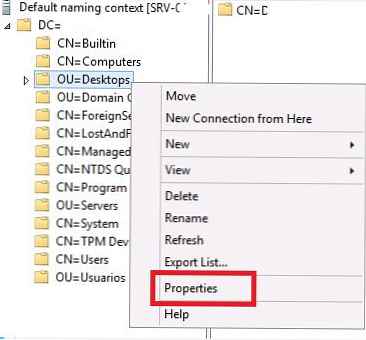

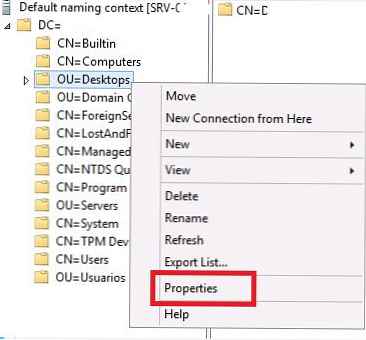

- Luaskan pohon AD, cari OU yang Anda butuhkan (dalam contoh Desktop kami), klik kanan padanya dan pilih Properti;

- Buka tab Keamanan, tekan tombolnya Lanjutan -> Tambah. Di bagian ini Pilih kepala sekolah tentukan nama grup / pengguna yang ingin Anda batasi haknya (misalnya, domain \ Tim Dukungan);

- Hapus centang pada hak "Semua hak yang diperluas" dan simpan perubahan..

Demikian pula, yang perlu Anda lakukan dengan semua grup yang perlu mencekal hak untuk melihat kata sandi.

Kiat. Batasi izin baca untuk semua OU yang kata sandi komputernya akan dikendalikan oleh LAPS.Selanjutnya, Anda perlu memberikan hak kepada akun komputer untuk mengubah atributnya sendiri (SELF), karena mengubah nilai atribut ms-MCS-AdmPwd dan ms-MCS-AdmPwdExpirationTime dilakukan dari bawah akun komputer. Kami akan menggunakan satu cmdlet lagi Setel-AdmPwdComputerSelfPermission.

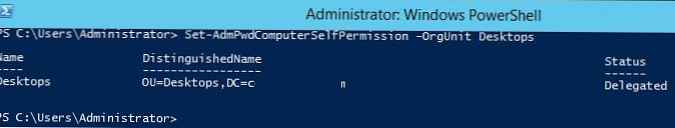

Untuk memberikan komputer di OU Desktops izin untuk memperbarui atribut lanjutan, jalankan perintah:

Set-AdmPwdComputerSelfPermission -OrgUnit Desktops

Memberikan hak untuk melihat kata sandi LAPS

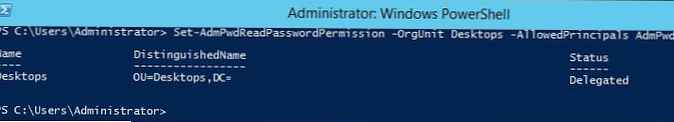

Langkah selanjutnya adalah memberikan hak kepada pengguna dan grup untuk membaca kata sandi administrator lokal yang disimpan di Active Directory pada komputer domain. Misalnya, Anda ingin memberi anggota grup AdmPwd hak untuk membaca kata sandi komputer di OU:

Set-AdmPwdReadPasswordPermission -OrgUnit Desktops-AllowedPrincipals AdmPwd

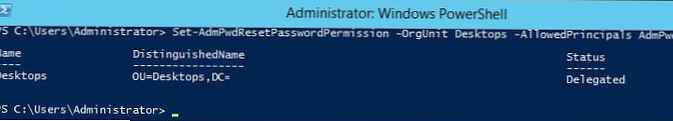

Selain itu, Anda dapat memberikan kelompok pengguna yang terpisah hak untuk mengatur ulang kata sandi komputer (dalam contoh kami, kami memberikan hak ini ke grup AdmPwd yang sama).

Selain itu, Anda dapat memberikan kelompok pengguna yang terpisah hak untuk mengatur ulang kata sandi komputer (dalam contoh kami, kami memberikan hak ini ke grup AdmPwd yang sama).

Set-AdmPwdResetPasswordPermission -OrgUnit Desktops-AllowedPrincipals AdmPwd

Konfigurasikan Kebijakan Grup LAPS

Selanjutnya, Anda perlu membuat objek GPO (kebijakan grup) baru dan menetapkannya ke OU, yang berisi komputer tempat Anda akan mengelola kata sandi administrator.

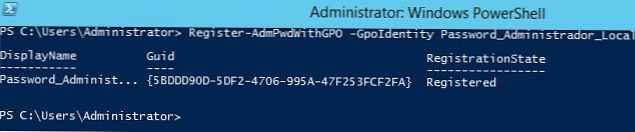

Untuk kemudahan manajemen, Anda dapat menyalin file template administratif LAPS (% WINDIR% \ PolicyDefinitions \ AdmPwd.admx dan% WINDIR% \ PolicyDefinitions \ en-US \ AdmPwd.adml) ke repositori GPO pusat - \\winitpro.ru\ Sysvol\ Kebijakan\ KebijakanDefinisi.Buat kebijakan yang disebut Kata Sandi_Administrador_Local dengan perintah berikut:

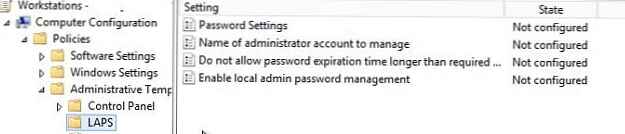

Daftarkan-AdmPwdWithGPO -GpoIdentity: Password_Administrador_Local Di konsol manajemen kebijakan domain (gpmc.msc), buka kebijakan ini untuk mengedit dan buka bagian GPO :: Konfigurasi Komputer -> Template Administratif -> LAPS.

Di konsol manajemen kebijakan domain (gpmc.msc), buka kebijakan ini untuk mengedit dan buka bagian GPO :: Konfigurasi Komputer -> Template Administratif -> LAPS.

Seperti yang Anda lihat, ada 4 pengaturan kebijakan khusus. Konfigurasikan sebagai berikut:

Seperti yang Anda lihat, ada 4 pengaturan kebijakan khusus. Konfigurasikan sebagai berikut:

- Aktifkan manajemen kata sandi admin lokal: Diaktifkan (aktifkan kebijakan manajemen kata sandi LAPS);

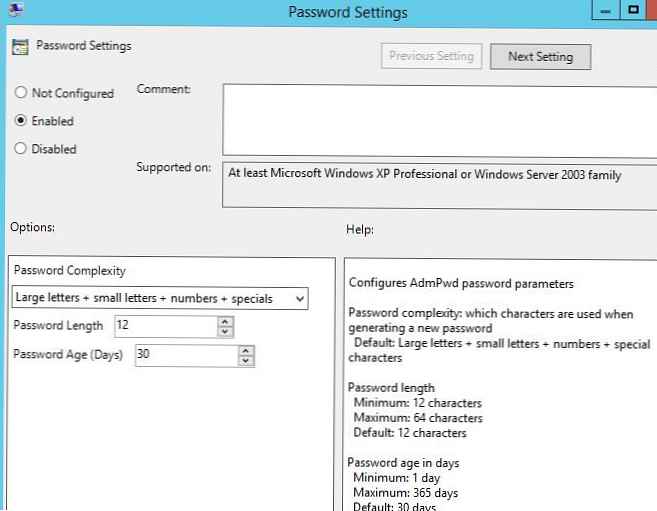

- Pengaturan kata sandi: Diaktifkan - kompleksitas kata sandi diatur dalam kebijakan, panjang dan frekuensi perubahan (mirip dengan kebijakan domain untuk kata sandi pengguna);

- Kompleksitas: Huruf besar, huruf kecil, angka, spesial

- Panjang: 12 karakter

- Umur: 30 hari

- Nama akun administrator untuk dikelola: Tidak dikonfigurasi (Ini adalah nama akun administrator yang kata sandinya akan berubah. Secara default, kata sandi untuk administrator internal dengan SID-500 diubah);

- Jangan izinkan waktu kedaluwarsa kata sandi lebih lama dari yang dipersyaratkan oleh kebijakan: Diaktifkan

Tetapkan Kata Sandi_Administrador_Local kebijakan OU dengan komputer (Desktops).

Instal LAPS di komputer klien melalui GPO

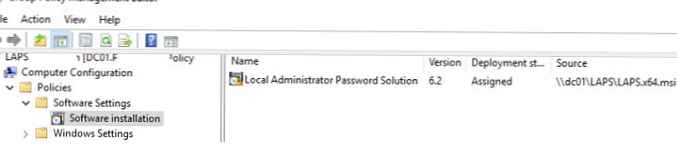

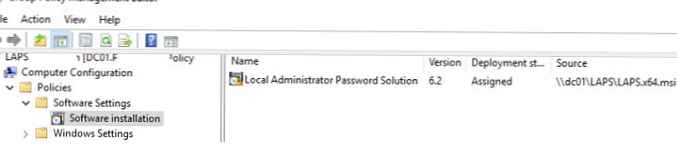

Setelah menyiapkan GPO, Anda harus menginstal bagian klien LAPS di komputer dalam domain. Anda dapat menginstal klien LAPS dengan berbagai cara: secara manual, melalui tugas SCCM, skrip masuk, dll. Dalam contoh kami, kami akan menginstal file MSI menggunakan kemampuan untuk menginstal paket MSI melalui kebijakan grup (GPSI).

- Buat folder bersama di direktori jaringan (atau di folder SYSVOL pada pengontrol domain) di mana Anda ingin menyalin file msi dari distribusi LAPS;

- Buat GPO baru dan di bawah Konfigurasi Komputer -> Kebijakan -> Pengaturan Perangkat Lunak -> Instalasi Perangkat Lunak buat tugas untuk menginstal paket MSI LAPS.

Tetap menetapkan kebijakan untuk OU yang diinginkan, dan setelah reboot, klien LAPS harus diinstal pada semua komputer di OU target.

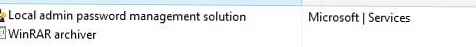

Pastikan entri "Solusi manajemen kata sandi admin lokal" muncul di daftar program yang diinstal di Panel Kontrol (Program dan Fitur).

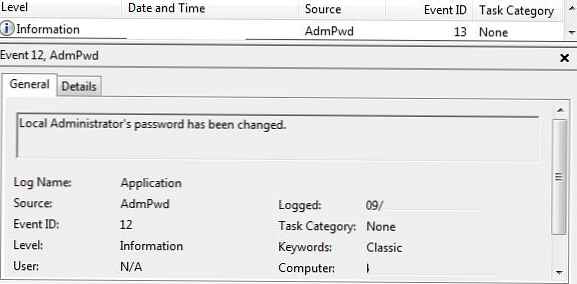

Ketika utilitas LAPS mengubah kata sandi administrator lokal, catatan ini dicatat dalam log Aplikasi (ID Peristiwa: 12, Sumber: AdmPwd).

Ketika utilitas LAPS mengubah kata sandi administrator lokal, catatan ini dicatat dalam log Aplikasi (ID Peristiwa: 12, Sumber: AdmPwd).

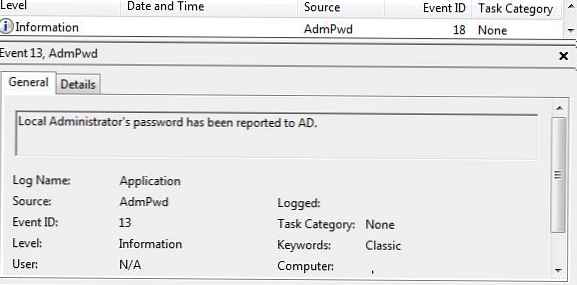

Acara penyimpanan kata sandi dalam atribut AD juga dicatat (ID Peristiwa: 13, Sumber: AdmPwd).

Acara penyimpanan kata sandi dalam atribut AD juga dicatat (ID Peristiwa: 13, Sumber: AdmPwd).

Ini adalah bagaimana atribut komputer baru dalam tampilan AD.

Ini adalah bagaimana atribut komputer baru dalam tampilan AD.

Menggunakan LAPS Utility untuk Melihat Kata Sandi Admin

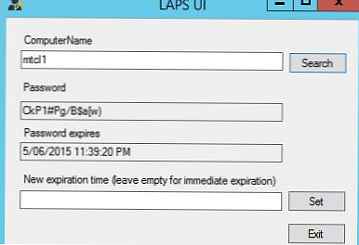

Utilitas grafis AdmPwd UI untuk melihat kata sandi LAPS harus diinstal pada komputer administrator.

Jalankan utilitas, masukkan nama komputer (di bidang nama pengguna), dan Anda akan melihat kata sandi saat ini dari administrator komputer lokal dan tanggal kedaluwarsa.

Jalankan utilitas, masukkan nama komputer (di bidang nama pengguna), dan Anda akan melihat kata sandi saat ini dari administrator komputer lokal dan tanggal kedaluwarsa.

Tanggal kedaluwarsa kata sandi dapat diatur secara manual, atau Anda dapat mengosongkan bidang tanggal dan menekan tombol Set (ini berarti kata sandi telah kedaluwarsa).

Kata sandi juga dapat diperoleh dengan menggunakan PowerShell:

Impor-Modul AdmPwd.PS

Dapatkan-AdmPwdPassword -ComputerName

Jika Anda berpikir bahwa kata sandi administrator lokal di semua komputer dalam OU tertentu terganggu, Anda dapat membuat kata sandi baru untuk semua komputer di OU dengan satu perintah. Untuk melakukan ini, kita memerlukan cmdlet Get-ADComputer:

Dapatkan-ADComputer -Filter * -SearchBase “OU = Komputer, DC = MSK, DC = winitpro, DC = en” | Reset-AdmPwdPassword -ComputerName $ _. Name

Demikian pula, Anda dapat mencantumkan kata sandi saat ini untuk semua komputer di OU:

Dapatkan-ADComputer -Filter * -SearchBase “OU = Komputer, DC = MSK, DC = winitpro, DC = en” | Dapatkan-AdmPwdPassword -ComputerName $ _. Name

LAPS dapat direkomendasikan sebagai solusi yang nyaman untuk mengatur sistem manajemen kata sandi yang aman pada komputer domain dengan kontrol granular akses ke kata sandi untuk komputer dari berbagai OU. Kata sandi disimpan dalam atribut Active Directory dalam teks yang jelas, tetapi alat bawaan AD dapat secara andal membatasi akses ke sana..

Kami juga menyarankan Anda membaca artikel Mengamankan Akun Administrator di Jaringan Windows.