Mari kita lihat bagaimana di lingkungan domain Direktori Aktif, menggunakan log pengontrol domain, menentukan administrator yang telah mereset kata sandi untuk akun pengguna tertentu.

Pertama-tama, dalam kebijakan domain, Anda harus mengaktifkan audit acara manajemen akun. Untuk melakukan ini:

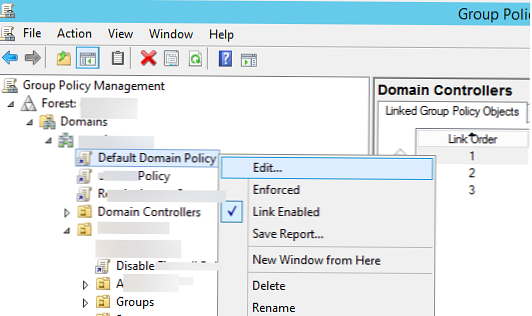

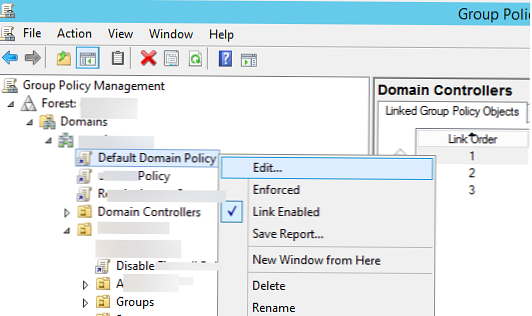

- Buka GPMC Manajemen kebijakan kelompok (gpmc.msc) dan edit kebijakan domain Kebijakan domain default.

- Kemudian di konsol Editor Kebijakan Grup, buka Konfigurasi Komputer -> Kebijakan -> Pengaturan Windows -> Pengaturan Keamanan -> Kebijakan Lokal -> Kebijakan Audit

- Temukan dan aktifkan kebijakan Manajemen Akun Pengguna Audit (jika Anda ingin merekam dalam log upaya yang berhasil dan tidak berhasil untuk mengubah kata sandi, pilih opsi Sukses dan Kegagalan).Catatan. Anda dapat mengaktifkan kebijakan yang sama di bagian kebijakan audit lanjutan (Konfigurasi Komputer> Kebijakan> Pengaturan Windows> Pengaturan Keamanan> Konfigurasi Audit Lanjut)

- Setelah melalui siklus pembaruan kebijakan grup pada klien, Anda dapat mencoba mengubah kata sandi setiap pengguna dalam AD.

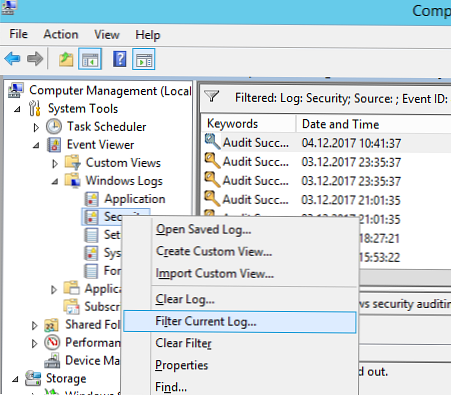

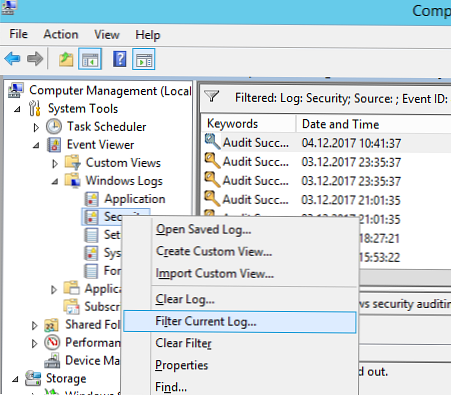

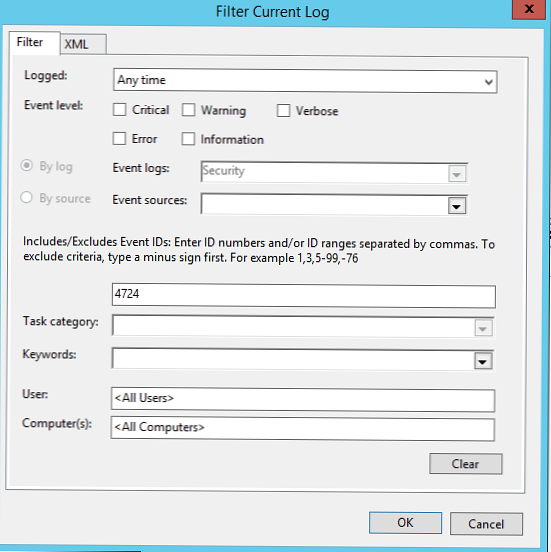

- Setelah itu, buka konsol penampil acara di pengontrol domain dan pergi ke bagian Peraga Peristiwa -> Log Windows -> Keamanan. Klik kanan pada log dan pilih Saring log saat ini.

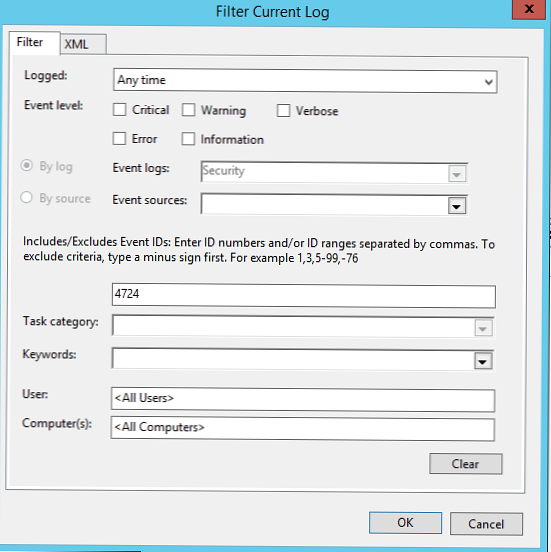

- Dalam parameter filter tentukan bahwa hanya acara dengan kode EventID yang akan ditampilkan 4724.

- Hanya acara yang berhasil mengubah kata sandi yang akan tetap ada dalam daftar acara (Upaya telah dilakukan untuk mengatur ulang kata sandi akun.) Pada saat yang sama, dalam tampilan acara yang diperluas, Anda dapat melihat nama akun administrator yang melakukan perubahan kata sandi (Subjek :) dan, pada kenyataannya, akun pengguna yang kata sandinya diatur ulang (Akun Target :).

Kiat. Dalam konteks mendapatkan informasi lengkap tentang peristiwa perubahan kata sandi pengguna, pengidentifikasi peristiwa berikut dapat ditambahkan ke filter:

- 4724 (628 - pada versi Windows Server yang lebih lama) - Upaya telah dilakukan untuk mereset kata sandi akun

- 4723 (627 - dalam versi Windows Server yang lebih lama) - Upaya telah dilakukan untuk mengubah kata sandi akun

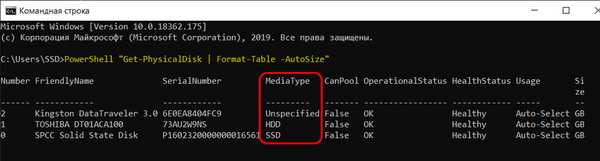

Informasi tentang acara ini dari majalah semua Pengontrol domain Direktori Aktif menggunakan cmdlet PowerShell Get-ADComputer dan Get-WinEvent dapat diperoleh sebagai berikut:(Dapatkan-ADComputer -SearchBase 'OU = Pengontrol Domain, DC = winitpro, DC = loc' -Filter *). Nama | foreach

Get-WinEvent -ComputerName $ _ -FilterHashtable @ LogName = "Security"; ID = 4724 | Foreach

$ event = [xml] $ _. ToXml ()

if ($ event)

$ Time = Get-Date $ _. TimeCreated -UFormat "% Y-% m-% d% H:% M:% S"

$ AdmUser = $ event.Event.EventData.Data [4]. "# Teks"

$ User = $ event.Event.EventData.Data [0]. "# Teks"

$ dc = $ event.Event.System.computer

host-host “Admin” $ AdmUser “reset password to” $ User “on” $ dc ““ $ Time

Jika perlu, data ini dapat ditulis langsung dari PowerShell ke database mysql eksternal, melalui MySQL .NET Connector khusus, mirip dengan skrip yang dijelaskan dalam artikel. Cari tahu siapa yang menghapus file pada file server.