Pada artikel ini, kami akan menganalisis metodologi untuk menggunakan fungsional Manajer Sumberdaya Server File (FSRM) di server file Windows Server 2012 R2 untuk mendeteksi dan memblokir bekerja virus ransomware (Encoder Trojans, Ransomware atau CryptoLocker). Secara khusus, kami akan mencari cara untuk menginstal layanan FSRM, mengkonfigurasi deteksi jenis file tertentu dan, jika file tersebut terdeteksi, memblokir akses pengguna ke direktori pada file server.

Konten:

- Deteksi Enkripsi dengan FSRM

- Konfigurasikan pengaturan SMTP FSRM untuk mengirim pemberitahuan email

- Buat grup ekstensi file yang dibuat oleh ransomware

- Konfigurasikan Templat Layar File

- Menerapkan Template Layar File ke Disk atau Folder

- Secara otomatis memblokir akses ke pengguna yang terinfeksi dengan enkripsi

- Pengujian Keamanan FSRM

Deteksi Enkripsi dengan FSRM

Jika komponen File Server Resource Manager belum diinstal di server, itu dapat diinstal menggunakan konsol grafis Server Manager atau dari baris perintah PowerShell:

Instal-WindowsFeature FS-Resource-Manager -IncludeManagementTools

Kami memverifikasi bahwa peran telah ditetapkan:

Get-WindowsFeature -Name FS-Resource-Manager

Setelah menginstal komponen, server perlu di-boot ulang.

Setelah menginstal komponen, server perlu di-boot ulang.

Konfigurasikan pengaturan SMTP FSRM untuk mengirim pemberitahuan email

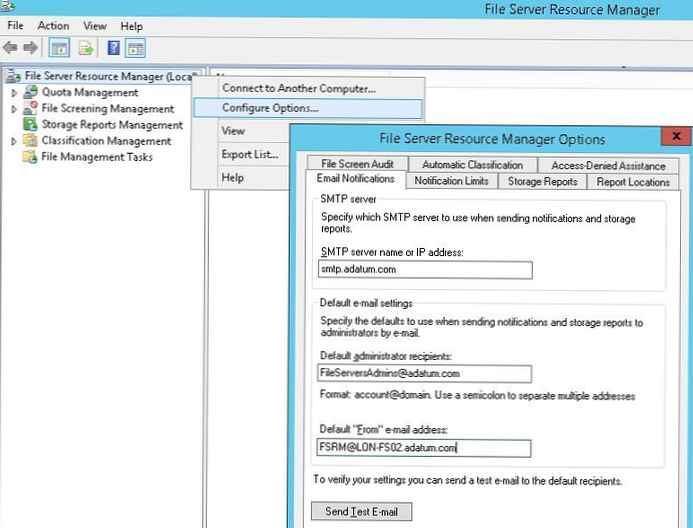

Langkah selanjutnya adalah konfigurasi parameter SMTP dari layanan FSRM, berkat administrator dapat mengkonfigurasi mengirim pemberitahuan email ke kotak suratnya. Untuk melakukan ini, jalankan konsol fsrm.msc, klik kanan pada root konsol File Server Resource Manager dan pilih Konfigurasikan Opsi.

Tentukan alamat server SMTP, kotak surat administrator, dan nama pengirim.

Kiat. Jika Anda tidak memiliki server surat internal, Anda dapat mengonfigurasi penerusan melalui relai SMTP ke kotak surat eksternal.

Anda dapat memeriksa kebenaran pengaturan server SMTP dengan mengirim surat uji menggunakan tombol Kirim Email Tes.

Anda juga dapat mengonfigurasi pengaturan SMTP layanan FSRM menggunakan Powershell:

Set-FsrmSetting -AdminEmailAddress "[email protected]" -smtpserver smtp.adatum.com -FromEmailAddress "[email protected]"

Buat grup ekstensi file yang dibuat oleh ransomware

Langkah selanjutnya adalah membuat grup file yang akan berisi ekstensi yang dikenal dan nama file yang dibuat oleh enkripsi dalam proses.

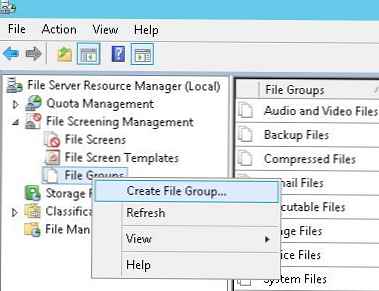

Daftar ini dapat diatur dari konsol FSRM. Untuk melakukan ini, perluas bagian Manajemen Penyaringan File -> Grup File dan pilih Buat grup file.

Anda harus menentukan nama grup (misalnya, File crypto) dan tambahkan semua ekstensi yang dikenal ke daftar menggunakan bidang File untuk dimasukkan.

Anda harus menentukan nama grup (misalnya, File crypto) dan tambahkan semua ekstensi yang dikenal ke daftar menggunakan bidang File untuk dimasukkan.

Daftar ekstensi file yang diketahui dibuat oleh enkripsi cukup besar, sehingga jauh lebih mudah untuk membuatnya menggunakan PowerShell.

Daftar ekstensi file yang diketahui dibuat oleh enkripsi cukup besar, sehingga jauh lebih mudah untuk membuatnya menggunakan PowerShell.

Di Windows Server 2012, Anda dapat membuat grup file menggunakan PowerShell seperti ini:

Baru-FsrmFileGroup -Name "Crypto-file" -IncludePattern @ ( "_ Locky_recover_instructions.txt", "DECRYPT_INSTRUCTIONS.TXT", "DECRYPT_INSTRUCTION.TXT", "HELP_DECRYPT.TXT", "HELP_DECRYPT.HTML", "DecryptAllFiles.txt", "enc_files.txt", "HowDecrypt.txt", "How_Decrypt.txt", "How_Decrypt.html", "HELP_RESTORE_FILES.txt" ,, "restore_files * .txt", "restore_files.txt", "RECOVERY_KEY," "cara mendekripsi file aes.lnk", "HELP_DECRYPT.png", "HELP_DECRYPT.lnk", "DecryptAllFiles * .txt", "Decrypt.exe", "AllFilesAreLocked * .bmp", "MESSAGE.txt", "* .locky "," *. ezz "," * .ecc "," * .exx "," * .7z.encrypted "," * .ctbl "," * .encrypted "," * .aaa "," * .xtbl "," * .abc "," * .JUST "," * .EnCiPhErEd "," * .cryptolocker "," *. micro "," *. vvv ")

Di Windows Server 2008 R2, Anda harus menggunakan utilitas filescrn.exe:

filescrn.exe filegroup add / filegroup: "Crypto-file" / anggota: "DECRYPT_INSTRUCTIONS.TXT | DECRYPT_INSTRUCTION.TXT | DecryptAllFiles.txt | enc_files.txt | HowDecrypt.txt | How_Decrypt.txt | How_Decrypt.html | HELP_TO_DECRYPT_YOUR_FILES.txt | HELP_RESTORE_FILES .txt | HELP_TO_SAVE_FILES.txt | restore_files * .txt | restore_files.txt | RECOVERY_KEY.TXT | HELP_DECRYPT.png | HELP_DECRYPT.lnk | DecryptAllFiles * .txt | Decrypt.exe ATTENTTED. .txt | * .locky | * .ezz | * .ecc | * .exx | * .7z.encrypted | * .ctbl | * .encrypted | * .aaa | * .xtbl | * .EnCiPhErEd | * .cryptolocker | * .micro | * .vvv | * .ecc | * .ezz | * .exx | * .zzz | * .xyz | * .aaa | * .abc | * .ccc | * .vvv | * .xxx | * .ttt | * .micro | * .encrypted | * .locked | * .crypto | * _crypt | * .crinf | * .r5a | * .XRNT | * .XTBL | * .crypt | * .R16M01D05 | * .pzdc | *. bagus | * .LOL! | * .OMG! | * .RDM | * .RRK | * .encryptedRSA | * .crjoker | * .LeChiffre | *.keybtc@inbox_com | * .0x0 | * .bleep | * .1999 | * .vault | * .HA3 | * .toxcrypt | * .magic | * .SUPERCRYPT | * .CTBL | * .CTB2 | * .locky "

Kiat. Anda dapat mengkompilasi sendiri daftar ekstensi file dari berbagai enkripsi yang diketahui, atau menggunakan daftar yang diperbarui secara berkala dan siap pakai yang dikelola oleh para penggemar:

https://www.bleib-virenfrei.de/ransomware/

https://fsrm.experiant.ca/api/v1/combined

Dalam kasus kedua, daftar ekstensi file untuk FSRM saat ini dapat diunduh langsung dari server web menggunakan Invoke-WebRequest

new-FsrmFileGroup -name "Grup File Anti-Ransomware" -IncludePattern @ ((Luncurkan-WebRequest -Uri "https://fsrm.experiant.ca/api/v1/combined").content | convertfrom-json |% $ _.filters)

Atau gunakan file yang sudah jadi: crypto_extensions.txt. File ini dapat disimpan ke disk dan diperbarui dengan menggunakannya sebagai grup file FSRM yang dibuat:

$ ext_list = Dapatkan-Konten. \ crypto_extensions.txt

Set-FsrmFileGroup -Nama "Crypto-files" -IncludePattern ($ ext_list)

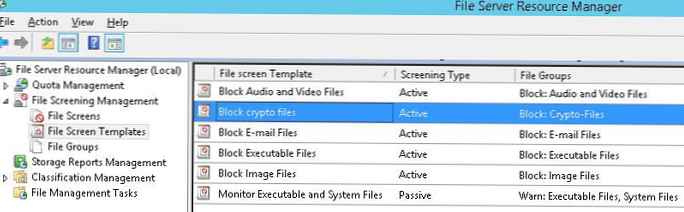

Konfigurasikan Templat Layar File

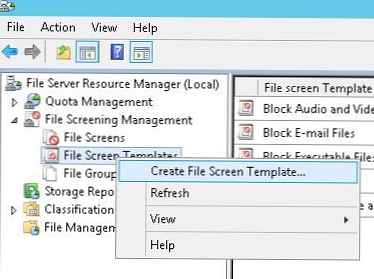

Buat File Screen Template baru yang mendefinisikan tindakan yang harus diambil FSRM ketika mendeteksi file yang ditentukan. Untuk melakukan ini, di konsol FSRM, buka Manajemen Layar File -> Template Layar File. Buat template baru Buat Template Layar File.

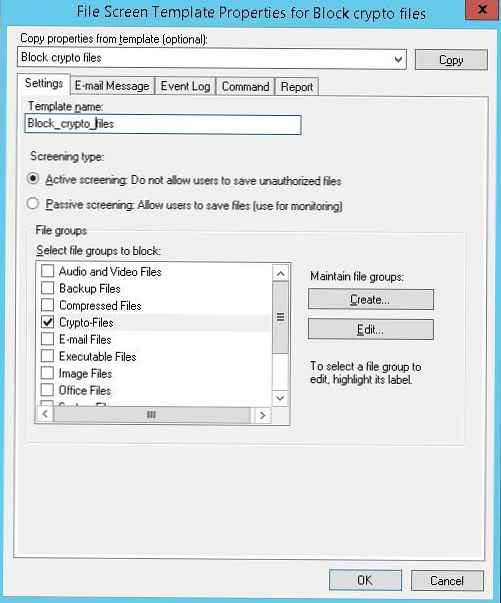

Pada tab pengaturan, tentukan nama templat “Block_crypto_files”, Jenis pemutaran - Penapisan aktif (dilarang untuk membuat jenis file yang ditentukan) dan pilih Crypto-Files dalam daftar grup file.

Pada tab pengaturan, tentukan nama templat “Block_crypto_files”, Jenis pemutaran - Penapisan aktif (dilarang untuk membuat jenis file yang ditentukan) dan pilih Crypto-Files dalam daftar grup file.

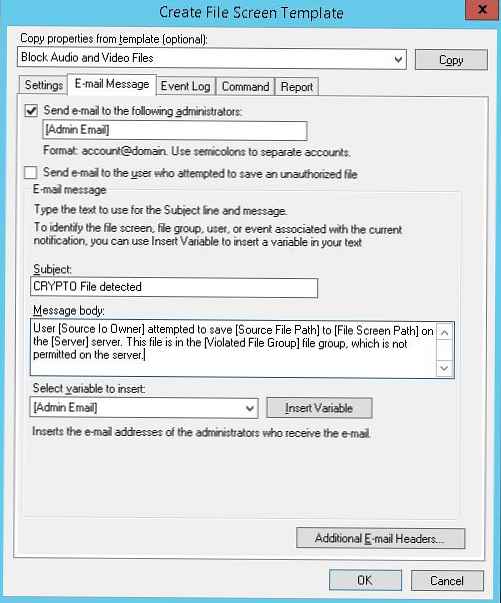

Tab Pesan Email aktifkan mengirim pemberitahuan email dengan menyesuaikan teks pemberitahuan sesuai keinginan Anda.

Tab Pesan Email aktifkan mengirim pemberitahuan email dengan menyesuaikan teks pemberitahuan sesuai keinginan Anda.

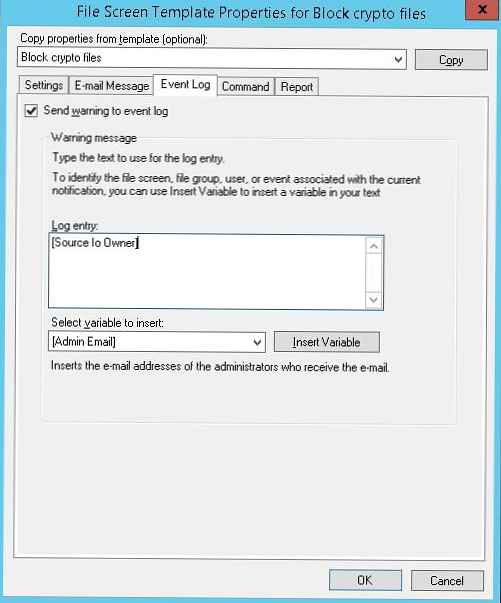

Tab Acara Log aktifkan event logging di log sistem. Dengan indikasi hanya mencatat nama pengguna: [Sumber Io Pemilik]

Tab Acara Log aktifkan event logging di log sistem. Dengan indikasi hanya mencatat nama pengguna: [Sumber Io Pemilik]

Tab Perintah Anda dapat menentukan tindakan yang akan diambil ketika jenis file ini terdeteksi. Lebih lanjut tentang ini di bawah ini..

Simpan perubahannya. Templat lain akan muncul dalam daftar templat..

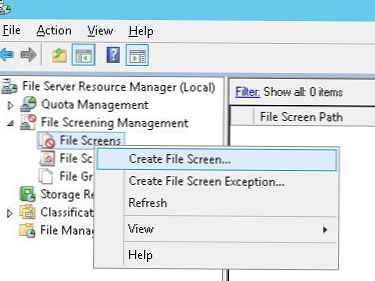

Menerapkan Template Layar File ke Disk atau Folder

Tetap menetapkan template yang dibuat ke disk atau folder jaringan di server. Buat aturan baru di konsol FSRM Buat layar file.

Di bidang Jalur layar file, Anda perlu menentukan drive lokal atau path ke direktori yang kami inginkan untuk mengaktifkan sistem perlindungan enkripsi, dan dalam daftar template pilih template Block_crypto_files yang dibuat sebelumnya..

Di bidang Jalur layar file, Anda perlu menentukan drive lokal atau path ke direktori yang kami inginkan untuk mengaktifkan sistem perlindungan enkripsi, dan dalam daftar template pilih template Block_crypto_files yang dibuat sebelumnya..

Secara otomatis memblokir akses ke pengguna yang terinfeksi dengan enkripsi

Masih untuk mengonfigurasi tindakan yang akan dilakukan FSRM ketika mendeteksi file yang dibuat oleh enkripsi. Kami akan menggunakan skrip yang sudah jadi: Lindungi File Server Anda dari Ransomware dengan menggunakan FSRM dan Powershell (https://gallery.technet.microsoft.com/scriptcenter/Protect-your-File-Server-f3722fce). Apa yang dilakukan skrip ini? Saat mencoba menulis jenis file "terlarang" ke direktori jaringan, FSRM menjalankan skrip ini, yang menganalisis log peristiwa dan pada level bola melarang pengguna untuk menulis, upaya dilakukan untuk menulis jenis file terlarang dari bawah. Dengan demikian, kami akan memblokir akses pengguna yang terinfeksi ke folder jaringan.

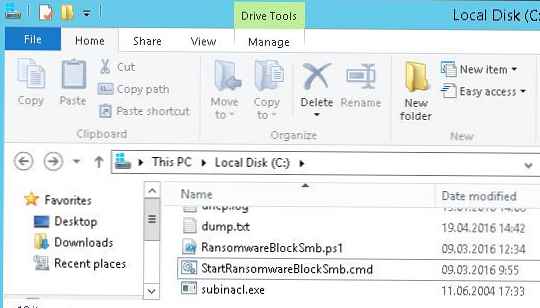

Unduh skrip yang ditentukan dan unzip ke root direktori C: \ pada server file. Salin utilitas ke folder yang sama Subinacl (diperlukan untuk mengubah izin pada direktori jaringan). Berikut ini akan muncul dalam katalog file:

- RansomwareBlockSmb.ps1

- StartRansomwareBlockSmb.cmd

- subinacl.exe

Catatan. Dalam skrip PS, saya harus mengubah baris:

$ SubinaclCmd = "C: \ subinacl / verbose = 1 / share \\ 127.0.0.1 \" + "$ SharePart" + "/ deny deny =" + "$ BadUser"

dan

if ($ Rule -match "Crypto-Files")

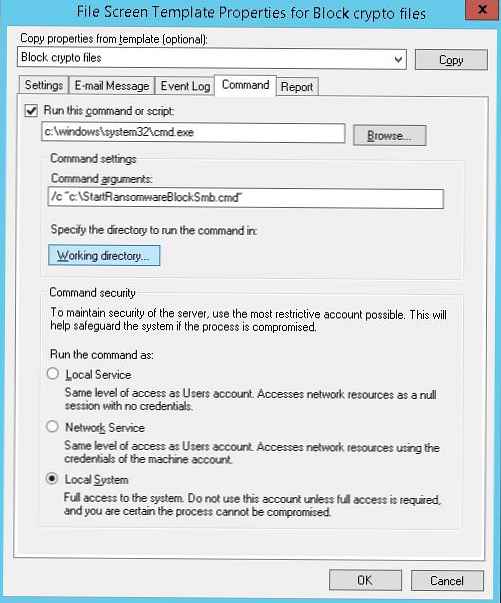

Tetap dalam pengaturan templat "Block crypto files" pada tab Perintah menunjukkan bahwa baris perintah harus dimulai dengan argumen StartRansomwareBlockSmb.cmd:

Jalankan perintah atau skrip ini: c: \ windows \ system32 \ cmd.exe

Argumen perintah: / c "c: \ StartRansomwareBlockSmb.cmd"

Perintah harus dieksekusi dengan hak sistem lokal (Lokal Sistem).

Pengujian Keamanan FSRM

Mari kita uji bagaimana perlindungan FSRM terhadap enkripsi bekerja. Mengapa membuat file dengan ekstensi sewenang-wenang di direktori yang dilindungi, dan mencoba mengubahnya ke .locky terlarang.

Saat mencoba menyimpan file terlarang, FSRM akan mencatat acara:

ID Peristiwa: 8215

Sumber: SRMSVC

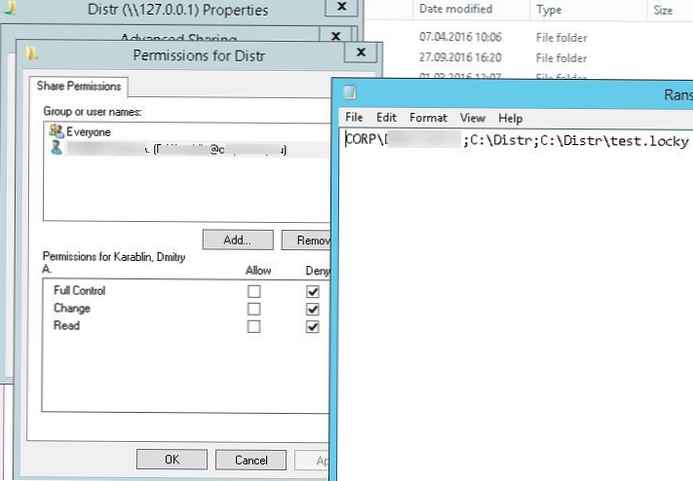

Skrip RansomwareBlockSmb.ps1, berdasarkan data dari acara tersebut, akan melarang pengguna saat ini mengakses direktori ini dengan menetapkan penyangkalan pribadi dalam izin bola:

Perlindungan berhasil! Di root disk di log Anda dapat melihat direktori dan pengguna dari mana enkripsi mencoba untuk menjalankan.

Perlindungan berhasil! Di root disk di log Anda dapat melihat direktori dan pengguna dari mana enkripsi mencoba untuk menjalankan.

Jika Anda ingin memberikan tingkat perlindungan yang lebih tinggi, Anda dapat beralih dari daftar hitam file ke putih, ketika hanya file jenis yang diizinkan yang dapat disimpan di server file.

Jadi, kami memeriksa cara menggunakan FSRM untuk secara otomatis memblokir akses ke direktori jaringan ke pengguna yang komputernya terinfeksi virus enkripsi. Tentu saja, menggunakan FSRM dalam mode ini tidak dapat memberikan jaminan 100% untuk melindungi file di server dari kelas virus ini, tetapi sebagai salah satu eselon perlindungan, teknik ini cukup cocok untuk dirinya sendiri. Pada artikel berikut, kami akan mempertimbangkan beberapa opsi lagi untuk melawan virus kriptografi:

- Bagaimana memulihkan file pengguna dari snapshot VSS setelah terinfeksi oleh seorang penyandi

- Blokir virus dan ransomware dengan Kebijakan Pembatasan Perangkat Lunak