Kami melanjutkan serangkaian artikel tentang metode melawan virus kriptografi. Terakhir kali, kami melihat metode sederhana perlindungan proaktif terhadap ransomware di server file menggunakan FSRM. Hari ini kita akan berbicara tentang metode pemulihan data yang memungkinkan Anda memulihkan file tanpa kesulitan jika virus telah menembus dan mengenkripsi dokumen di komputer pengguna.

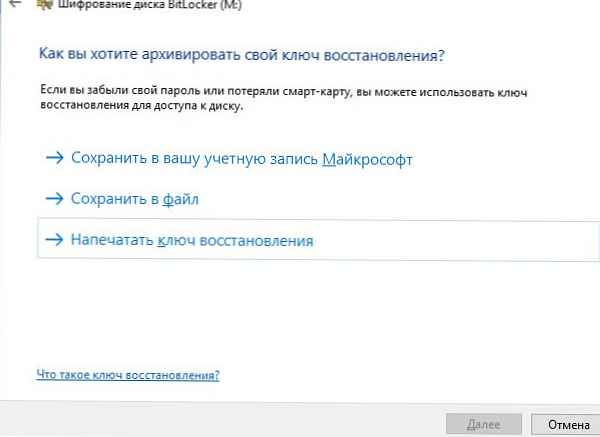

Cara termudah untuk mengembalikan data asli setelah mengenkripsi dokumen dengan trojan-enkripsi adalah mengembalikan data dari cadangan. Dan jika cadangan data terpusat pada server masih dapat diatur, maka membuat cadangan data dari komputer pengguna jauh lebih sulit. Untungnya, Windows sudah memiliki mekanisme cadangan bawaan. - salinan bayangan, dibuat oleh Volume Shadow Copy Service (VSS).

Agar dapat memulihkan versi file lama dari snapshot VSS, kondisi berikut ini harus dipenuhi:

- VSS harus diaktifkan untuk volume yang dilindungi

- harus ada ruang disk kosong yang cukup untuk menyimpan gambar (setidaknya 10-20%)

- pengguna tidak boleh memiliki hak administrator lokal di komputernya (sebagian besar enkripsi modern yang berjalan dengan hak administrator menghapus semua snapshot VSS yang tersedia), dan perlindungan Kontrol Akun Pengguna (UAC) diaktifkan

Pertimbangkan mekanisme untuk manajemen kebijakan snapshot terpusat di lingkungan domain Direktori Aktif untuk memungkinkan pemulihan data setelah serangan virus enkripsi.

Konten:

- Mengaktifkan VSS di komputer menggunakan GPO

- Menyalin vshadow.exe ke komputer pengguna menggunakan GPO

- Skrip PowerShell untuk membuat snapshot bayangan dari semua volume

- Tugas penjadwal untuk membuat snapshot VSS

- Kembalikan data asli dari salinan bayangan volume

- Kesimpulan

Mengaktifkan VSS di komputer menggunakan GPO

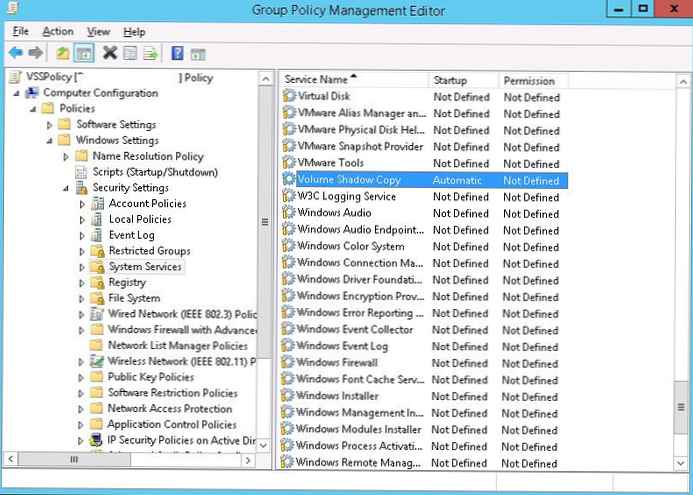

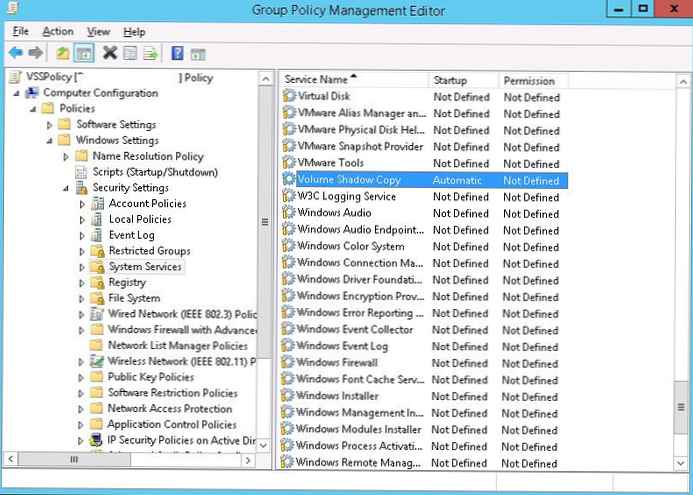

Pertama-tama, kami akan membuat kebijakan grup yang akan menyertakan layanan Volume Shadow Copy Service (VSS) di komputer pengguna. Untuk melakukan ini, di konsol GPMC.msc buat GPO baru bernama Vsspolicy dan tetapkan ke OU dengan komputer pengguna.

Mari kita beralih ke mode pengeditan GPO. Kemudian di bagian ini Komputer Konfigurasi->Windows Pengaturan->Keamanan Pengaturan->Sistem Layanan dalam daftar layanan yang Anda butuhkan untuk menemukan layanan Volume Bayangan Salin dan atur jenis startup untuknya Otomatis.

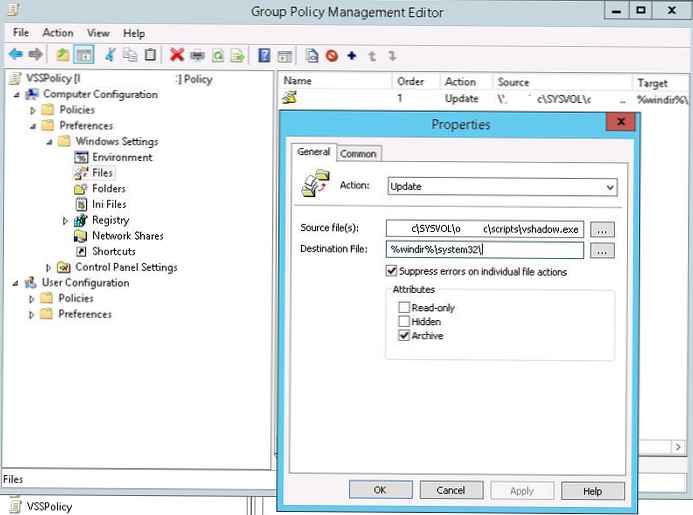

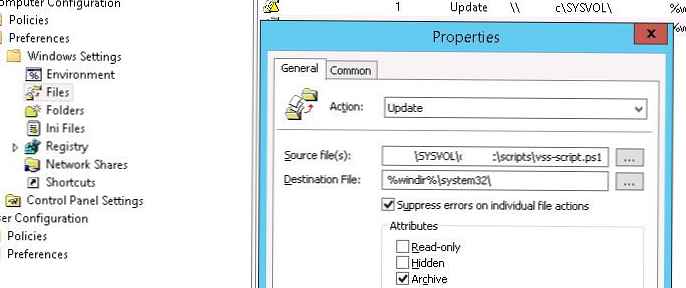

Menyalin vshadow.exe ke komputer pengguna menggunakan GPO

Untuk membuat dan mengelola salinan bayangan pada PC pengguna, kami membutuhkan utilitas vshadow.exe dari Windows SDK. Dalam contoh ini, kita akan menggunakan vshadow dari SDK untuk Windows 7 x64 (dalam kasus saya, ini berfungsi dengan baik pada Windows 7 dan Windows 10 x64). Menggunakan GPP, salin file vshadow.exe ke direktori% windir% \ system32 di semua komputer.

Kiat. File vshadow.exe dapat diunduh dari tautan ini: vshadow-7 × 64.zipUntuk melakukan ini, di bagian kebijakan Konfigurasi Komputer -> Preferensi -> Pengaturan Windows -> File buat kebijakan baru yang menyalin file vshadow.exe dari direktori \\domain.loc \ SYSVOL \domain.loc \ scripts \ (file harus disalin di sini sebelumnya) ke katalog % windir% \ system32 \ vshadow.exe (Anda harus menentukan nama file di tujuan). Anda dapat mengonfigurasi kebijakan ini agar berfungsi hanya sekali (Terapkan sekali dan jangan mendaftar ulang).

Skrip PowerShell untuk membuat snapshot bayangan dari semua volume

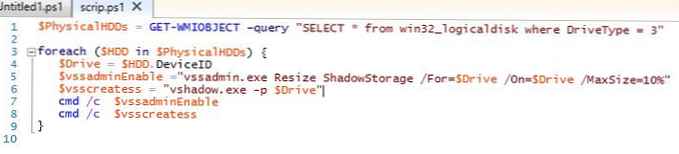

Selanjutnya, kita memerlukan skrip yang akan menentukan daftar disk dalam sistem, mengaktifkan perekaman bayangan untuk semua, dan membuat snapshot VSS baru. Saya mendapat skrip berikut:

$ HDDs = GET-WMIOBJECT -query "SELECT * dari win32_logicaldisk mana DriveType = 3"

foreach ($ HDD dalam $ HDDs)

$ Drive = $ HDD.DeviceID

$ vssadminEnable = "vssadmin.exe Ubah Ukuran ShadowStorage / For = $ Drive / On = $ Drive / MaxSize = 10%"

$ vsscreatess = "vshadow.exe -p $ Drive"

cmd / c $ vssadminEnable

cmd / c $ vsscreatess

Istilah pertama memungkinkan Anda untuk menemukan semua disk dalam sistem, dan kemudian untuk setiap disk utilitas vshadow mengaktifkan salinan bayangan, yang seharusnya menempati tidak lebih dari 10% dari ruang dan membuat salinan baru.

Istilah pertama memungkinkan Anda untuk menemukan semua disk dalam sistem, dan kemudian untuk setiap disk utilitas vshadow mengaktifkan salinan bayangan, yang seharusnya menempati tidak lebih dari 10% dari ruang dan membuat salinan baru.

Script ini akan disimpan ke file vss-naskah.ps1 dan juga menyalin ke komputer pengguna melalui GPO.

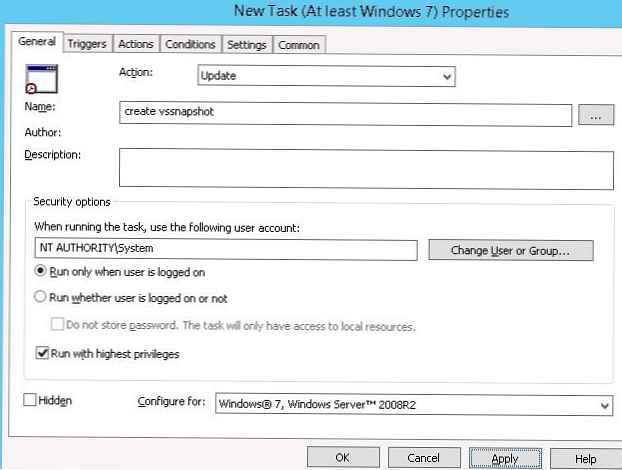

Tugas penjadwal untuk membuat snapshot VSS

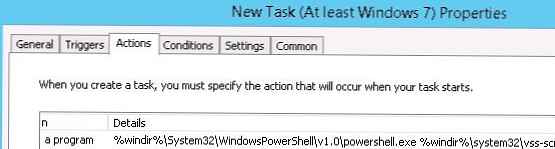

Hal terakhir yang harus dilakukan adalah membuat tugas scheduler pada semua PC, yang secara teratur menjalankan skrip PowerShell vss-script.ps1 dan membuat snapshot disk vss baru. Cara termudah untuk membuat tugas seperti itu adalah melalui GPP. Untuk ini, di bagian Komputer Konfigurasi -> Preferensi -> Dijadwalkan Tugas buat tugas penjadwal baru (Baru-> Tugas Terjadwal (setidaknya Windows 7) dengan nama: buat vssnapshot, yang berjalan sebagai NT OTORITAS \Sistem dengan hak tinggi.

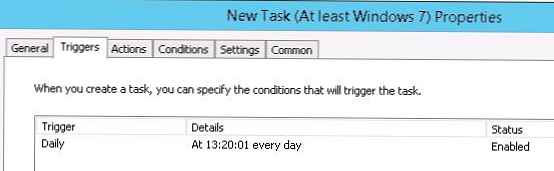

Katakanlah tugas tersebut harus dimulai setiap hari saat makan siang pukul 13.20 (di sini Anda perlu secara independen memikirkan frekuensi yang diperlukan untuk membuat gambar).

Katakanlah tugas tersebut harus dimulai setiap hari saat makan siang pukul 13.20 (di sini Anda perlu secara independen memikirkan frekuensi yang diperlukan untuk membuat gambar).

Jalankan skrip:% windir% \ System32 \ WindowsPowerShell \ v1.0 \ powershell.exe

Jalankan skrip:% windir% \ System32 \ WindowsPowerShell \ v1.0 \ powershell.exe

dengan argumen% windir% \ system32 \ vss-script.ps1

Kiat. Penting juga untuk menyediakan pembuatan tugas mingguan bagi penjadwal untuk menghapus snapshot VSS lama. Untuk melakukan ini, buat tugas baru untuk penjadwal yang menjalankan skrip yang mirip dengan yang pertama, tetapi dengan baris:

$ vssadminDeleteOld = “vshadow.exe -do =% $ Drive”

cmd / c $ vssadminDeleteOld

Kembalikan data asli dari salinan bayangan volume

Dalam hal penyandinya tetap berada di PC pengguna dan melakukan pekerjaan kotornya, setelah me-rootingnya dari sistem, administrator dapat mengembalikan dokumen pengguna dari snapshot terakhir.

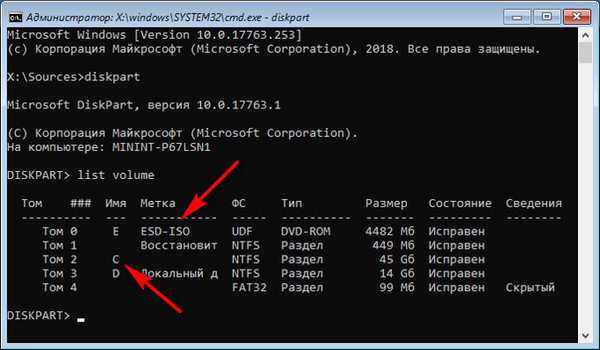

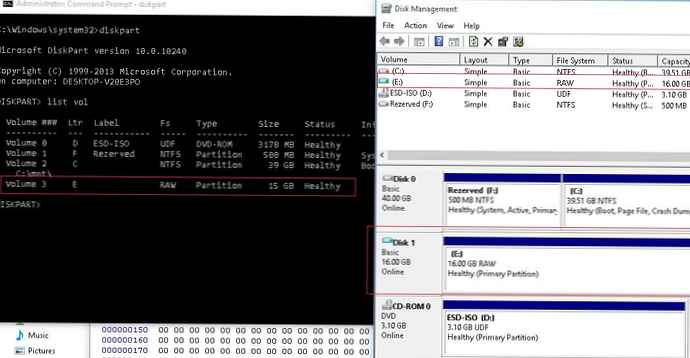

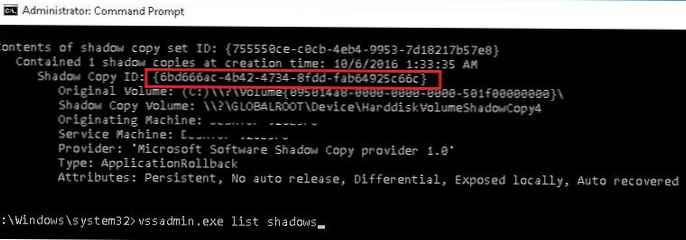

Daftar semua foto yang tersedia dapat ditampilkan dengan perintah:

bayangan daftar vssadmin.exe

Dalam contoh kami, bidikan terakhir diambil pada 10/6/2016 1:33:35 dan memiliki Shadow Copy ID = 6bd666ac-4b42-4734-8fdd-fab64925c66c.

Dalam contoh kami, bidikan terakhir diambil pada 10/6/2016 1:33:35 dan memiliki Shadow Copy ID = 6bd666ac-4b42-4734-8fdd-fab64925c66c.

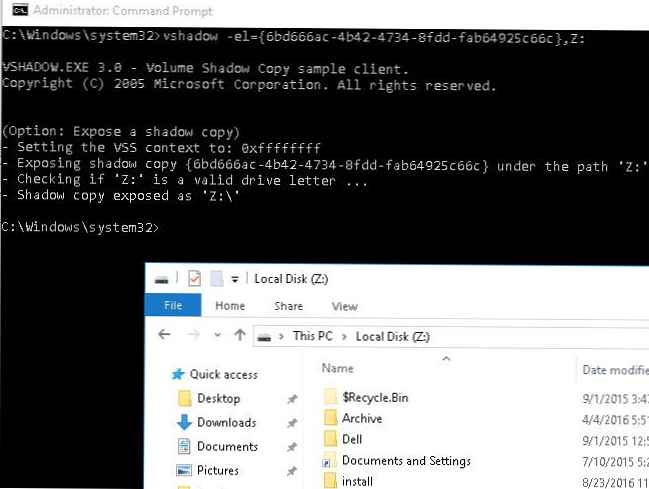

Kami memasang snapshot baca sebagai drive sistem terpisah dengan ID-nya:

vshadow -el = 6bd666ac-4b42-4734-8fdd-fab64925c66c, Z:

Sekarang menggunakan File Explorer atau manajer file apa pun, salin file asli dari drive Z:, yang merupakan isi dari snapshot disk yang terhubung.

Sekarang menggunakan File Explorer atau manajer file apa pun, salin file asli dari drive Z:, yang merupakan isi dari snapshot disk yang terhubung.

Untuk melepas disk dengan snapshot:

mountvol Z: \ / D

Kesimpulan

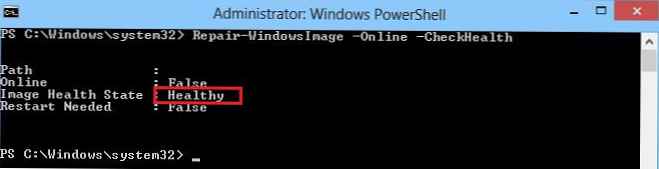

Tentu saja, salinan bayangan VSS bukan metode memerangi virus kriptografi dan tidak membatalkan pendekatan terpadu untuk mengatur keamanan jaringan dari virus (antivirus, memblokir peluncuran file yang dapat dieksekusi menggunakan kebijakan SRP atau AppLocker, filter reputasi SmartScreen, dll.). Namun, kesederhanaan dan aksesibilitas dari mekanisme salinan bayangan volume, menurut pendapat saya, keuntungan besar dari metode sederhana memulihkan data yang dienkripsi, yang sangat mungkin berguna jika infeksi menembus komputer pengguna..