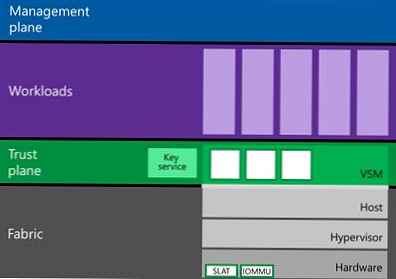

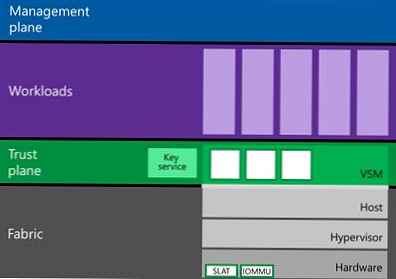

Windows 10 Enterprise (dan hanya dalam edisi ini) memiliki komponen Hyper-V baru yang disebut Virtual Aman Mode (VSM). VSM adalah wadah aman (mesin virtual) yang berjalan di hypervisor dan terpisah dari host Windows 10 dan kernelnya. Komponen sistem yang kritis terhadap keamanan dijalankan di dalam wadah virtual yang aman ini. Tidak ada kode pihak ketiga di dalam VSM yang dapat dieksekusi, dan integritas kode terus diperiksa untuk modifikasi. Arsitektur ini memungkinkan Anda untuk melindungi data dalam VSM, bahkan jika kernel Windows 10 host terganggu, karena bahkan kernel tidak memiliki akses langsung ke VSM.

Wadah VSM tidak dapat terhubung ke jaringan, dan tidak ada yang bisa mendapatkan hak administratif di dalamnya. Di dalam wadah Mode Aman Virtual, kunci enkripsi, data otorisasi pengguna, dan informasi penting lainnya dari sudut pandang kompromi dapat disimpan. Dengan demikian, penyerang tidak akan lagi dapat menembus infrastruktur perusahaan menggunakan informasi akun pengguna domain yang di-cache secara lokal.

Komponen sistem berikut dapat bekerja di dalam VSM:

Komponen sistem berikut dapat bekerja di dalam VSM:

- LSASS (Lokal Keamanan Subsistem Layanan) - komponen yang bertanggung jawab untuk otorisasi dan isolasi pengguna lokal (dengan demikian, sistem dilindungi dari serangan seperti "lulus hash" dan utilitas seperti mimikatz). Ini berarti bahwa kata sandi (dan / atau hash) dari pengguna yang terdaftar dalam sistem tidak dapat diperoleh bahkan oleh pengguna dengan hak administrator lokal.

- Virtual TPM (vTPM) - TPM sintetis untuk mesin tamu diperlukan untuk mengenkripsi konten drive

- Sistem kontrol integritas kode OS - perlindungan kode sistem terhadap modifikasi

Untuk menggunakan mode VSM, persyaratan perangkat keras berikut disajikan ke lingkungan:

- Dukungan untuk UEFI, Boot Aman, dan Modul Platform Tepercaya (TPM) untuk penyimpanan kunci aman

- Dukungan untuk virtualisasi perangkat keras (setidaknya VT-x atau AMD-V)

Cara mengaktifkan Mode Aman Virtual (VSM) di Windows 10

Mari kita lihat cara mengaktifkan Mode Aman Virtual Windows 10 (dalam contoh kami, ini adalah Build 10130).

- UEFI Secure Boot harus diaktifkan.

- Windows 10 harus dimasukkan dalam domain (VSM - hanya melindungi akun pengguna domain, tetapi bukan yang lokal).

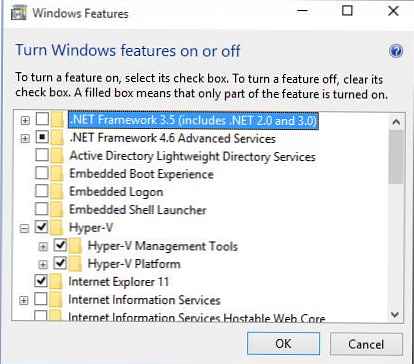

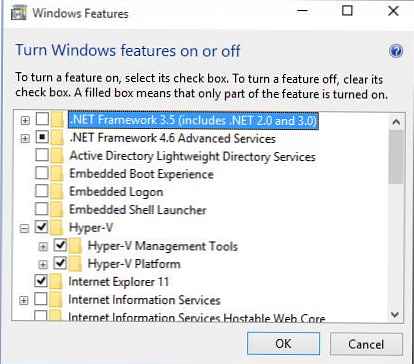

- Peran Hyper-V di Windows 10 harus diinstal (dalam kasus kami, Anda pertama kali harus menginstal Platform Hyper-V, dan hanya kemudian Alat Manajemen Hyper-V).

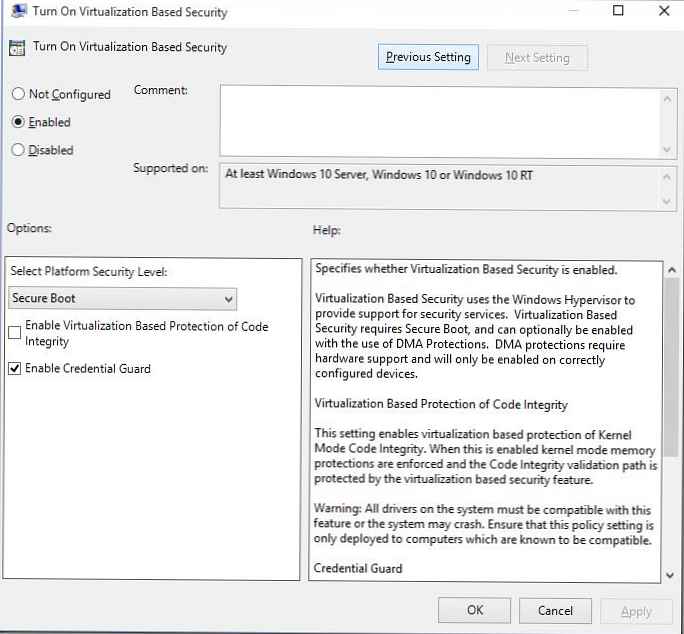

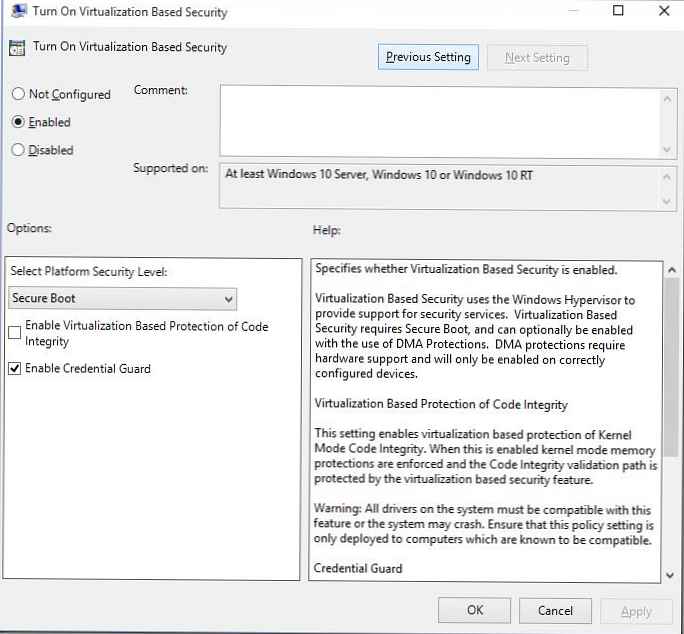

- Mode Aman Virtual (VSM) harus diaktifkan oleh kebijakan khusus di editor kebijakan grup gpedit.msc: Konfigurasi Komputer -> Sistem -> Pelindung Perangkat -> Aktifkan Keamanan Berbasis Virtualisasi. Aktifkan kebijakan dalam paragraf Pilih Tingkat Keamanan Platform pilih Boot aman, dan juga menandai "Aktifkan penjaga kredensial"(Isolasi LSA).

- Dan terakhir, konfigurasikan BCD untuk menjalankan Windows 10 dalam mode VSM

bcdedit / set vsmlaunchtype otomatis - Nyalakan kembali komputer Anda

Verifikasi VSM

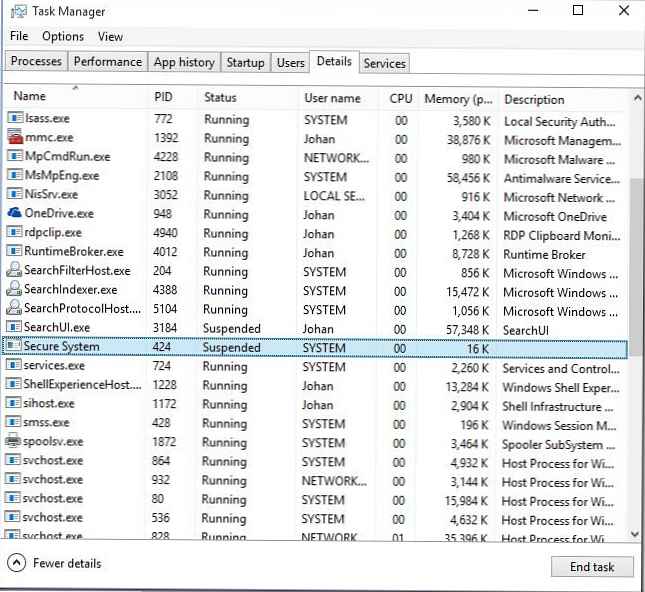

Verifikasi bahwa VSM aktif dengan proses Sistem yang aman di task manager.

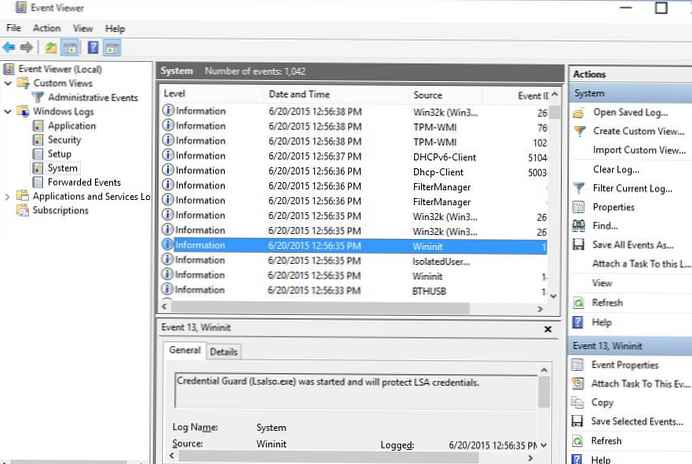

Atau dengan acara "Credential Guard (Lsalso.exe) telah dimulai dan akan melindungi kredensial LSA”Di log sistem.

Atau dengan acara "Credential Guard (Lsalso.exe) telah dimulai dan akan melindungi kredensial LSA”Di log sistem.

Pengujian Keamanan VSM

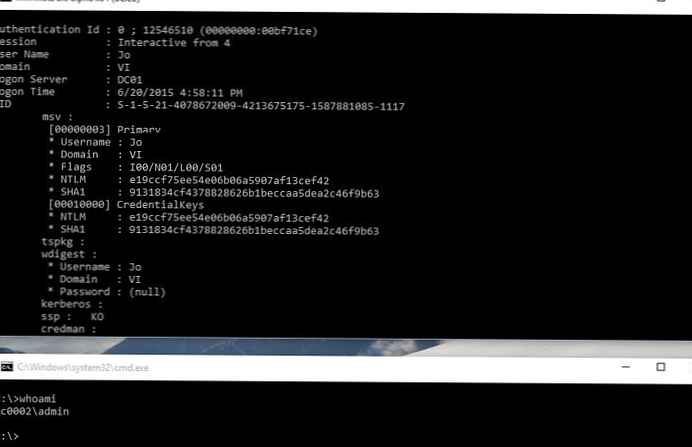

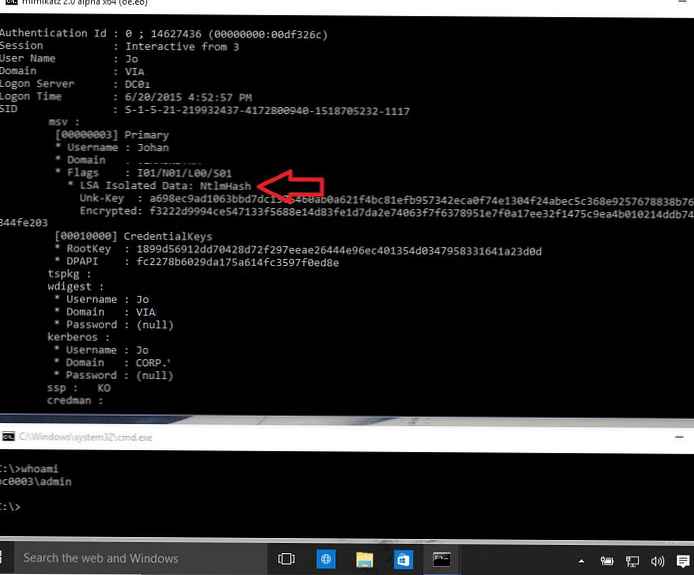

Jadi, pada mesin dengan mode VSM diaktifkan, daftar di bawah akun domain dan jalankan perintah mimikatz berikut dari bawah administrator lokal:

hak istimewa mimikatz.exe :: debug sekurlsa :: logonpasswords keluar

Kami melihat bahwa LSA berjalan di lingkungan yang terisolasi dan hash kata sandi pengguna tidak dapat diperoleh.

Jika kami melakukan operasi yang sama pada mesin dengan VSM dinonaktifkan, kami mendapatkan hash kata sandi NTLM dari pengguna, yang dapat digunakan untuk serangan “pass-the-hash”.

Jika kami melakukan operasi yang sama pada mesin dengan VSM dinonaktifkan, kami mendapatkan hash kata sandi NTLM dari pengguna, yang dapat digunakan untuk serangan “pass-the-hash”.