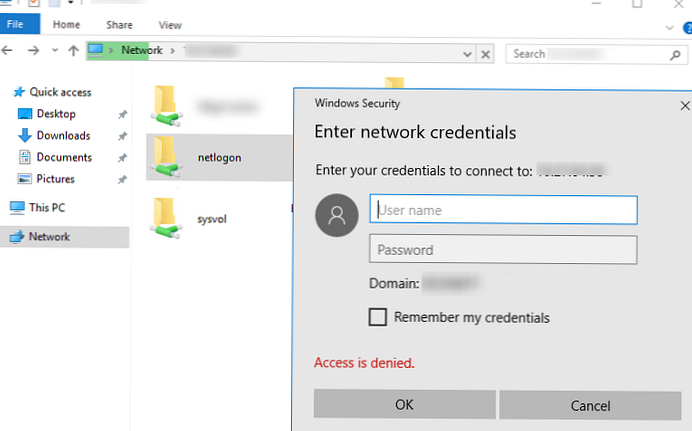

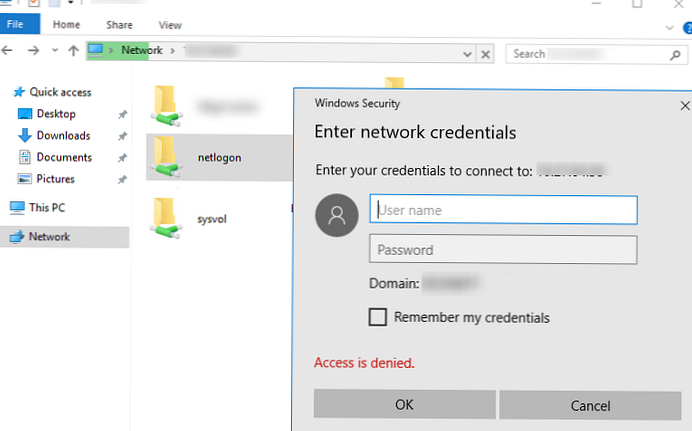

Saya melihat beberapa keanehan ketika mengakses direktori SYSVOL dan NETLOGON di domain dari Windows 10 / Windows Server 2016. Ketika mengakses pengontrol domain dari klien melalui jalur UNC SYSVOL atau dengan alamat IP pengontrol domain \\ 192.168.1.10 \ Netlogon kesalahan muncul "Akses Ditolak”(Akses ditolak) dengan permintaan untuk memasukkan akun dan kata sandi. Saat menentukan akun pengguna domain atau bahkan administrator domain, direktori masih tidak terbuka.

Pada saat yang sama, direktori Sysvol / Netlogon yang sama terbuka secara normal (tanpa meminta kata sandi) jika Anda menentukan nama pengontrol domain: \\ dc1.domain.ru \ sysvol atau adil \\ dc1 \ sysvol.

Selain itu, masalah dengan penerapan kebijakan grup dapat diamati pada komputer yang bermasalah dengan Windows 10. Dalam log Anda dapat menemukan kesalahan dengan EventID 1058:

Pemrosesan Kebijakan Grup gagal. Windows berusaha membaca file \\ domain.ru \ sysvol \ domain.ru \ Kebijakan \ GPO GUID \ gpt.ini dari pengontrol domain dan tidak berhasil. Pengaturan Kebijakan Grup mungkin tidak diterapkan sampai acara ini diselesaikan.

Semua ini dikaitkan dengan pengaturan keamanan baru yang dirancang untuk melindungi komputer domain dari menjalankan kode (skrip logon, file yang dapat dieksekusi) dan menerima file konfigurasi kebijakan dari sumber yang tidak tepercaya - Pengerasan UNC. Pengaturan keamanan Windows 10 / Windows Server 2016 mensyaratkan bahwa tingkat keamanan berikut digunakan untuk mengakses direktori UNC dengan perlindungan yang ditingkatkan (SYSVOL dan NETLOGON):

- Saling otentikasi - otentikasi timbal balik antara klien dan server. Kerberos digunakan untuk otentikasi (NTLM tidak didukung). Itulah sebabnya Anda tidak dapat terhubung ke direktori SYSVOL dan NETLOGON pada pengontrol domain dengan alamat IP. Secara default

RequireMutualAuthentication = 1. - Integritas - Verifikasi tanda tangan SMB. Memungkinkan Anda memastikan bahwa data dalam sesi SMB tidak dimodifikasi selama transmisi. Tanda tangan SMB hanya didukung di SMB versi 2.0 dan lebih tinggi (SMB 1 tidak mendukung tanda tangan SMB untuk sesi). Secara default

RequireIntegrity = 1. - Privasi - enkripsi data dalam sesi SMB. Didukung sejak SMB 3.0 (Windows 8 / Windows Server 2012 dan yang lebih baru). Secara default, RequirePrivacy = 0. Jika Anda memiliki komputer dan pengontrol domain dengan versi Windows yang lebih lama (Windows 7 / Windows Server 2008 R2 dan lebih rendah) tersisa di domain Anda, Anda tidak boleh menggunakan opsi

RequirePrivacy = 1. Jika tidak, klien lama tidak akan dapat terhubung ke direktori jaringan pada pengontrol domain.

Awalnya, perubahan ini dibuat untuk Windows 10 kembali pada tahun 2015 sebagai bagian dari buletin keamanan MS15-011 dan MS15-014. Akibatnya, algoritma Multiple UNC Provider (MUP) diubah, yang sekarang menggunakan aturan khusus untuk mengakses direktori penting pada pengontrol domain \\ * \ SYSVOL dan \\ * \ NETLOGON.

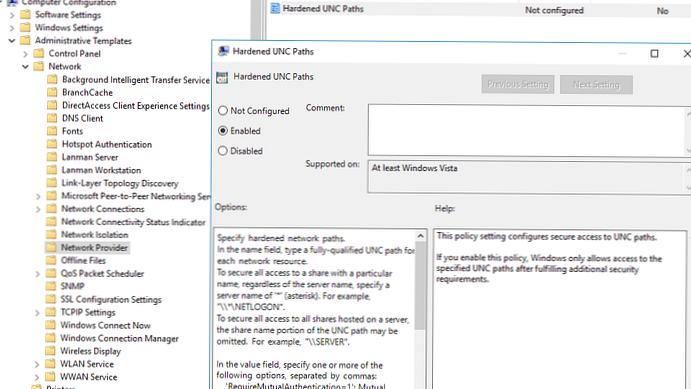

Pada Windows 7 dan Windows 8.1, jalur yang dilindungi UNC dinonaktifkan secara default.Anda dapat mengubah pengaturan pengerasan UNC di Windows 10 untuk mengakses SYSVOL dan NETLOGON melalui kebijakan grup. Anda dapat menggunakan pengaturan keamanan yang berbeda untuk mengakses jalur UNC yang berbeda menggunakan kebijakan. Hardened UNC Paths (jalur UNC dengan perlindungan yang ditingkatkan).

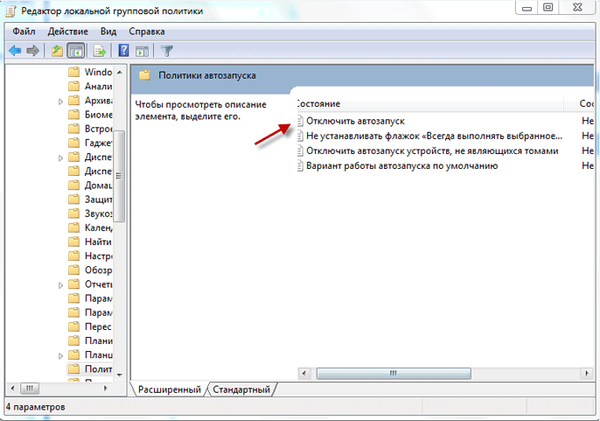

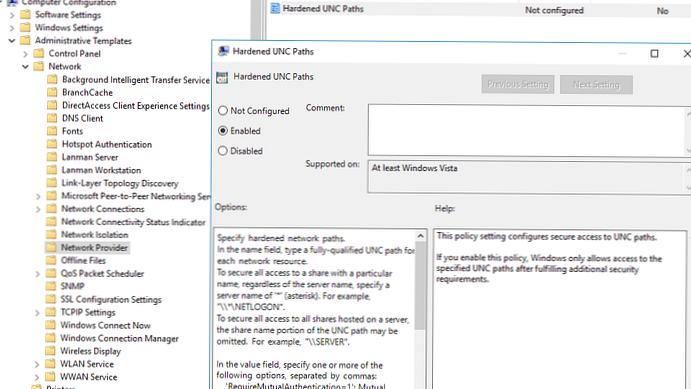

- Buka editor kebijakan keamanan lokal gpedit.msc;

- Pergi ke bagian kebijakan Konfigurasi Komputer -> Template Administratif -> Jaringan -> Penyedia Jaringan;

- Aktifkan Kebijakan Jalan unc yang dikeraskan;

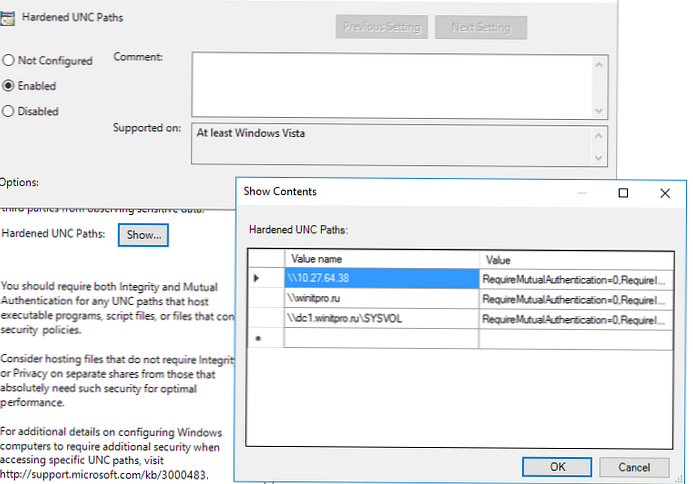

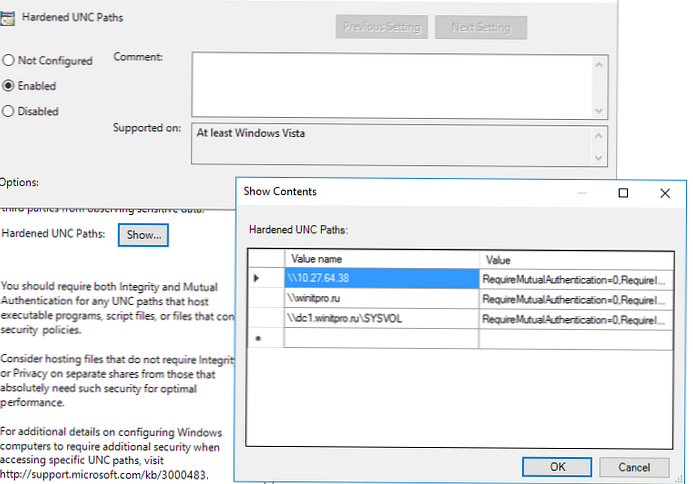

- Klik pada tombol Tampilkan dan membuat entri untuk jalur UNC ke direktori Netlogon dan Sysvol. Untuk sepenuhnya menonaktifkan pengerasan UNC untuk direktori tertentu (tidak disarankan !!), tentukan

RequireMutualAuthentication = 0, RequireIntegrity = 0, RequirePrivacy = 0Anda dapat menggunakan format berikut untuk jalur UNC:- \\ DC_IP

- \\ domain.ru

- \\ DCName

Atau Anda dapat mengizinkan akses ke direktori Sysvol dan Netlogon terlepas dari jalur UNC:

- \\ * \ SYSVOL

- \\ * \ NETLOGON

Anda harus menentukan semua nama domain yang Anda butuhkan (pengontrol domain) atau alamat IP.

Microsoft merekomendasikan untuk menggunakan pengaturan berikut ini untuk secara aman mengakses direktori-direktori penting UNC:- \\ * \ NETLOGON

RequireMutualAuthentication = 1, RequireIntegrity = 1 - \\ * \ SYSVOL

RequireMutualAuthentication = 1, RequireIntegrity = 1

Tetap memperbarui kebijakan di komputer menggunakan perintah gpupdate / force dan periksa apakah Anda memiliki akses ke direktori Sysvol dan Netlogon.

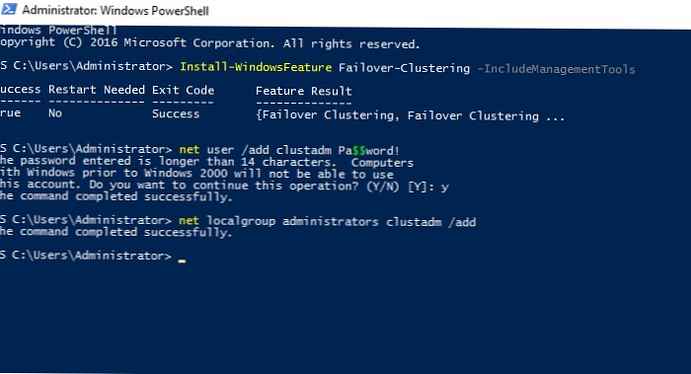

Anda dapat mengonfigurasi pengaturan ini menggunakan kebijakan domain terpusat. Atau dengan bantuan perintah berikut pada klien. (Perintah-perintah ini akan menonaktifkan otentikasi Kerberos ketika mengakses direktori yang ditentukan pada DC. NTLM akan digunakan, sebagai akibatnya Anda dapat membuka direktori yang dilindungi pada DC dengan alamat IP):

reg tambahkan HKEY_LOCAL_MACHINE \ SOFTWARE \ Kebijakan \ Microsoft \ Windows \ NetworkProvider \ HardenedPaths / v "\\ * \ SYSVOL" / d "RequireMutualAuthentication = 0" / t REG_SZ / f

reg tambahkan HKEY_LOCAL_MACHINE \ SOFTWARE \ Kebijakan \ Microsoft \ Windows \ NetworkProvider \ HardenedPaths / v "\\ * \ NETLOGON" / d "RequireMutualAuthentication = 0" / t REG_SZ / f

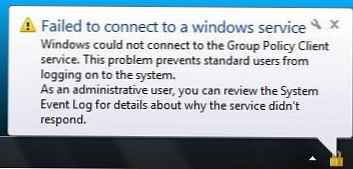

- Anda memiliki versi lama templat administratif pada pengontrol domain (DC dari Windows Server 2008 R2 / Windows Server 2012) yang lama yang tidak memiliki pengaturan kebijakan Hardened UNC Paths;

- karena tidak dapat diaksesnya direktori Sysvol, klien tidak dapat memperoleh kebijakan domain, dan Anda tidak dapat mendistribusikan pengaturan registri ini.