Pada artikel ini, kami akan menjelaskan prosedur untuk menyebarkan layanan akses jarak jauh Akses Langsung pada platform server Microsoft terbaru - Windows Server 2012 R2. Secara umum, layanan Akses Langsung melibatkan beberapa skenario, kami akan mencoba mempertimbangkan skenario paling umum untuk mengatur layanan DirectAccess.

Sebelum Anda mulai, ingat sebentar apa layanan itu Akses langsung. Komponen DirectAccess pertama kali diperkenalkan oleh Micrisoft di Windows Server 2008 R2 dan dirancang untuk mengatur akses transparan komputer jarak jauh ke sumber daya jaringan internal perusahaan. Saat terhubung melalui DA, pengguna dapat sepenuhnya menggunakan layanan korporat dan domain, dan staf dukungan TI mengelola komputer ini dan tetap memperbarui informasi terkait keamanan. Pada intinya, DirectAccess sangat mirip dengan koneksi VPN tradisional ke jaringan perusahaan. Pertimbangkan perbedaan utama antara DirectAccess dan VPN:

- Untuk membuat koneksi menggunakan DirectAccess, pengguna tidak perlu memulai klien VPN - koneksi dibuat secara otomatis ketika ada akses Internet

- Untuk membuat koneksi antara klien DA dan server, Anda hanya perlu membuka 443 port

- Komputer pengguna harus berada di domain AD, yang berarti bahwa semua kebijakan grup domain berlaku untuk itu (tentu saja, ada trik yang memungkinkan Anda untuk memulai VPN sebelum memasuki Windows, tetapi ini biasanya tidak dilakukan)

- Saluran komunikasi antara PC jarak jauh dan gateway perusahaan dienkripsi dengan algoritma yang kuat menggunakan IPsec

- Dimungkinkan untuk mengatur otentikasi dua faktor menggunakan sistem kata sandi satu kali

Apa perbedaan utama antara versi DirectAccess di Windows Server 2012/2012 R2 dan versi Windows 2008 R2. Perbedaan utama adalah pengurangan persyaratan untuk infrastruktur terkait. Jadi misalnya:

- Server DirectAccess sekarang tidak harus menjadi server tepi, sekarang bisa berada di belakang NAT.

- Jika Windows 8 Enterprise digunakan sebagai klien jarak jauh, tidak perlu menggunakan infrastruktur internal PKI (proksi Kerberos yang terletak di server DA akan bertanggung jawab untuk otentikasi klien)

- Belum tentu menjadi ketersediaan IPv6 di jaringan internal organisasi

- Dukungan untuk OTP (One Time Password) dan NAP (Network Access Protection) tanpa perlu menggunakan UAG

Persyaratan dan infrastruktur yang diperlukan untuk menggunakan DirectAccess pada Windows Server 2012 R2

- Domain Direktori Aktif dan Hak Administrator Domain

- Server DA khusus (disarankan) yang menjalankan Windows Server 2012 R2, termasuk dalam domain Windows. Server memiliki 2 kartu jaringan: satu terletak di jaringan internal perusahaan, yang lain di jaringan DMZ

- Subnet DMZ khusus

- Nama DNS eksternal (nyata atau melalui DynDNS) atau alamat IP yang dapat diakses dari Internet yang akan disambungkan oleh klien DirectAccess

- Konfigurasikan pengalihan lalu lintas dari port TCP 443 ke alamat server DA

- Menyebarkan infrastruktur PKI untuk penerbitan sertifikat. Otoritas sertifikat perlu menerbitkan templat sertifikat Server web dan diizinkan untuk menerimanya secara otomatis (pendaftar otomatis) (Jika hanya Windows 8 yang akan digunakan sebagai klien - PKI adalah opsional).

- Klien dapat berupa komputer dengan Windows 7 dan Windows 8.x edisi Professional / Enterprise

- Grup AD, yang akan terdiri dari komputer yang diizinkan untuk terhubung ke jaringan melalui Akses Langsung (misalnya, grup ini akan dipanggil Akses langsungKomputer)

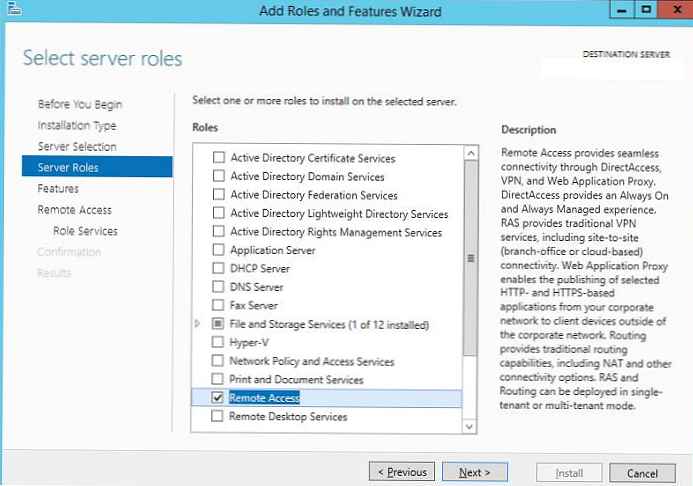

Menginstal Peran Akses Jarak Jauh

Luncurkan konsol Server Manager dan gunakan wizard Add Roles and Features untuk menginstal peran Remote Access.

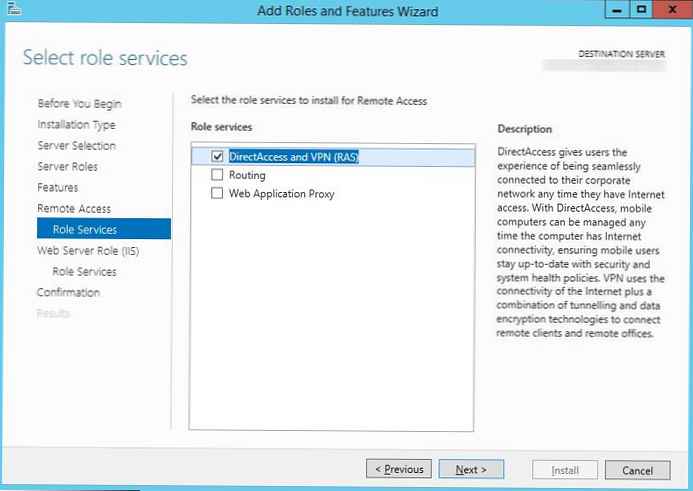

Sebagai bagian dari peran Akses Jarak Jauh, Anda harus menginstal layanan DirectAccess dan VPN (RAS).

Semua dependensi lainnya dibiarkan secara default..

Konfigurasikan Akses Langsung pada Windows Server 2012 R2

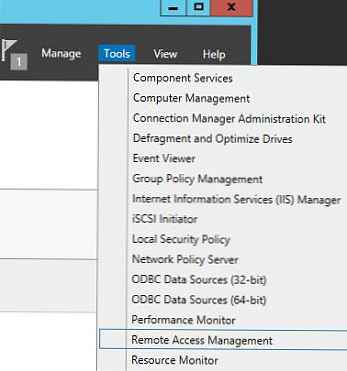

Setelah Anda selesai menginstal Akses Jarak Jauh, buka snap-in Alat -> Manajemen Akses Jarak Jauh.

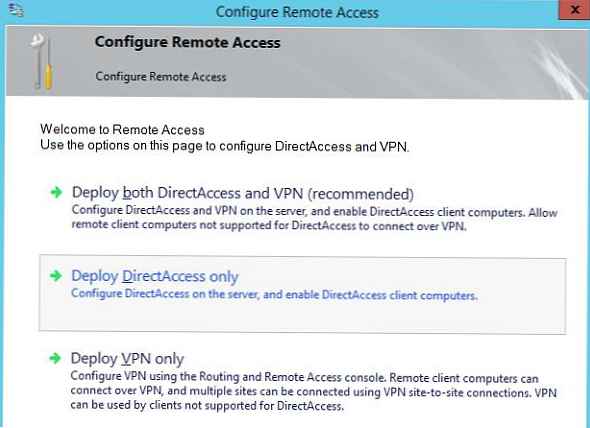

Wisaya Konfigurasi Peran Akses Jarak Jauh diluncurkan. Kami mengindikasikan bahwa kami hanya perlu menginstal peran DA - Menyebarkan DirectAccess saja.

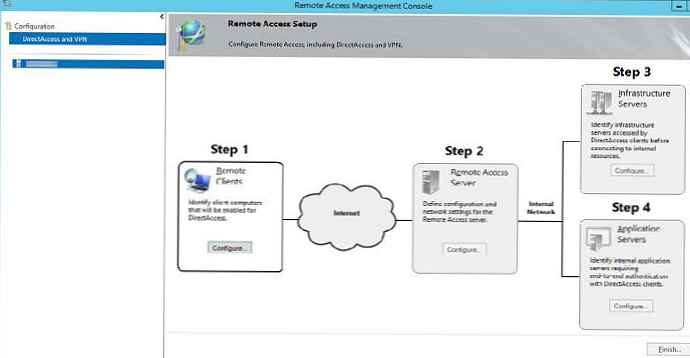

Setelah itu, sebuah jendela akan terbuka, di bagian kanan dari mana empat tahap (Langkah 1 - 4) dari konfigurasi layanan DA ditampilkan dalam bentuk grafis..

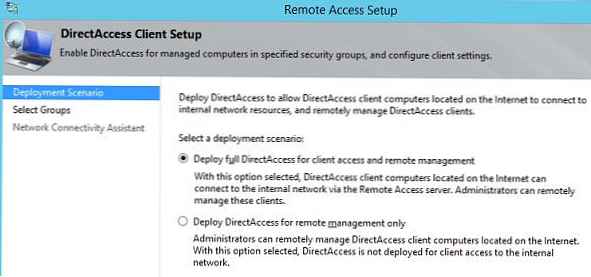

Tahap 1 (Langkah 1: Klien Jarak Jauh).

Kami menunjukkan bahwa kami sedang menggunakan server DirectAccess lengkap dengan kemampuan untuk mengakses klien dan remote control mereka Menyebarkan DirectAccess penuh untuk akses klien dan manajemen jarak jauh.

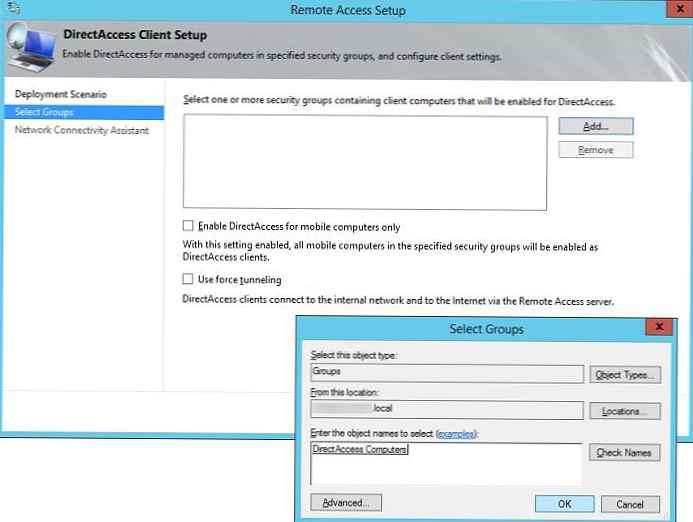

Selanjutnya, dengan mengklik tombol Tambah, Anda perlu menentukan grup keamanan AD, yang akan berisi akun komputer yang diizinkan untuk terhubung ke jaringan perusahaan melalui Akses Langsung (dalam contoh kami, ini adalah grup DirectAccessComputers).

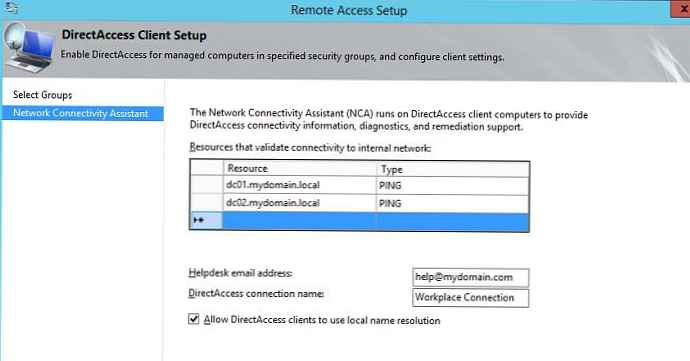

Langkah selanjutnya adalah menentukan daftar nama atau URL jaringan internal yang dapat diverifikasi oleh klien (Ping atau permintaan HTTP) yang terhubung ke jaringan perusahaan. Di sini Anda juga dapat menentukan email kontak helpdesk dan nama koneksi DirectAccess (ini akan ditampilkan dalam koneksi jaringan pada klien). Jika perlu, Anda dapat mengaktifkan klien Izinkan DirectAccess untuk menggunakan opsi resolusi nama lokal, yang memungkinkan klien untuk menggunakan server DNS internal perusahaan (alamat server DNS dapat diperoleh melalui DHCP).

Tahap Kedua (Langkah 2: Server Akses Jarak Jauh)

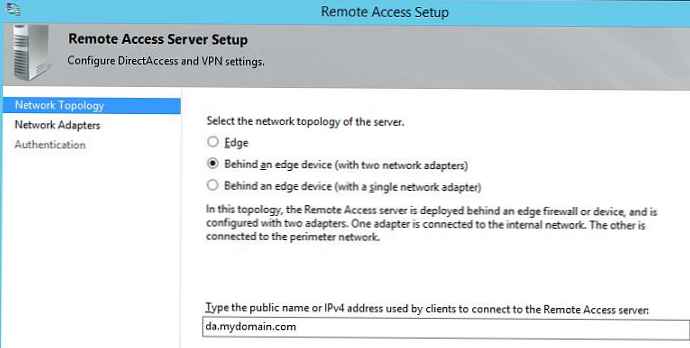

Langkah selanjutnya adalah mengkonfigurasi server Remote Access. Kami menunjukkan bahwa server akses jarak jauh kami adalah konfigurasi dengan dua kartu jaringan - Di belakang perangkat tepi (dengan dua adapter jaringan), salah satunya terletak di jaringan perusahaan, dan yang kedua terhubung langsung ke Internet atau subnet DMZ. Di sini Anda perlu menentukan nama DNS eksternal atau alamat IP di Internet (dari alamat inilah port 443 diteruskan ke antarmuka eksternal server DirectAccess) yang harus disambungkan oleh klien DA.

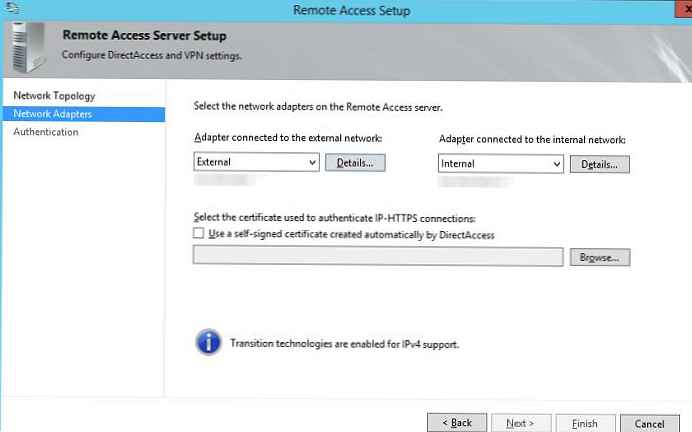

Maka Anda perlu menentukan kartu jaringan mana yang akan dianggap internal (Internal - LAN), dan yang eksternal (Eksternal - DMZ).

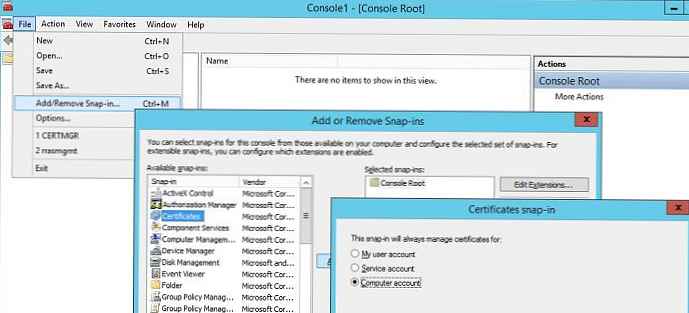

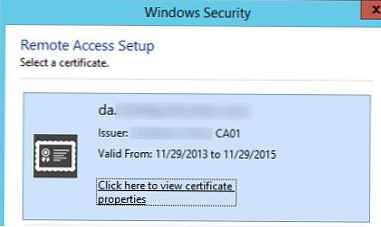

Mari kita meluncurkan wizard pengaturan server Direct Access dan menghasilkan sertifikat server DA. Untuk melakukan ini, buat snap-in mmc baru, yang kami tambahkan konsol Sertifikat, mengelola sertifikat komputer lokal (Akun komputer)

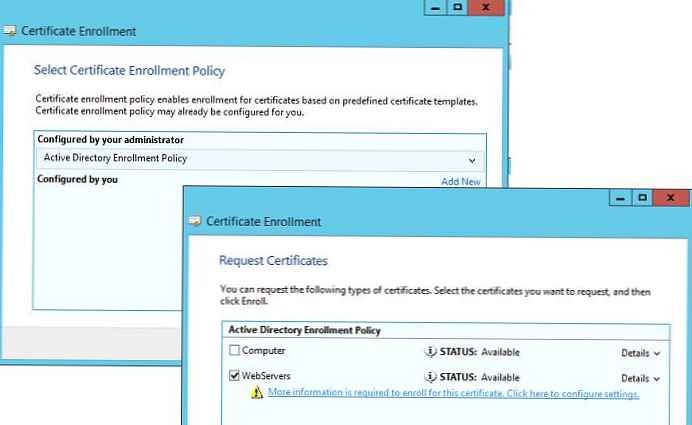

Di konsol manajemen sertifikat, kami meminta sertifikat pribadi baru dengan mengklik kanan pada bagian tersebut Sertifikat (Komputer Lokal) -> Pribadi -> Sertifikat dan memilih di menu Semua Tugas-> Minta Sertifikat Baru

Minta sertifikat melalui kebijakan Kebijakan Pendaftaran Direktori Aktif. Kami tertarik pada sertifikat berdasarkan templat Pengamat web.

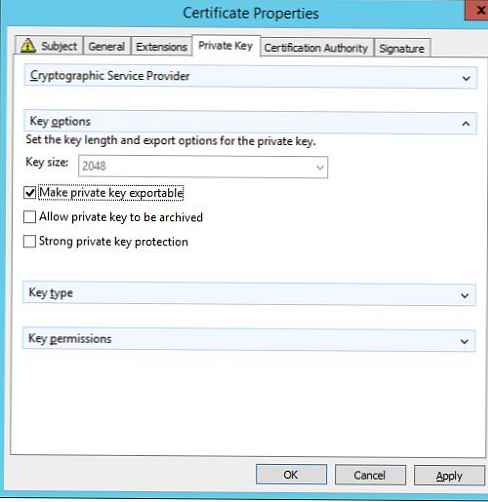

Dalam pengaturan untuk meminta sertifikat baru pada tab Subjek isi kolom yang mengidentifikasi perusahaan kami, dan pada tab Kunci Pribadi menunjukkan bahwa kunci pribadi sertifikat dapat diekspor (Jadikan kunci pribadi dapat diekspor).

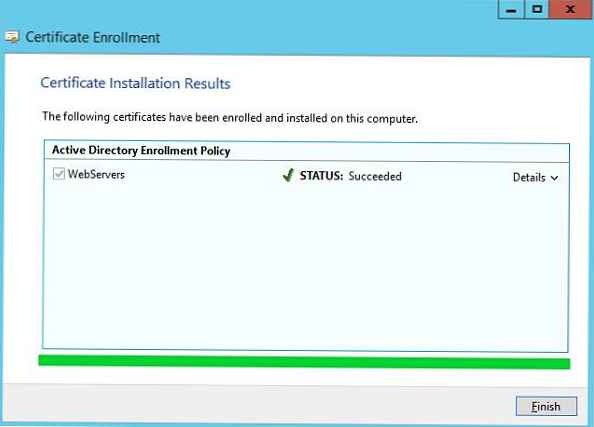

Simpan perubahan dan minta sertifikat baru dari CA.

Kami kembali ke jendela pengaturan server DirectAccess dan, dengan mengklik tombol Browse, pilih sertifikat yang dihasilkan.

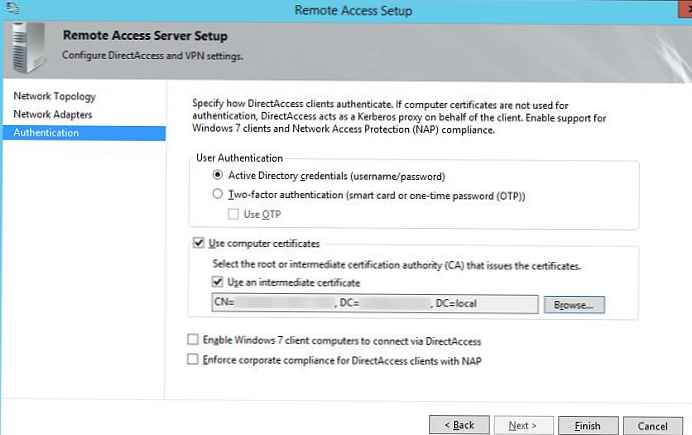

Pada langkah berikutnya panduan, kami akan memilih metode otentikasi untuk klien Akses Langsung. Kami akan menunjukkan bahwa otentikasi menggunakan AD login dan kata sandi (kredensial Direktori Aktif - nama pengguna / kata sandi) digunakan. Perhatikan kotak centang Gunakan sertifikat komputer dan Gunakan sertifikat perantara. Dengan mengklik tombol Browse, Anda perlu menentukan otoritas sertifikasi yang akan bertanggung jawab untuk mengeluarkan sertifikat klien.

Kiat. Ingatlah bahwa jika mesin Windows 8 akan bertindak sebagai klien, Anda tidak perlu menggunakan pusat sertifikasi Anda. Jika Anda menandai kotak centang Aktifkan komputer klien Windows 7 untuk terhubung melalui DirectAccess (PKI harus digunakan tanpa gagal, klien pada Windows 7 tidak akan dapat bekerja tanpanya.

Tahap Ketiga (Langkah 3: Server Infrastruktur)

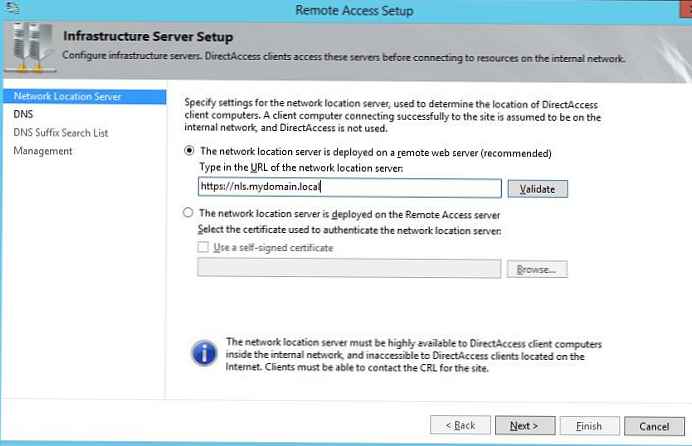

Tahap ketiga adalah konfigurasi server infrastruktur. Kami akan diminta untuk memberikan alamat Server Lokasi Jaringan yang berada di dalam jaringan perusahaan. Server lokasi jaringan - itu adalah server yang dengannya klien dapat menentukan bahwa ia berada di jaringan internal organisasi, mis. tidak perlu menggunakan DA untuk terhubung. Server NLS dapat berupa server web internal apa pun (bahkan dengan halaman IIS standar), persyaratan utama adalah bahwa server NLS tidak boleh diakses di luar jaringan perusahaan.

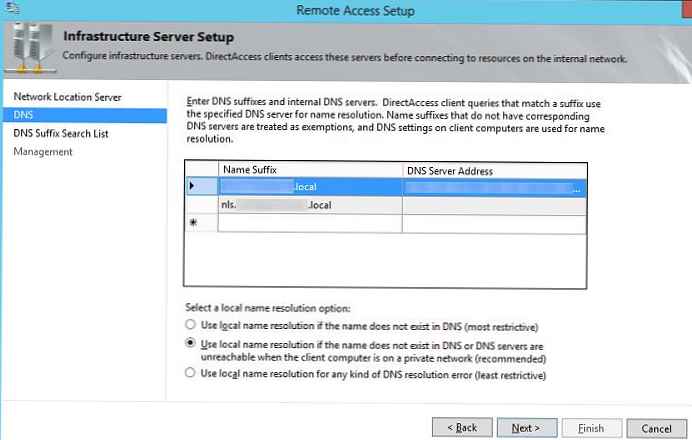

Selanjutnya, kami daftar server DNS untuk menyelesaikan nama oleh klien. Disarankan untuk meninggalkan opsi Gunakan resolusi nama lokal jika nama itu tidak ada di DNS atau server DNS tidak dapat dijangkau ketika komputer klien berada di jaringan pribadi (disarankan).

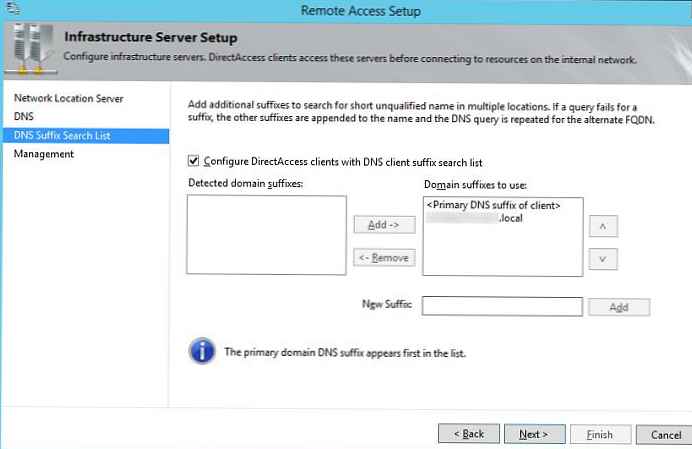

Kemudian tunjukkan akhiran DNS domain internal dalam urutan prioritas untuk penggunaannya.

Kami tidak akan menentukan apa pun di jendela pengaturan Manajemen.

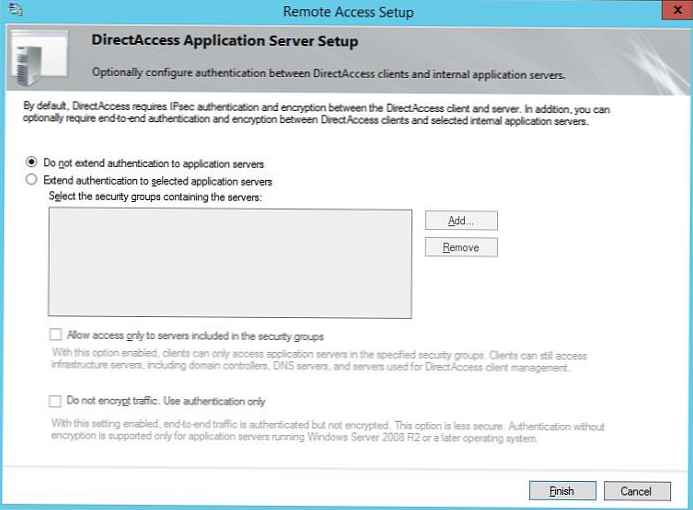

Langkah keempat (Langkah 4: Server Aplikasi)

Tahap pengaturan server aplikasi. Pada titik ini, Anda dapat mengkonfigurasi otentikasi tambahan dan enkripsi lalu lintas antara server aplikasi internal dan klien DA. Kami tidak membutuhkan ini, jadi tinggalkan opsi Jangan memperluas otentikasi ke server aplikasi.

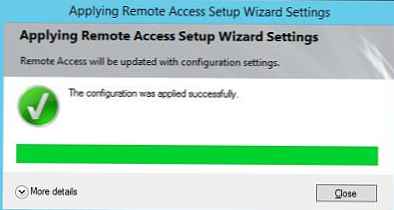

Ini melengkapi wizard konfigurasi peran Akses Jarak Jauh, kita hanya perlu menyimpan perubahan.

Setelah wisaya selesai, itu akan membuat dua kebijakan grup baru, Pengaturan Klien DirectAccess dan Pengaturan Server DirectAcess, yang dilampirkan ke akar domain. Anda dapat membiarkannya di sana, atau menautkan ke OU yang diinginkan.

Menguji Akses Langsung pada Klien Windows 8

Untuk menguji Akses Langsung dari klien, tambahkan komputer ini (ingat bahwa itu harus Windows 8.X Enterprise PC) ke grup DirecAccessCompurers, perbarui kebijakan grup di atasnya (gpupdate / force).

Kiat. Ingatlah bahwa di Windows Server 2012, fungsionalitas penyertaan offline komputer dalam domain melalui DirectAccess muncul, tanpa perlu secara fisik menghubungkan komputer klien ke jaringan perusahaan.Kami lepaskan sambungan mesin uji dari jaringan perusahaan dan sambungkan ke Internet melalui Wi-Fi. Sistem secara otomatis terhubung ke jaringan perusahaan melalui DirectAccess, sebagaimana dibuktikan oleh status Terkoneksi dari ikon Koneksi Tempat Kerja (itulah yang kami sebut koneksi kami ketika menyiapkan server) dalam daftar jaringan.

Konektivitas jaringan melalui DirectAccess dapat diperiksa menggunakan perintah PowerShell:

Dapatkan- Status DAConnection

Jika dia mengembalikan ConnectedRemotely, maka koneksi DA ke jaringan perusahaan