Lajang Tanda tangan-Aktif (SSO - teknologi masuk tunggal) adalah teknologi yang memungkinkan pengguna yang sudah terotentikasi (masuk) untuk mengakses layanan lain tanpa re-otentikasi. Diterapkan pada teknologi server terminal Jauh Desktop Layanan, SSO memungkinkan Anda untuk menyimpan pengguna yang masuk ke komputer domain agar tidak berulang kali memasukkan nama dan kata sandi akunnya di jendela klien RDP saat menghubungkan ke server RDS atau memulai aplikasi RemoteApp yang diterbitkan..

Dalam artikel ini, kami menjelaskan fitur pengaturan otorisasi transparan (Sistem Masuk Tunggal) pengguna pada server RDS yang menjalankan Windows Server 2016 dan 2012 R2.

Persyaratan Lingkungan:

- Connection Broker dan semua server RDS harus menjalankan Windows Server 2012 atau lebih tinggi;

- SSO hanya berfungsi di lingkungan domain: Akun pengguna Active Directory harus digunakan, dan server RDS dan workstation pengguna harus dimasukkan dalam domain;

- Klien RDP harus menggunakan klien RDP versi 8.0 dan yang lebih tinggi (tidak akan berhasil menginstal versi klien RDP ini di Windows XP);

- Di sisi klien, versi Windows 10 / 8.1 / 7 berikut ini didukung;

- SSO berfungsi dengan otentikasi kata sandi (kartu pintar tidak didukung);

- Tingkat keamanan RDP (Lapisan Keamanan) dalam pengaturan koneksi harus diatur ke Negosiasi atau SSL (TLS 1.0), dan enkripsi Tinggi atau Sesuai FIPS.

Prosedur pengaturan tunggal Tanda tangan-Aktif terdiri dari langkah-langkah berikut:

- Anda harus menerbitkan dan menetapkan sertifikat SSL pada server RD Gateway, RD Web, dan RD Connection Broker;

- Aktifkan SSO Web di server RDWeb;

- Menyusun kebijakan grup untuk pendelegasian kredensial;

- Melalui GPO, tambahkan cap jempol sertifikat ke penerbit .rdp yang tepercaya.

Jadi, pertama-tama, Anda perlu menerbitkan dan menetapkan sertifikat SSL. Sertifikat EKU (Penggunaan Kunci yang Ditingkatkan) harus mengandung pengenal Server Otentikasi. Kami menghilangkan prosedur untuk mendapatkan sertifikat, karena ini di luar ruang lingkup artikel (Anda dapat menghasilkan sertifikat SSL yang ditandatangani sendiri, tetapi Anda harus menambahkannya ke yang tepercaya pada semua klien melalui GPO).

Sertifikat SSL terikat pada properti Penempatan RDS dalam ayat Sertifikat.

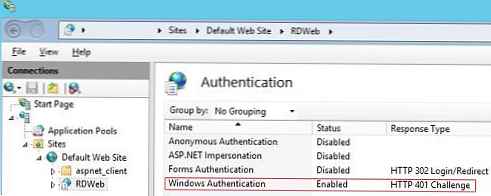

Selanjutnya, pada semua server dengan peran Akses Web untuk direktori IIS RDWeb, Anda harus memasukkan “Windows Otentikasi"Dan nonaktifkan otentikasi anonim (Anonim Otentikasi).

Selanjutnya, pada semua server dengan peran Akses Web untuk direktori IIS RDWeb, Anda harus memasukkan “Windows Otentikasi"Dan nonaktifkan otentikasi anonim (Anonim Otentikasi).

Setelah menyimpan perubahan, IIS perlu memulai ulang:

Setelah menyimpan perubahan, IIS perlu memulai ulang: iisreset / noforce

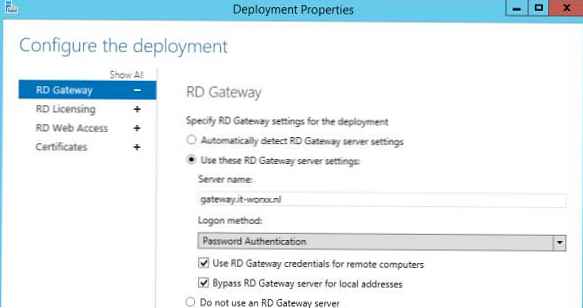

Jika menggunakan RD Gateway, pastikan itu tidak digunakan untuk menghubungkan klien internal (harus ada daw Lewati RD Gerbang server untuk lokal alamat).

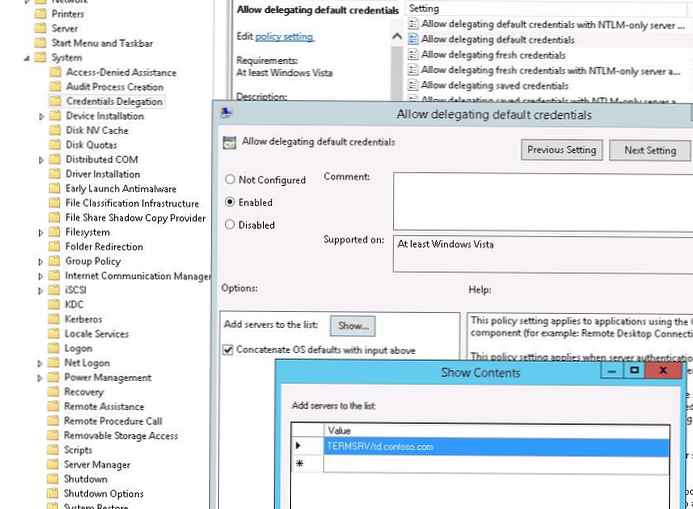

Langkah selanjutnya adalah mengatur kebijakan delegasi kredensial. Buat domain GPO baru dan ikat ke OU dengan pengguna (komputer) yang perlu mengizinkan akses SSO ke server RDS. Jika Anda ingin mengaktifkan SSO untuk semua pengguna domain, diizinkan untuk mengedit Kebijakan Domain Default.

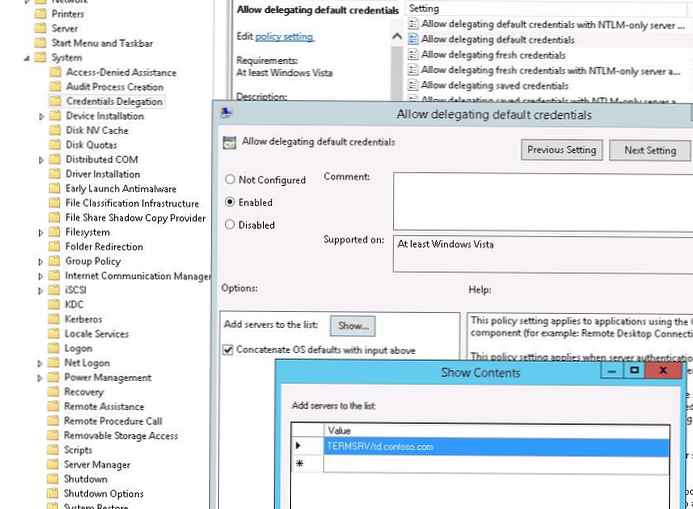

Kebijakan ini ada di bagian GPO. Komputer Konfigurasi -> Administratif Templat -> Sistem -> Kredensial Delegasi -> Izinkan delegasi default kredensial (Konfigurasi komputer -> Template administratif -> Transfer kredensial -> Izinkan transfer kredensial diatur secara default). Kebijakan ini memungkinkan server tertentu untuk mengakses kredensial pengguna Windows..

- Nyalakan kebijakan (Diaktifkan);

- Dalam daftar server Anda perlu menambahkan nama server RDS yang klien dapat secara otomatis mengirim kredensial pengguna untuk melakukan otorisasi SSO. Server menambahkan format: TERMSRV / rd.contoso.com. (perhatikan bahwa semua karakter TERMSRV harus huruf besar). Jika Anda perlu memberikan hak ini ke semua sistem terminal dalam suatu domain (kurang aman), Anda dapat menggunakan desain ini: TERMSRV / *. Contoso.com .

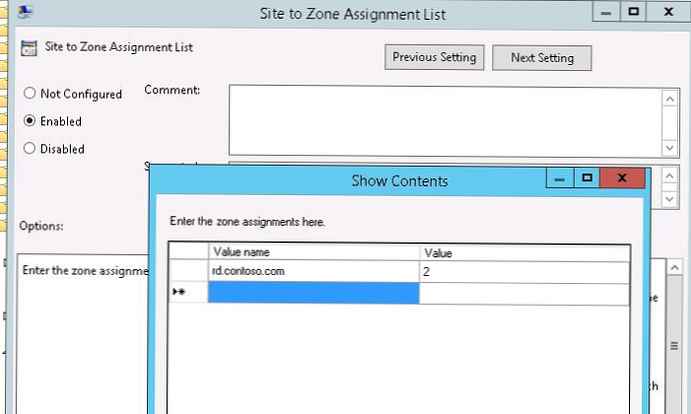

Lebih lanjut, untuk menghindari jendela peringatan tentang keandalan penerbit aplikasi jarak jauh, Anda perlu menambahkan alamat server dengan peran Pialang Koneksi ke zona tepercaya menggunakan GPO di komputer klien menggunakan kebijakan "Daftar penugasan zona keamanan untuk situs web" (mirip dengan Cara Melakukan hapus peringatan keamanan saat membuka file di Windows):

Pengguna/ Komputer Konfigurasi -> Administratif Alat -> Windows Komponen -> Internet Penjelajah -> Internet Kontrol Panel -> Keamanan Halaman-> Situs untuk Zone tugas daftar (Konfigurasi Komputer -> Template Administratif -> Komponen Windows -> Internet Explorer -> Panel Kontrol Browser -> Tab Keamanan)

Tunjukkan FQDN Nama dan zona server RDCB 2 (Situs tepercaya).

Selanjutnya, Anda perlu mengaktifkan kebijakan Log masuk opsi (Opsi Masuk) di Pengguna/ Komputer Konfigurasi -> Administratif Alat -> Windows Komponen -> Internet Penjelajah -> Internet Kontrol Panel -> Keamanan -> Tepercaya Situs Zone (Template Administratif -> Komponen Windows -> Internet Penjelajah -> Panel kontrol browser -> tab Keamanan -> zona situs tepercaya) dan pilih 'dalam daftar tarik-turunOtomatis masuk dengan saat ini nama pengguna dan kata sandi'(Login otomatis ke jaringan dengan nama pengguna dan kata sandi saat ini).

Selanjutnya, Anda perlu mengaktifkan kebijakan Log masuk opsi (Opsi Masuk) di Pengguna/ Komputer Konfigurasi -> Administratif Alat -> Windows Komponen -> Internet Penjelajah -> Internet Kontrol Panel -> Keamanan -> Tepercaya Situs Zone (Template Administratif -> Komponen Windows -> Internet Penjelajah -> Panel kontrol browser -> tab Keamanan -> zona situs tepercaya) dan pilih 'dalam daftar tarik-turunOtomatis masuk dengan saat ini nama pengguna dan kata sandi'(Login otomatis ke jaringan dengan nama pengguna dan kata sandi saat ini).

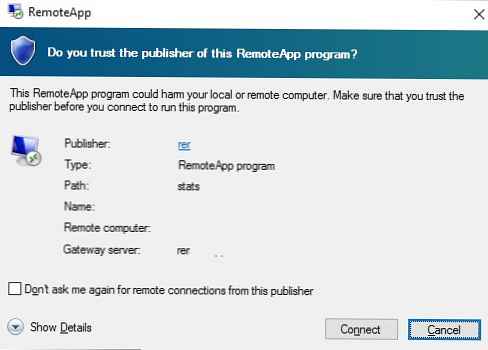

Setelah memperbarui kebijakan pada klien, ketika mencoba untuk memulai aplikasi RemoteApp, permintaan kata sandi tidak akan muncul, tetapi sebuah jendela muncul peringatan tentang mempercayai penerbit program RemoteApp ini:

Apakah Anda mempercayai penerbit program RemoteApp ini?

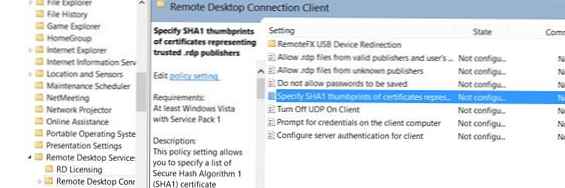

Untuk mencegah agar pesan ini tidak ditampilkan setiap kali pengguna terhubung, Anda perlu mendapatkan sertifikat RD Connection Broker sidik jari sertifikat SSL dan menambahkannya ke daftar penerbit rdp tepercaya. Untuk melakukan ini, jalankan perintah PowerShell pada server RDS Connection Broker:

Dapatkan-Childitem CERT: \ LocalMachine \ My

Salin nilai sidik jari sertifikat dan tambahkan ke daftar sidik jari kebijakan Tentukan sidik jari SHA1 sertifikat yang mewakili penerbit RDP (Tentukan sidik jari SHA1 sertifikat yang mewakili penerbit RDP tepercaya) di bawah Konfigurasi Komputer -> Template Administratif -> Komponen Windows -> Layanan Desktop Windows -> Klien Koneksi Desktop Jarak Jauh (Template Administratif -> Komponen Windows -> Layanan Desktop Jarak Jauh -> Klien koneksi desktop jarak jauh).

Salin nilai sidik jari sertifikat dan tambahkan ke daftar sidik jari kebijakan Tentukan sidik jari SHA1 sertifikat yang mewakili penerbit RDP (Tentukan sidik jari SHA1 sertifikat yang mewakili penerbit RDP tepercaya) di bawah Konfigurasi Komputer -> Template Administratif -> Komponen Windows -> Layanan Desktop Windows -> Klien Koneksi Desktop Jarak Jauh (Template Administratif -> Komponen Windows -> Layanan Desktop Jarak Jauh -> Klien koneksi desktop jarak jauh).

Ini menyelesaikan pengaturan SSO, dan setelah menerapkan kebijakan, pengguna harus terhubung ke layanan RDS melalui RDP tanpa memasukkan kembali kata sandi.

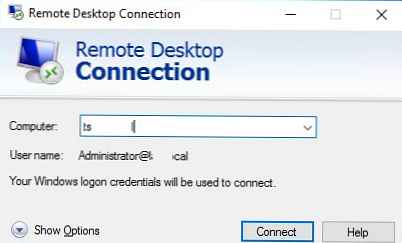

Sekarang ketika Anda memulai klien mstsc.exe (Jauh Desktop Koneksi), jika Anda menentukan nama server RDS, nama pengguna dalam format ([email protected]) akan secara otomatis diganti di bidang UserName.

Kredensial masuk Windows Anda akan digunakan untuk terhubung.

Untuk menggunakan RD Gateway dengan SSO, Anda harus mengaktifkannya Tetapkan kebijakan Metode RD Gateway Authentication (Konfigurasi Pengguna -> Kebijakan -> Template Administratif -> Komponen Windows -> Layanan Desktop Jarak Jauh -> RD Gateway) dan tetapkan nilainya untuk Menggunakan Kredensial yang Tercatat Secara Lokal.

Untuk menggunakan SSO Web pada Akses Web RD, harap dicatat bahwa disarankan untuk menggunakan Internet Explorer dengan MsRdpClientShell Active X yang diaktifkan (Kontrol Akses Web Layanan Desktop Jarak Jauh Microsoft).