Secara default, di Active Directory, lalu lintas LDAP antara pengontrol domain dan klien tidak dienkripsi, mis. data ditransmisikan melalui jaringan dalam bentuk yang jelas. Secara potensial, ini berarti penyerang dapat membaca data ini menggunakan packet sniffer. Untuk lingkungan Windows standar, ini umumnya tidak kritis, tetapi membatasi kemampuan pengembang aplikasi pihak ketiga yang menggunakan LDAP.

Misalnya, operasi penggantian kata sandi harus dilakukan melalui saluran yang aman (misalnya, Kerberos atau SSL / TLS). Ini berarti bahwa, misalnya, menggunakan fungsi -php, yang bekerja dengan AD via LDAP, Anda tidak dapat mengubah kata sandi pengguna di domain.

Anda dapat melindungi data LDAP antara klien dan pengontrol domain menggunakan versi SSL LDAP - LDAPS, yang bekerja pada port 636 (LDAP hidup pada port 389). Untuk melakukan ini, Anda harus menginstal sertifikat SSL khusus pada pengontrol domain. Sertifikat dapat berupa pihak ketiga, dikeluarkan oleh pihak ketiga (mis. Verisign), ditandatangani sendiri, atau dikeluarkan oleh otoritas sertifikasi perusahaan.

Pada artikel ini, kami akan menunjukkan cara menggunakan instalasi sertifikat LDAPS (LDAP atas Lapisan Soket Aman) pada pengontrol domain yang menjalankan Windows Server 2012 R2. Dengan sertifikat yang diperlukan, layanan LDAP pada pengontrol domain dapat membuat koneksi SSL untuk mengirimkan lalu lintas LDAP dan lalu lintas global catalog server (GC).

Perhatikan bahwa LDAPS terutama digunakan oleh aplikasi pihak ketiga (tersedia sebagai klien non-Microsoft) untuk melindungi data yang dikirimkan melalui jaringan (untuk memastikan ketidakmampuan untuk mencegat nama pengguna dan kata sandi dan data pribadi lainnya).

Misalkan Anda sudah memiliki server identitas perusahaan yang digunakan di infrastruktur Anda. Sertifikasi Otoritas (CA). Ini bisa berupa infrastruktur PKI lengkap atau server yang berdiri sendiri dengan peran Otoritas Sertifikasi.

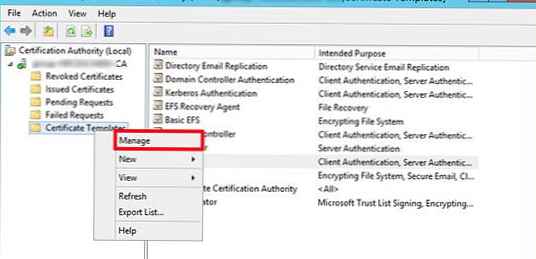

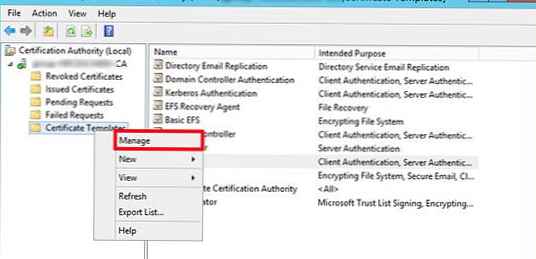

Di utara dengan peran Otoritas Sertifikasi, jalankan konsol Sertifikasi Otoritas Manajemen Konsol, pilih bagian templat sertifikat (Sertifikat Templat ) dan dalam menu konteks pilih Kelola.

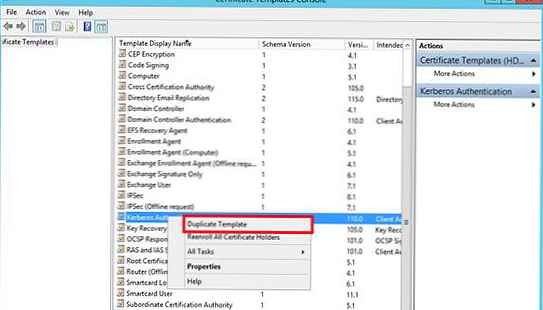

Temukan templat Kerberos Otentikasi sertifikat dan buat salinannya dengan memilih Template duplikat.

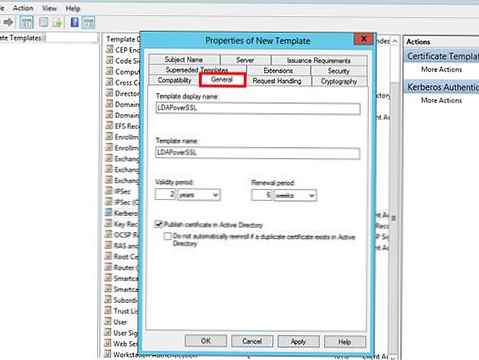

Tab Jenderal ganti nama templat sertifikat menjadi LDAPoverSSL, menunjukkan masa berlaku dan menerbitkannya dalam AD (Publikasikan sertifikat di Direktori Aktif).

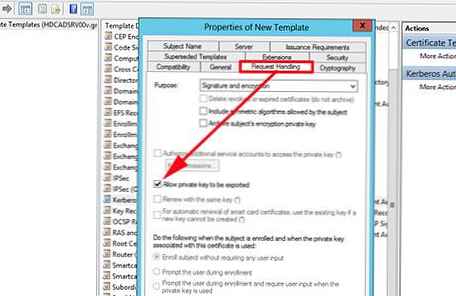

Tab Penanganan Permintaan centang kotak Izinkan kunci pribadi untuk diekspor dan simpan templatnya.

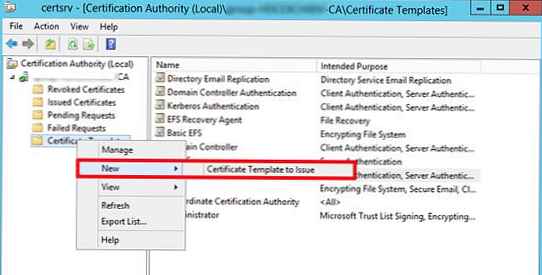

Berdasarkan templat yang dibuat, kami akan menerbitkan jenis sertifikat baru. Untuk melakukan ini, di menu konteks bagian Templat Sertifikat, pilih Baru -> Template Sertifikat untuk menerbitkan.

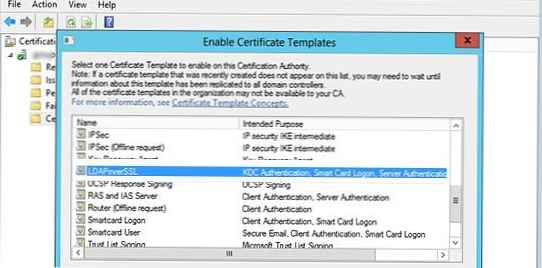

Dari daftar templat yang tersedia, pilih LDAPoverSSL dan klik OK..

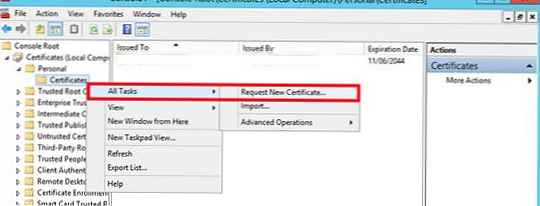

Pada pengontrol domain yang Anda rencanakan untuk menggunakan LDAPS, buka snap-in manajemen sertifikat dan di toko sertifikat Pribadi meminta sertifikat baru (Semua Tugas -> Minta Sertifikat Baru).

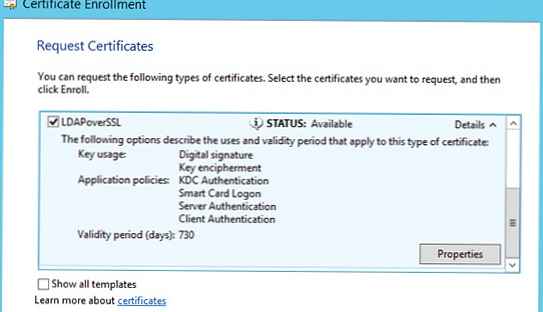

Dalam daftar sertifikat yang tersedia, pilih sertifikat LDAPoverSSL dan klik Mendaftar (sertifikat masalah).

Persyaratan berikutnya adalah bahwa pengontrol domain dan klien yang akan berkomunikasi melalui LDAPS mempercayai otoritas sertifikasi (CA) yang mengeluarkan sertifikat untuk pengontrol domain.

Jika ini belum dilakukan, ekspor sertifikat root otoritas sertifikasi ke file dengan menjalankan perintah berikut di server dengan peran Otoritas Sertifikasi:certutil -ca.cert ca_name.cer

Dan kemudian tambahkan sertifikat yang diekspor dalam wadah sertifikat Otoritas Sertifikasi Root Tepercayas toko sertifikat pada klien dan pengontrol domain. Ini dapat dilakukan secara manual melalui snap-in manajemen sertifikat, melalui GPO atau dari baris perintah (lebih lanjut di sini).

certmgr.exe -tambahkan C: \ ca_name.cer -s -r ROOT mesin lokal

Anda harus memulai kembali Active Directory pada pengontrol domain, atau sepenuhnya me-restart DC.

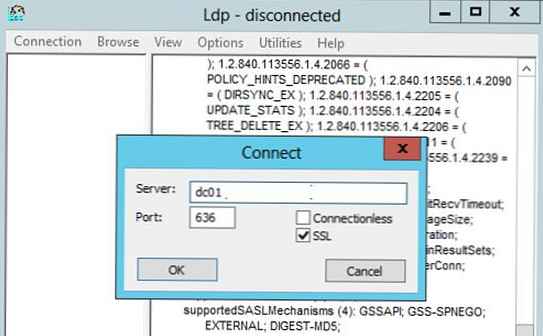

Masih menguji pekerjaan pada LDAPS. Untuk melakukan ini, jalankan utilitas pada klien ldp.exe dan pilih di menu Koneksi-> Hubungkan->Tunjukkan penuh (FQDN) nama pengontrol domain, pilih pelabuhan 636 dan centang SSL -> Ok. Jika semuanya dilakukan dengan benar, koneksi harus dibuat.