Pekan lalu, Microsoft merilis pembaruan keamanan yang mengubah perilaku default mesin Kebijakan Grup Windows. Ini tentang pembaruan yang dirilis sebagai bagian dari buletin MS16-072 tertanggal 14 Juni 2016, yang dimaksudkan untuk mengatasi kerentanan dalam mekanisme GPO. Mari kita cari tahu mengapa pembaruan ini dirilis dan apa yang perlu diketahui oleh administrator sistem tentang perubahan dalam penerapan kebijakan grup.

Pembaruan dari MS16-072 membahas kerentanan yang memungkinkan penyerang meluncurkan serangan Man in the middle (MiTM) dan mendapatkan akses ke lalu lintas yang ditransmisikan antara komputer dan pengontrol domain. Untuk melindungi dari kerentanan, pengembang MS memutuskan untuk mengubah konteks keamanan di mana kebijakan diperoleh. Jika sebelumnya, kebijakan pengguna diperoleh dalam konteks keamanan pengguna, maka setelah menginstal MS16-072, kebijakan pengguna diperoleh dalam konteks keamanan komputer.

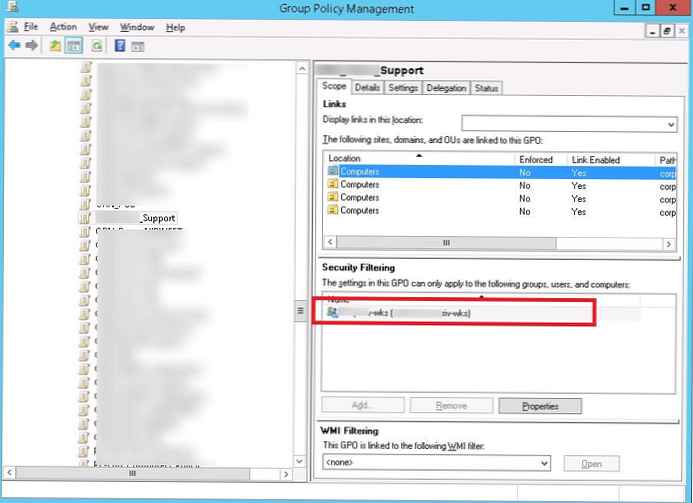

Akibatnya, banyak pengguna menemukan bahwa setelah menginstal pembaruan dari buletin ini, beberapa kebijakan tidak lagi diterapkan. GPO dengan izin standar yang dimiliki Penyaringan keamanan hak untuk Membaca dan Menerapkan Kebijakan Grup untuk grup diberikan Pengguna yang Diotentikasi, terapkan seperti biasa. Masalahnya diamati hanya dengan kebijakan yang mengonfigurasi Penyaringan Keamanan dan dari mana izin grup Pengguna yang Diotentikasi telah dihapus .

Dalam semua rekomendasi sebelumnya, jika perlu, menggunakan Penyaringan Keamanan MS selalu disarankan untuk menghapus grup Pengguna yang Diotentikasi dan menambahkan grup keamanan pengguna dengan hak Baca dan Terapkan.

Dalam semua rekomendasi sebelumnya, jika perlu, menggunakan Penyaringan Keamanan MS selalu disarankan untuk menghapus grup Pengguna yang Diotentikasi dan menambahkan grup keamanan pengguna dengan hak Baca dan Terapkan.

Setelah menginstal pembaruan MS16-072 / KB3159398, sekarang untuk penerapan kebijakan yang sukses, Baca hak untuk objek GPO juga harus memiliki akun komputer itu sendiri.

Dan karena Pengguna Otentikasi berarti akun pengguna dan komputer, menghapus grup ini, maka kami memblokir akses ke GPO.

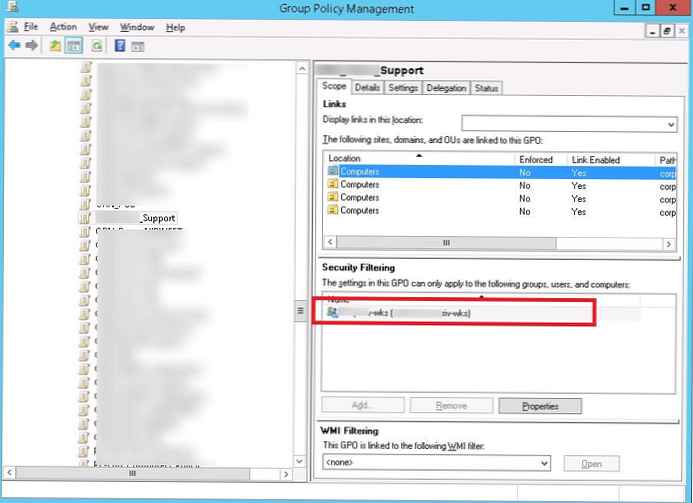

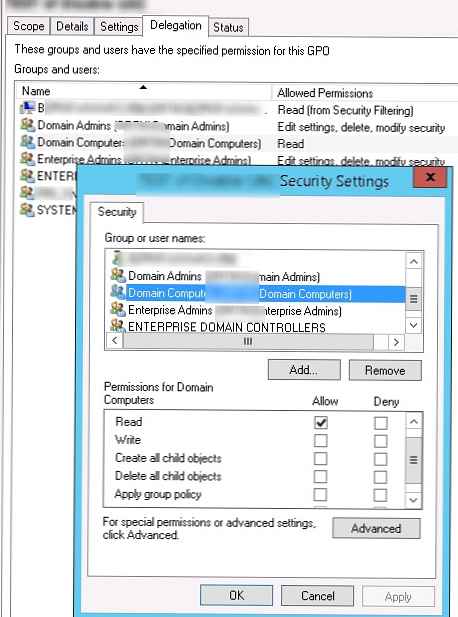

Untuk mengatasi masalah, Anda harus menghapus pembaruan (bukan cara yang benar, tetapi efektif) atau menggunakan GPMC.MSC untuk semua kebijakan yang menggunakan pemfilteran keamanan oleh grup pengguna, pada tab Delegasi tambahkan grup Komputer domain (hanya hak baca yang dibutuhkan).

Untuk mengatasi masalah, Anda harus menghapus pembaruan (bukan cara yang benar, tetapi efektif) atau menggunakan GPMC.MSC untuk semua kebijakan yang menggunakan pemfilteran keamanan oleh grup pengguna, pada tab Delegasi tambahkan grup Komputer domain (hanya hak baca yang dibutuhkan).

Dengan demikian, komputer domain akan memiliki hak untuk membaca kebijakan ini .

Dengan demikian, komputer domain akan memiliki hak untuk membaca kebijakan ini .

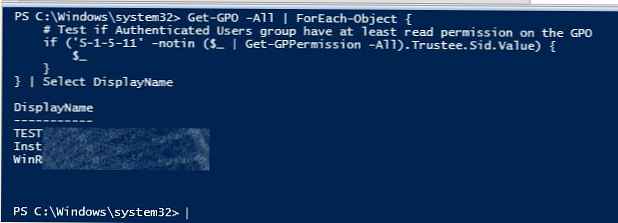

Untuk menemukan semua GPO di domain yang tidak memiliki Pengguna yang Diotentikasi dalam Pemfilteran Keamanan, Anda dapat menggunakan skrip berikut:

Dapatkan-GPO -Semua | ForEach-Object

if ('S-1-5-11' -notin ($ _ | Get-GPPermission -All) .Trustee.Sid.Value)

$ _

| Pilih DisplayName

Untuk infrastruktur besar dan kompleks dengan struktur Kebijakan Grup yang rumit, Anda dapat menggunakan skrip PowerShell yang lebih nyaman MS16-072 - Masalah yang Diketahui - Gunakan PowerShell untuk Memeriksa GPO untuk menemukan kebijakan yang bermasalah

Perbarui. Cara membuat perubahan pada skema AD sehingga semua kebijakan grup baru (GPO) segera dibuat dengan hak yang diperlukan