Salah satu inovasi dalam versi Hyper-V yang diperkenalkan di Windows Server 2016 adalah dukungan untuk mengenkripsi disk di dalam mesin virtual menggunakan BitLocker. Dengan demikian, data pada disk virtual dapat dilindungi dari administrator host Hyper-V, yang tidak akan dapat mengakses informasi pada disk vhdx dengan menghubungkannya ke VM lain. Fitur ini sangat relevan ketika hosting VM di cloud IaaS pribadi atau publik..

Enkripsi disk dalam VM menggunakan BitLocker dapat digunakan sendiri dan dalam kerangka kerja teknologi VM Terlindung (kita akan membicarakannya di artikel berikutnya). Enkripsi cakram dimungkinkan untuk mesin virtual Hyper-V generasi pertama dan kedua. Namun, ini diterapkan dengan cara yang berbeda, dalam kasus pertama, Drive Penyimpanan Kunci digunakan, yang kedua, modul virtual Trusted Platform Module (vTPM).

Konten:

- Aktivasi VTPM untuk Mendukung BitLocker pada VM Generasi ke-2

- Menggunakan BitLocker pada Generasi Pertama Hyper-V VM

Aktivasi VTPM untuk Mendukung BitLocker pada VM Generasi ke-2

Di mesin virtual Hyper-V Gen-2, untuk mengenkripsi disk menggunakan BitLocker, Anda harus menggunakan perangkat virtual - prosesor crypto TPM 2.0 (Modul Platform Tepercaya), yang dapat digunakan oleh VM untuk enkripsi disk.

OS tamu dapat Windows Server 2012 R2, Windows Server 2016 atau berbagai distribusi Linux (dengan dukungan dm-crypt).

TPM disertakan secara individual untuk setiap VM. Untuk memeriksa apakah dukungan vTPM diaktifkan untuk VM, jalankan perintah PowerShell:

Dapatkan-VMSecurity VM01

Untuk mengaktifkan vTPM, jalankan perintah:

Aktifkan-VMTPM -vm VM01

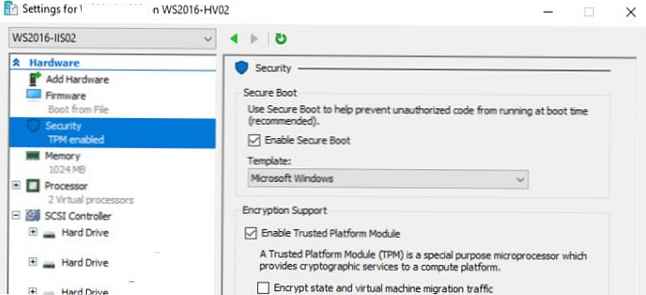

Nonaktifkan-VMTPM -VM VM01Anda dapat mengaktifkan / menonaktifkan vTPM menggunakan konsol Hyper-V Manager di pengaturan VM di bagian Security (Enable Trusted Platform Module).

Seperti yang Anda lihat, di sini Anda dapat mengaktifkan penggunaan TPM untuk mengenkripsi status VM dan lalu lintas migrasi / replikasi. Menggunakan PoSh, fitur ini diaktifkan sebagai berikut:

Seperti yang Anda lihat, di sini Anda dapat mengaktifkan penggunaan TPM untuk mengenkripsi status VM dan lalu lintas migrasi / replikasi. Menggunakan PoSh, fitur ini diaktifkan sebagai berikut:

Set-VMSecurity -vm VM01 -EncryptStateAndVmMigrationTraffic $ true

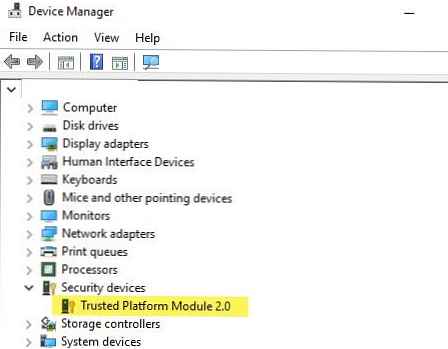

Setelah itu, di OS tamu di bagian Perangkat keamanan manajer perangkat akan muncul perangkat bernama Modul Platform Tepercaya 2.0. Perangkat TPM ini virtual, tidak terikat dengan host Hyper-V, dan terus berfungsi ketika VM bermigrasi ke host lain.

Setelah itu, Anda dapat menginstal komponen BitLocker.

Instal-WindowsFeature -Name BitLocker -IncludeAllSubFeature -IncludeManagementTools -Restart

Kemudian, menggunakan BitLocker, Anda dapat mengenkripsi disk data dan disk sistem..

Menggunakan BitLocker pada Generasi Pertama Hyper-V VM

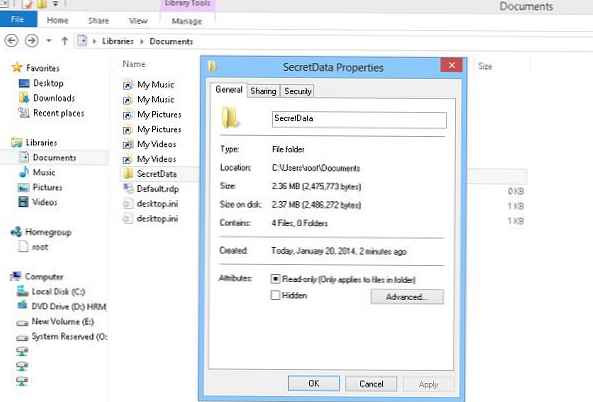

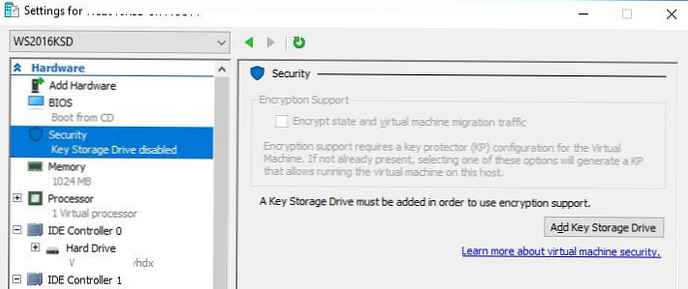

Untuk mesin virtual Gen1 yang, karena berbagai alasan, tidak dapat dimigrasi ke Gen2 (misalnya, untuk OS tamu yang tidak mendukung UEFI), Microsoft telah mengembangkan fitur Drive Penyimpanan Kunci (KSD). KSD pada dasarnya adalah analog virtual dari USB flash drive yang menyimpan kunci enkripsi BitLocker. Untuk mengaktifkan KSD, matikan VM, karena itu seharusnya menambahkan perangkat IDE dan di bagian Keamanan pengaturan VM, klik Tambahkan Drive Penyimpanan Kunci.

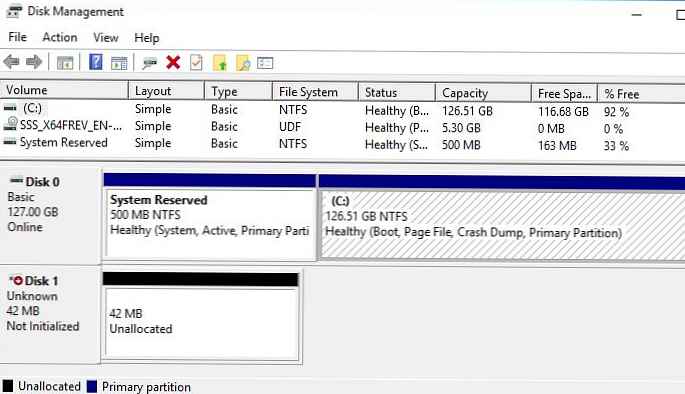

Nyalakan VM, buka konsol Manajemen Disk dan pastikan bahwa disk 42 MB baru muncul.

Nyalakan VM, buka konsol Manajemen Disk dan pastikan bahwa disk 42 MB baru muncul.

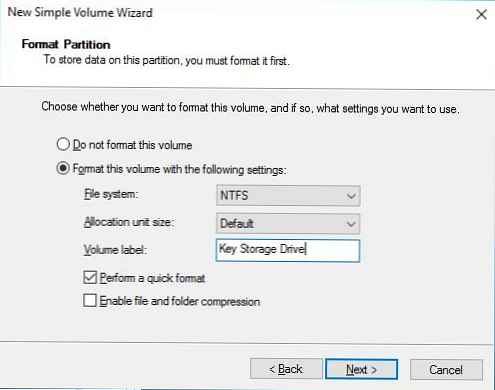

Inisialisasi dan format drive ini di NTFS menggunakan konsol Manajemen Disk atau Diskpart.

Inisialisasi dan format drive ini di NTFS menggunakan konsol Manajemen Disk atau Diskpart.

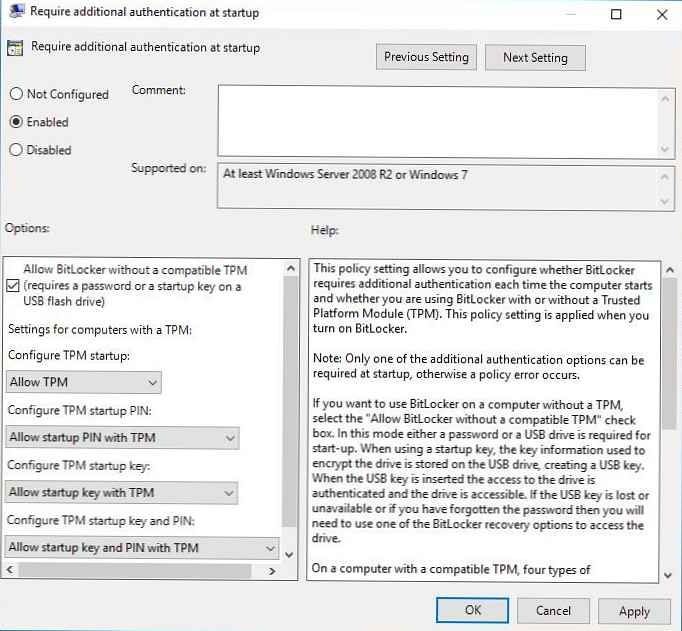

Karena Secara default, BitLocker memerlukan chip TPM, menggunakan Kebijakan Grup Anda harus mengaktifkan enkripsi BitLocker tanpa chip TPM. Untuk melakukan ini, buka editor kebijakan grup lokal (gpedit.msc) dan pergi ke bagian Komputer Konfigurasi->Administratif Templat->Windows Komponen -> Bitlocker Berkendara Enkripsi. Aktifkan Kebijakan Memerlukan Otentikasi Tambahan Saat Memulai dengan pengaturan berikut:

Karena Secara default, BitLocker memerlukan chip TPM, menggunakan Kebijakan Grup Anda harus mengaktifkan enkripsi BitLocker tanpa chip TPM. Untuk melakukan ini, buka editor kebijakan grup lokal (gpedit.msc) dan pergi ke bagian Komputer Konfigurasi->Administratif Templat->Windows Komponen -> Bitlocker Berkendara Enkripsi. Aktifkan Kebijakan Memerlukan Otentikasi Tambahan Saat Memulai dengan pengaturan berikut:

- Izinkan BitLocker tanpa TPM yang kompatibel (memerlukan kata sandi atau kunci startup pada USB flash drive) = Aktifkan

- Konfigurasikan startup TPM: Izinkan TPM

- Konfigurasikan PIN startup TPM: Izinkan PIN awal dengan TPM

- Konfigurasikan kunci startup TPM: Izinkan kunci startup dengan TPM

- Konfigurasikan kunci startup TPM dan PIN: Izinkan kunci startup dan PIN dengan TPM

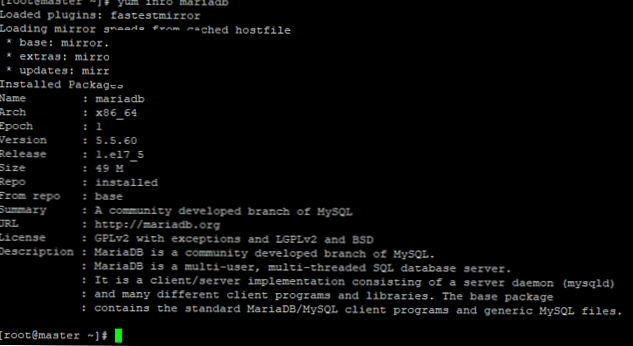

Tetap menginstal komponen BitLocker di OS tamu:

Tetap menginstal komponen BitLocker di OS tamu:

Instal-WindowsFeature BitLocker -IncludeAllSubFeature -IncludeManagementTools -Restart

Kami mengenkripsi drive C: (drive K: dalam hal ini, alamat Drive Penyimpanan Kunci):

Aktifkan-BitLocker C: -StartupKeyProtector -StartupKeyPath K:

atau lebih

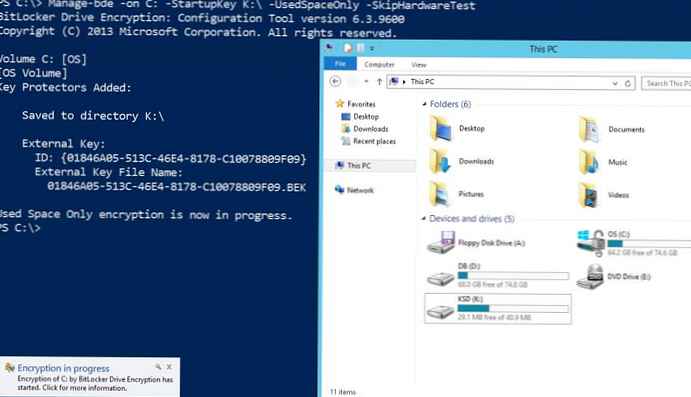

Manage-bde -on C: -StartupKey K: \ -UsedSpaceOnly -SkipHardwareTest

Bagian lain dapat dienkripsi:

Aktifkan-BitLocker E: -StartupKeyProtector -StartupKeyPath K: -Digunakan Ruang

Status saat ini dari proses enkripsi disk dapat diperoleh dengan menggunakan perintah:

Dapatkan-BitLockerVolume