Preferensi Kebijakan Grup (GPP) - perluasan yang kuat dari teknologi Kebijakan Grup Windows, menyederhanakan pekerjaan pengaturan dan mengelola armada komputer, dan merupakan jenis pengganti skrip di GPO. Salah satu fitur GPP adalah kemampuan untuk mengelola kata sandi untuk akun lokal dan layanan, banyak digunakan oleh banyak administrator yang bahkan tidak menyadari ketidakamanan teknologi ini. Di artikel ini, kita akan membahas mengapa Anda tidak boleh menggunakan fitur manajemen kata sandi Preferensi Kebijakan Grup..

Ada 5 kebijakan berbeda dalam Preferensi Kebijakan Grup yang memungkinkan Anda menetapkan kata sandi pengguna / administrator.

- Akun lokal (Pengguna dan Grup Lokal) - menggunakan GPP, administrator dapat membuat / mengubah akun lokal dan mengatur kata sandinya (cukup sering kebijakan ini digunakan untuk mengubah kata sandi administrator lokal pada semua PC dalam organisasi)

- Drive jaringan (Drive Maps) - GPP memungkinkan Anda untuk menghubungkan (memetakan) drive jaringan dengan nama pengguna dan kata sandi tertentu ke pengguna

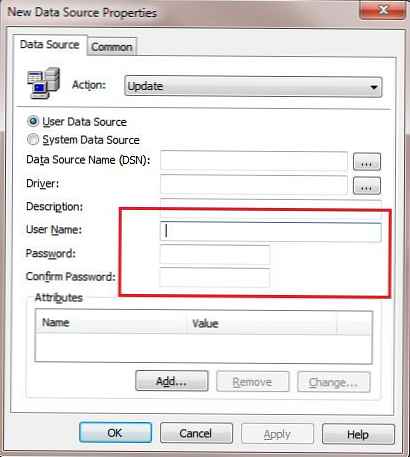

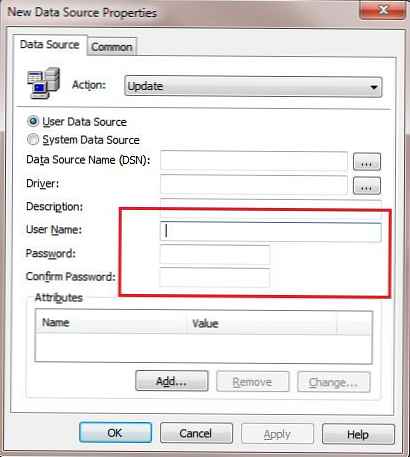

- Sumber data (Sumber Data) - saat membuat sumber data, Anda dapat mengatur nama pengguna dan kata sandi akun di mana koneksi akan dibuat.

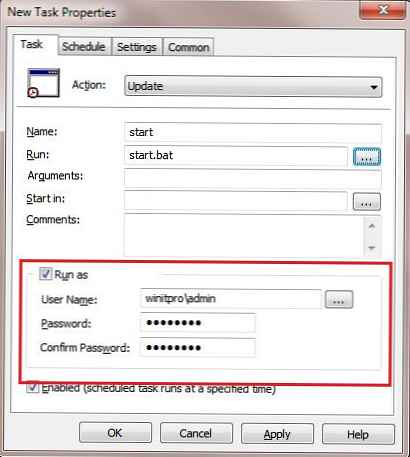

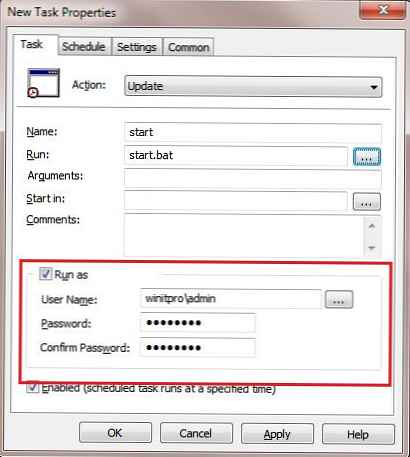

- Tugas Penjadwal Windows (Tugas Terjadwal) - tugas penjadwal dapat dijalankan dari pengguna tertentu

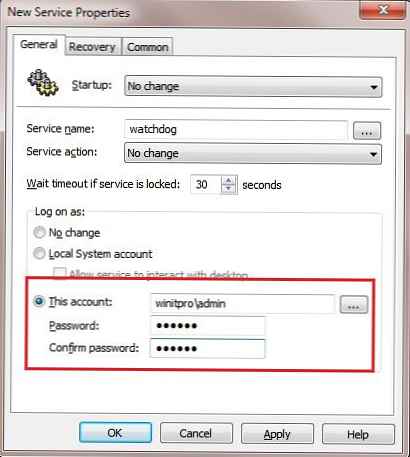

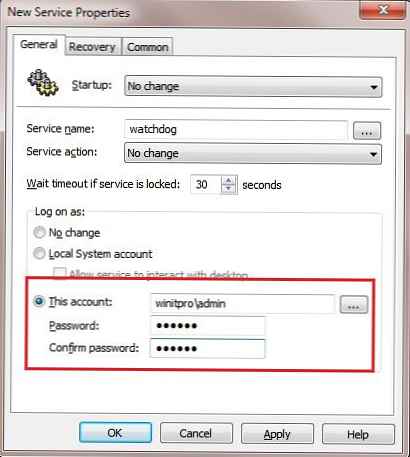

- Layanan (Layanan) - GPP memungkinkan Anda menentukan akun dan kata sandi tempat layanan spesifik diluncurkan (bukan akun yang dipelajari Sistem Lokal)

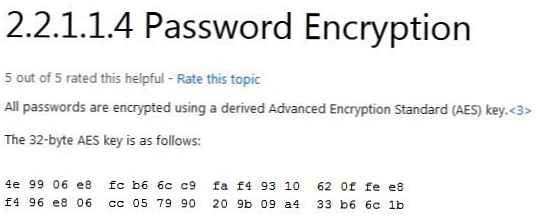

Setelah administrator menyimpan kata sandi di salah satu kebijakan GPP di atas, kata sandi tersebut disimpan dalam direktori GPO yang sesuai dalam file XML khusus dan kemudian disimpan pada pengontrol domain di folder SYSVOL. Kata sandi dalam file XML disimpan dalam bentuk terenkripsi, namun, algoritma simetris AES 32 yang sangat tidak stabil digunakan untuk mengenkripsi / mendekripsi kata sandi (bahkan Microsoft sendiri mencatat ini).

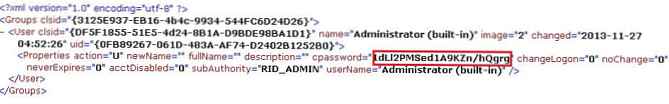

Misalkan seorang administrator menggunakan GPP untuk mengonfigurasi kebijakan yang mengubah kata sandi administrator lokal di semua PC. Dalam hal ini, sistem akan menyimpan kata sandi terenkripsi di direktori GPO di file groups.xml. Mari kita lihat isi file ini (file dalam contoh kita disimpan di \\ winitpro.ru \ SYSVOL \ winitpro.ru \ Kebijakan \ POLICY_ID \ Mesin \ Preferensi \ direktori Grup):

Itu penting. Akses ke file yang disimpan dalam GPO tersedia untuk semua pengguna domain yang berwenang. Ini berarti Anda dapat melihat kata sandi dalam bentuk terenkripsi apapun pengguna.

Kata sandi terenkripsi terkandung dalam nilai bidang CPASSWORD. Yang paling menarik adalah bahwa Microsoft sendiri pada MSDN yang diposkan di kunci AES publik 32-bit yang digunakan untuk mengenkripsi kata sandi (http://msdn.microsoft.com/en-us/library/2c15cbf0-f086-4c74-8b70-1f2fa45dd4be. aspx # endNote2)

Oleh karena itu, tidak ada yang mencegah spesialis dari menulis skrip yang memungkinkan Anda untuk mendekripsi nilai kata sandi yang disimpan dalam file XML (algoritma AES simetris dan, jika Anda memiliki kunci enkripsi, dapat dengan mudah mendapatkan teks sumber).

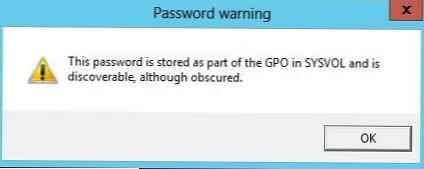

Catatan. Skrip yang memungkinkan Anda mendekripsi kata sandi yang disimpan dalam GPP dapat diperoleh di sini: Dapatkan-GPPPassword. Secara alami, kami memposting skrip ini untuk tujuan informasi dan dalam hal apa pun Anda tidak boleh menggunakannya untuk tujuan egois.Di Windows Server 2012 / Windows Server 2012 R2, pengembang Microsft menambahkan peringatan tentang ketidakamanan menyimpan kata sandi dalam formulir ini. Saat Anda mencoba menentukan kata sandi melalui GPP, jendela peringatan muncul:

Kata sandi ini disimpan sebagai bagian dari GPO di SYSOL dan dapat ditemukan, meskipun dikaburkan.

Penting juga untuk mencatat fakta bahwa modul MetaSploit untuk menerima dan mendekripsi kata sandi yang tersimpan di GPP telah ada sejak 2012. Ini berarti bahwa penyerang hampir secara otomatis dapat mewujudkan vektor serangan ini..

Nah, Anda berencana untuk menggunakan Preferensi Kebijakan Grup untuk manajemen kata sandi di masa depan.?

Kiat. Microsoft menawarkan LAPS sebagai solusi untuk mengelola kata sandi administrator lokal. Baca lebih lanjut tentang hal itu di artikel MS LAPS - Mengelola Kata Sandi untuk Administrator Lokal di Domain