Dalam artikel ini, kami jelaskan caranya melacak acara kunci akun pengguna pada pengontrol domain Direktori Aktif, tentukan dari mana komputer dan dari program mana yang spesifik Pemblokiran permanen dilakukan. Pertimbangkan untuk menggunakan Windows Security Log dan skrip PowerShell untuk menemukan sumbernya.

Kebijakan keamanan akun di sebagian besar organisasi mengharuskan akun pengguna dalam domain Direktori Aktif dikunci jika pengguna salah mengatur kata sandi sebanyak n kali. Biasanya, akun diblokir oleh pengontrol domain setelah beberapa upaya memasukkan kata sandi yang salah selama beberapa menit (5-30), di mana pengguna tidak diizinkan masuk ke sistem. Melalui penentuan waktu yang ditentukan oleh kebijakan keamanan, akun domain akan dibuka secara otomatis. Penguncian akun sementara mengurangi risiko tebakan kata sandi (dengan kekuatan kasar sederhana) dari akun pengguna AD.

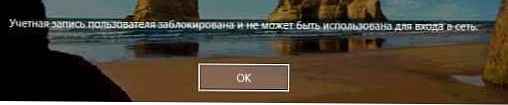

Jika akun pengguna di domain diblokir, peringatan akan muncul saat Anda mencoba masuk ke Windows:

Akun pengguna dikunci dan tidak dapat digunakan untuk masuk. Akun yang direferensikan saat ini dikunci dan tidak dapat masuk ke ... .

Konten:

- Kebijakan Penguncian Akun Domain

- Cari komputer tempat akun itu dikunci

- Kami mengungkapkan program, alasan untuk memblokir akun di AD

Kebijakan Penguncian Akun Domain

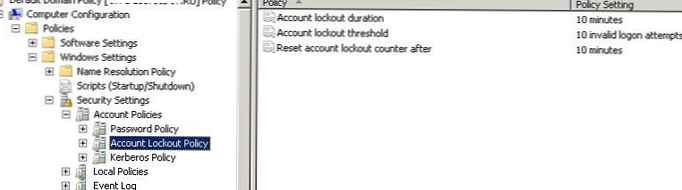

Kebijakan pemblokiran akun dan kata sandi biasanya ditetapkan segera untuk seluruh domain oleh suatu kebijakan Kebijakan domain default. Kebijakan yang menarik bagi kami ada di bagian Konfigurasi Komputer -> Pengaturan Windows -> Pengaturan Keamanan -> Kebijakan Akun -> Kebijakan Penguncian Akun (Konfigurasi Windows -> Pengaturan Keamanan -> Kebijakan Akun -> Kebijakan Penguncian Akun). Ini adalah kebijakannya:

- Ambang batas penguncian akun (Kunci Ambang Batas) - setelah berapa banyak upaya gagal kata sandi, akun harus dikunci

- Akun penguncian durasi (Durasi penguncian akun) - untuk berapa lama akun akan dikunci (setelah waktu ini kunci akan dirilis secara otomatis)

- Setel ulang akun penguncian konter setelah itu (Waktu hingga penghitung kunci diatur ulang) - setelah jam berapa penghitung upaya otorisasi yang gagal akan diatur ulang

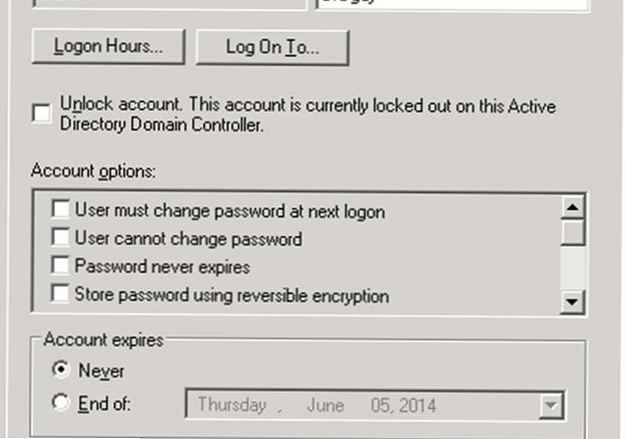

Kiat. Anda dapat membuka kunci akun secara manual tanpa menunggu pembukaan kunci otomatis menggunakan konsol ADUC. Untuk melakukan ini, di properti akun pengguna di tab Akun, aktifkan kotak centang Buka kunci akun Akun ini saat ini dikunci pada Pengontrol Domain Direktori Aktif ini.

Informasi yang cukup berguna tentang waktu pemblokiran, pengaturan kata sandi, jumlah upaya untuk mengatur kata sandi, dll. Dapat diperoleh di properti akun di konsol ADSIEdit atau pada tab tambahan Info Akun Tambahan di properti pengguna (lebih mudah).

Situasi ketika pengguna lupa kata sandi dan dirinya sendiri menyebabkan pemblokiran akunnya cukup sering terjadi. Tetapi dalam beberapa kasus, penguncian akun terjadi secara tidak terduga, tanpa alasan yang jelas. Yaitu gunakan "bersumpah" bahwa dia tidak melakukan sesuatu yang istimewa, tidak pernah salah memasukkan kata sandi, tetapi karena suatu alasan akunnya diblokir. Administrator atas permintaan pengguna dapat secara manual melepaskan kunci, tetapi setelah beberapa saat situasinya berulang.

Untuk mengatasi masalah pengguna, administrator perlu mencari tahu komputer mana dan program mana akun pengguna di Active Directory diblokir.

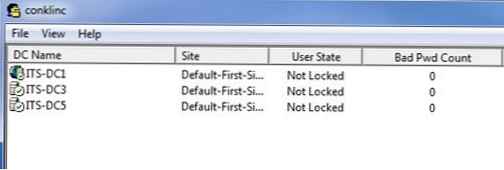

Cari komputer tempat akun itu dikunci

Pertama-tama, administrator perlu mencari tahu komputer / server mana yang mencoba memasukkan kata sandi yang salah dan akun tersebut diblokir lebih lanjut.

Jika pengontrol domain yang paling dekat dengan pengguna menentukan bahwa pengguna mencoba masuk dengan kata sandi yang salah, ia mengalihkan permintaan otentikasi ke DC dengan peran FSMO. Emulator PDC (dia bertanggung jawab untuk memproses kunci akun). Jika otentikasi belum dilakukan pada PDC juga, itu merespons ke DC pertama bahwa otentikasi tidak mungkin.

Pada saat yang sama, peristiwa dicatat dalam log dari kedua pengontrol domain 4740 dengan nama DNS (alamat IP) komputer dari mana permintaan awal untuk otorisasi pengguna berasal. Adalah logis bahwa pertama-tama perlu untuk memeriksa log keamanan pada pengontrol PDC. Anda dapat menemukan PDC di domain seperti ini:

(Get-AdDomain) .PDCEmulator

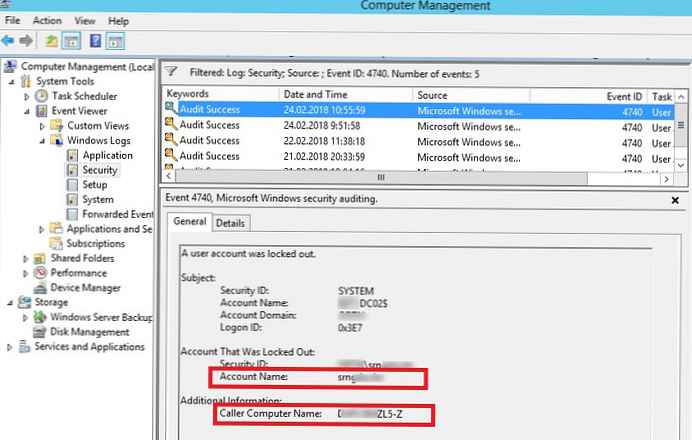

Acara penguncian akun domain dapat ditemukan di log Keamanan pada pengontrol domain. Filter Log Keamanan menurut ID Peristiwa 4740. Daftar peristiwa penguncian akun terbaru pada pengontrol domain akan muncul. Mulai dari yang paling atas, lalui semua peristiwa dan temukan peristiwa yang menunjukkan bahwa akun pengguna yang diinginkan (nama akun ditunjukkan di baris Akun Nama) dikunci (Akun pengguna dikunci).

Catatan. Dalam lingkungan yang produktif dalam infrastruktur AD besar, sejumlah besar peristiwa yang secara bertahap ditimpa dicatat dalam log keamanan. Oleh karena itu, disarankan untuk meningkatkan ukuran log maksimum pada DC dan mulai mencari sumber pemblokiran sedini mungkin..

Buka acara ini. Nama komputer (atau server) dari mana kunci dibuat ditunjukkan di bidang Penelepon Komputer Nama. Dalam hal ini, nama komputer adalah TS01.

Anda dapat menggunakan skrip PowerShell berikut untuk menemukan sumber kunci pengguna tertentu pada PDC. Script ini akan mengembalikan tanggal kunci dan komputer tempat terjadinya:

$ Username = 'username1'

$ Pdce = (Get-AdDomain) .PDCEmulator

$ GweParams = @

'Computername' = $ Pdce

'LogName' = 'Keamanan'

'FilterXPath' = "* [Sistem [EventID = 4740] dan EventData [Data [@ Name = 'TargetUserName'] = '$ Username']]"

$ Acara = Dapatkan-WinEvent @GweParams

$ Acara | foreach $ _. Properties [1] .value + "+ $ _. TimeCreated

Demikian pula, Anda dapat meminta semua pengontrol domain di Active Directory dari PowerShell:

$ Username = 'username1'

Dapatkan-ADDomainController -fi * | pilih -name hostname | %

$ GweParams = @

'Nama pengguna' = $ _

'LogName' = 'Keamanan'

'FilterXPath' = "* [Sistem [EventID = 4740] dan EventData [Data [@ Name = 'TargetUserName'] = '$ Username']]"

$ Acara = Dapatkan-WinEvent @GweParams

$ Acara | foreach $ _. Computer + "" + $ _. Properti [1] .value + "+ $ _. TimeCreated

Kami mengungkapkan program, alasan untuk memblokir akun di AD

Jadi, kami menentukan dari komputer atau perangkat mana akun diblokir. Sekarang saya ingin memahami program atau proses mana yang melakukan upaya login yang gagal dan merupakan sumber pemblokiran.

Seringkali, pengguna mulai mengeluh tentang pemblokiran akun mereka di domain setelah perubahan kata sandi yang direncanakan dari akun domain mereka. Ini menunjukkan bahwa kata sandi lama (salah) disimpan dalam program, skrip atau layanan tertentu yang secara berkala mencoba masuk ke domain dengan kata sandi yang sudah usang. Pertimbangkan tempat-tempat paling umum di mana pengguna dapat menggunakan kata sandi lamanya:

- Pasang drive jaringan melalui penggunaan internet (Map Drive)

- Dalam Pekerjaan Penjadwal Windows

- Pada layanan Windows yang dikonfigurasi untuk dijalankan dari bawah akun domain

- Kata sandi tersimpan di manajer kata sandi di panel kontrol (Manajer Kredensial)

- Browser

- Perangkat seluler (misalnya, digunakan untuk mengakses surat perusahaan)

- Program dengan autologin

- Sesi pengguna yang tidak lengkap di komputer lain atau server terminal

- Dan lainnya.

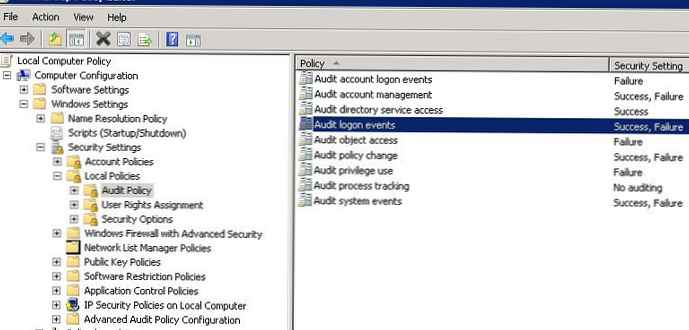

Untuk audit kunci yang lebih rinci pada mesin yang ditemukan, Anda harus mengaktifkan sejumlah kebijakan audit Windows lokal. Untuk melakukan ini, pada komputer lokal di mana Anda ingin melacak sumber kunci, buka Editor Kebijakan Grup Gpedit.msc dan di bagian ini Hitung Konfigurasi -> Pengaturan Windows -> Pengaturan Keamanan -> Kebijakan Lokal -> Kebijakan Audit aktifkan kebijakan:

- Pelacakan proses audit: Sukses, Kegagalan

- Peristiwa logon audit: Sukses, Kegagalan

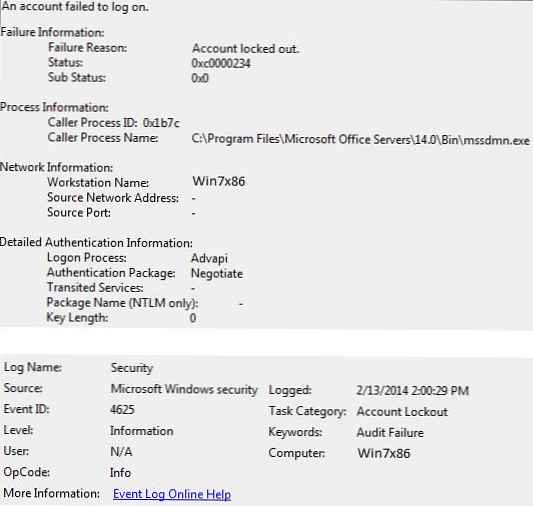

Tunggu penguncian akun berikutnya dan lihat di log Keamanan untuk acara dengan ID Peristiwa 4625. Dalam kasus kami, acara ini terlihat seperti ini:

Dari uraian acara, jelas bahwa sumber kunci akun adalah sebuah proses mssdmn.exe (adalah komponen Sharepoint). Tetap memberi tahu pengguna bahwa ia perlu memperbarui kata sandi di portal web Sharepoint.

Setelah analisis, identifikasi dan hukuman pelakunya, jangan lupa untuk menonaktifkan tindakan kebijakan audit kelompok yang diaktifkan.

Jika Anda masih tidak dapat menemukan alasan pemblokiran akun di komputer tertentu untuk menghindari pemblokiran permanen akun, ada baiknya Anda mencoba mengganti nama nama akun pengguna di Active Directory. Ini biasanya merupakan metode perlindungan paling efektif terhadap kunci tiba-tiba dari pengguna tertentu..