NTLM (NT LAN Manager) adalah protokol otentikasi Microsoft yang cukup lama yang muncul di Windows NT. Meskipun Microsoft memperkenalkan protokol otentikasi Kerberos yang lebih aman pada Windows 2000, NTLM (terutama NTLMv2) masih banyak digunakan untuk otentikasi pada jaringan Windows. Dalam artikel ini, kami akan mempertimbangkan fitur-fitur dari proses menonaktifkan protokol NTLMv1 dan NTLMv2, dan beralih ke Kerberos di domain Active Directory.

Masalah utama NTLMv1 - enkripsi lemah, penyimpanan hash kata sandi dalam RAM dalam layanan LSA, yang dapat diekstraksi oleh berbagai utilitas (seperti mimikatz) dan menggunakan hash untuk serangan lebih lanjut, kurangnya otentikasi timbal balik dari klien dan server, yang membuat serangan intersepsi data dan akses tidak sah ke sumber daya jaringan cukup nyata (utilitas seperti Responder dapat mencegat data NTLM yang dikirim melalui jaringan dan menggunakannya untuk mengakses sumber daya jaringan) dan sejumlah kerentanan lainnya.

Beberapa kekurangan ini diperbaiki dalam versi yang lebih baru. NTLMv2, yang menggunakan lebih banyak algoritma enkripsi kriptografis dan dapat mencegah serangan populer pada NTLM. Dimulai dengan Windows 7 / Windows Server 2008 R2, penggunaan NTLMv1 dan LM untuk otorisasi dimatikan secara default.

Konten:

- Beralih ke NTLMv2

- Mengaudit Acara Otentikasi NTLM di Domain

- Menonaktifkan NTLM di Domain Direktori Aktif

Beralih ke NTLMv2

Jika Anda berpikir untuk sepenuhnya meninggalkan NTLM di domain Anda, pertama-tama Anda harus memastikan bahwa Anda tidak menggunakan versi yang lebih rentan, NTLMv1. Jaringan Anda mungkin memiliki sejumlah perangkat atau layanan lawas yang masih menggunakan otentikasi NTLMv1 alih-alih NTLMv2 (atau Kerberos). Oleh karena itu, sebelum beralih ke penutupan lengkap, baca bagian artikel ini tentang audit kegiatan otorisasi menggunakan NTLM.

Masalah potensial ketika menonaktifkan NTLMv1 dapat dengan produk open source kecil, berbagai model lama pemindai jaringan (yang menumpuk pemindaian ke folder jaringan), beberapa perangkat NAS dan peralatan usang lainnya, perangkat lunak dan OS.Pertama-tama, administrator domain perlu memastikan bahwa dilarang menggunakan NTLM atau LM untuk otorisasi dalam jaringannya, karena dalam beberapa kasus, penyerang dapat menggunakan permintaan khusus untuk menerima respons terhadap permintaan NTLM / LM.

Jenis otentikasi dapat diatur menggunakan kebijakan domain (atau lokal). Buka konsol manajemen kebijakan domain dan edit Kebijakan Domain Default. Pergi ke bagian ini Konfigurasi Komputer -> Kebijakan -> Pengaturan Windows -> Pengaturan Keamanan -> Kebijakan Lokal -> Opsi Keamanan dan temukan kebijakannya

Keamanan Jaringan: tingkat otentikasi Manajer LAN (Keamanan Jaringan: Level Otentikasi Manajer LAN).

Ada 6 opsi dalam pengaturan kebijakan:

- Kirim tanggapan LM & NTLM;

- Kirim tanggapan LM & NTLM - gunakan keamanan sesi NTLMv2 jika dinegosiasikan;

- Kirim respons NTLM saja;

- Kirim respons NTLMv2 saja;

- Kirim respons NTLMv2 saja. Menolak LM;

- Kirim respons NTLMv2 saja. Tolak LM & NTLM.

Kebijakan untuk menggunakan otentikasi NTLM diatur dalam urutan keamanan yang meningkat. Pengaturan default untuk Windows 7 dan lebih tinggi adalah Kirim respons NTLMv2 saja (Kirimkan hanya respons NTLMv2). Dengan pengaturan ini, komputer klien menggunakan otentikasi NTLMv2, tetapi pengontrol domain menerima permintaan LM, NTLM, dan NTLMv2.

NTLMv2 dapat digunakan jika protokol Kerberos tidak berfungsi dan untuk beberapa operasi (misalnya, ketika mengelola akun dan grup lokal di komputer domain), atau di workgroups.Anda dapat mengubah nilai kebijakan ke opsi 6 yang lebih aman - “Kirim respons NTLMv2 saja. Tolak LM & NTLM" Di bawah kebijakan ini, pengontrol domain juga akan menolak permintaan LM dan NTLM..

Anda juga dapat menonaktifkan NTLMv1 melalui registri. Untuk ini di cabang

HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Services \ Lsa perlu membuat parameter DWORD bernama LmCompatibilityLevel dan nilai dari 0 hingga 5. Nilai 5 sesuai dengan nilai kebijakan "Hanya kirim respons NTLMv2. Tolak LM dan NTLM".

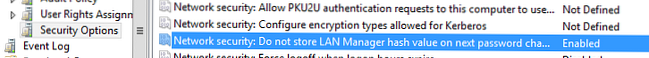

Di bagian GPO yang sama, pastikan bahwa kebijakan Anda diaktifkan Keamanan jaringan: Lakukan mot hash nilai Manager Lan Manager pada perubahan kata sandi berikutnya (Keamanan Jaringan: Jangan menyimpan nilai hash Manajer LAN saat kata sandi diubah). Kebijakan ini diaktifkan secara default dimulai dengan Windows Vista / Windows Server 2008 dan mencegah pembuatan hash LM.

Ingatlah untuk menerapkan kebijakan ini untuk pengontrol domain..

Jika Anda yakin bahwa Anda tidak menggunakan NTLMv1, Anda dapat melanjutkan dan mencoba untuk meninggalkan NTLMv2. NTLMv2, meskipun protokol otentikasi yang lebih aman, masih kehilangan Kerberos secara signifikan dalam hal keamanan (meskipun NTLMv2 memiliki lebih sedikit kerentanan daripada versi protokol yang pertama, masih ada kemungkinan untuk menyadap dan menggunakan kembali data, dan tidak ada otentikasi bersama).

Risiko utama menonaktifkan NTLM adalah kemungkinan penggunaan aplikasi yang usang atau tidak dikonfigurasi dengan benar di domain yang masih dapat menggunakan otentikasi NTLM, dan Anda harus memperbarui atau mengonfigurasinya dengan cara khusus untuk beralih ke Kerberos.

Mengaudit Acara Otentikasi NTLM di Domain

Sebelum sepenuhnya menonaktifkan NTLM di domain dan beralih ke Kerberos, disarankan untuk memastikan bahwa tidak ada aplikasi yang tersisa di domain yang memerlukan dan menggunakan otentikasi NTLM.

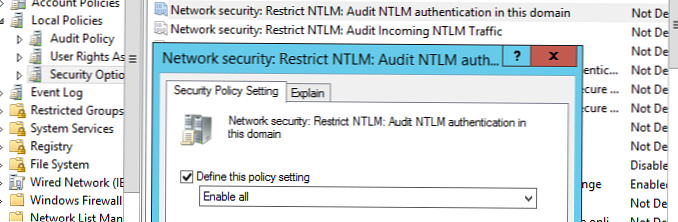

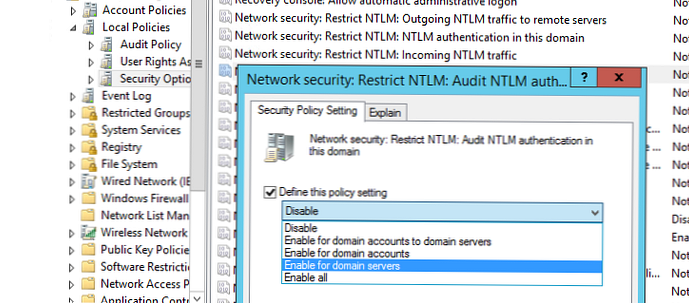

Untuk melacak akun dan aplikasi yang menggunakan otentikasi NTLM, Anda dapat mengaktifkan kebijakan audit pada semua komputer menggunakan GPO. Di Konfigurasi Komputer -> Pengaturan Windows -> Pengaturan Keamanan -> Kebijakan Lokal -> bagian Opsi Keamanan, temukan dan aktifkan kebijakan tersebut Keamanan Jaringan: Batasi NTLM: Audit otentikasi NTLM di domain ini, mengatur nilainya ke Aktifkan semua.

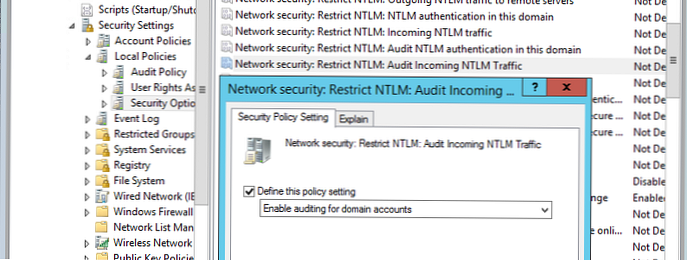

Aktifkan kebijakan dengan cara yang sama. Keamanan Jaringan: Batasi NTLM: Audit Lalu Lintas NTLM yang Masuk, mengatur nilainya ke Aktifkan pengauditan untuk akun domain.

Setelah memasukkan kebijakan ini, peristiwa yang menggunakan otentikasi NTLM direkam di log peristiwa Penampil Peristiwa di bagian Log Aplikasi dan Layanan-> Microsoft -> Windows -> NTLM.

Anda dapat menganalisis peristiwa di setiap server, atau mengumpulkan semua peristiwa di Log Peristiwa pusat.

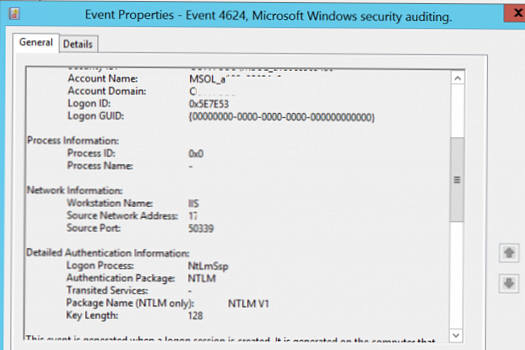

Anda harus mengumpulkan acara dari Microsoft-Windows-Security-Auditing dengan ID Peristiwa 4624 - Akun berhasil masuk. Perhatikan informasi dalam “Informasi Otentikasi Terperinci" Jika sejalan Paket Otentikasi ditunjukkan NTLM, lalu protokol NTLM digunakan untuk mengautentikasi pengguna ini.

Sekarang perhatikan artinya Nama Paket (hanya NTLM). Itu harus menunjukkan protokol mana (LM, NTLMv1 atau NTLMv2) yang digunakan untuk otentikasi. Dengan cara ini Anda perlu mengidentifikasi semua server / aplikasi yang menggunakan protokol lawas.

Misalnya, untuk mencari semua peristiwa otentikasi untuk NTLMv1 di semua pengontrol domain, Anda dapat menggunakan skrip PowerShell berikut:

$ ADDCs = Dapatkan-ADDomainController -filter * -Server winitpro.ru

$ Sekarang = Dapatkan-Tanggal

$ Yesterday = $ Now.AddDays (-1)

$ NewOutputFile = "c: \ ps \ Acara \ $ ($ Yesterday.ToString ('yyyyMMdd')) _ AD_NTLMv1_events.log"

function GetEvents ($ DC)

Host-Tulis "Mencari log masuk" $ DC.HostName

$ Acara = Dapatkan-EventLog "Keamanan" -Setelah $ Yesterday.Date -Sebelum $ Sekarang.Date -ComputerName $ DC.HostName -Message "* V1 *" -instanceid 4624

foreach ($ Acara dalam $ Acara)

Host-Tulis $ DC.HostName $ Event.EventID $ Event.TimeGenerated

Keluar-File -FilePath $ NewOutputFile -InputObject "$ ($ Event.EventID), $ ($ Event.MachineName), $ ($ Event.TimeGenerated), $ ($ Event.ReplacementStrings), ($ Event.message)" - Tambahkan

foreach ($ DC dalam $ ADDCs) GetEvents ($ DC)

Setelah Anda menemukan pengguna dan aplikasi yang menggunakan NTLM di domain Anda, coba alihkan mereka untuk menggunakan Kerberos (mungkin menggunakan SPN). Beberapa aplikasi perlu dikonfigurasikan agar otorisasi Kerberos dapat berfungsi (lihat otorisasi Kerberos di IIS, menggunakan otorisasi Kerberos di browser). Dari pengalaman pribadi: bahkan produk komersial yang sangat besar terkadang belum beralih dari menggunakan NTLM ke Kerberos, beberapa produk memerlukan pembaruan atau perubahan konfigurasi. Semuanya tergantung pada menentukan aplikasi mana yang menggunakan otentikasi NTLM, dan sekarang Anda memiliki cara untuk mengetahui perangkat lunak dan perangkat ini.

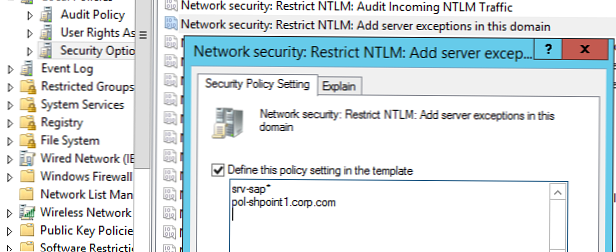

Untuk otorisasi di Kerberos, Anda harus menggunakan nama server DNS, bukan alamat IP. Jika Anda menentukan alamat IP saat menghubungkan ke sumber daya, otentikasi NTLM digunakan.Aplikasi-aplikasi yang tidak dapat dialihkan untuk menggunakan NTLM dapat ditambahkan ke pengecualian, memungkinkan mereka untuk menggunakan otentikasi NTLM, bahkan jika itu dinonaktifkan pada tingkat domain. Kebijakan digunakan untuk ini. Keamanan jaringan: Batasi NTLM: Tambahkan pengecualian server untuk otentikasi NTLM di domain ini. Nama-nama server untuk otentikasi di mana NTLM dapat digunakan untuk otentikasi harus ditambahkan ke daftar pengecualian (tentu saja, idealnya daftar pengecualian ini harus kosong). Anda dapat menggunakan karakter wildcard *.

Menonaktifkan NTLM di Domain Direktori Aktif

Untuk memeriksa bagaimana otentikasi bekerja di berbagai aplikasi di domain tanpa menggunakan NTLM, Anda dapat menambahkan akun pengguna yang diperlukan ke grup domain

Pengguna yang Dilindungi (grup tersedia mulai dengan Windows Server 2012 R2), yang anggotanya hanya dapat diautentikasi menggunakan protokol Kerberos (NTLM, Digest Authentication atau CredSSP tidak dapat digunakan). Jadi Anda dapat memverifikasi otentikasi pengguna Kerberos di berbagai aplikasi.

Sekarang Anda dapat sepenuhnya menonaktifkan NTLM di domain menggunakan Kebijakan Grup Keamanan Jaringan: Batasi NTLM: Otentikasi NTLM di domain ini.

Ada 5 opsi yang tersedia dalam kebijakan ini:

- Nonaktifkan: kebijakan dinonaktifkan (otentikasi NTLM di domain diizinkan);

- Tolak untuk akun domain ke server domain: pengontrol domain melarang upaya otentikasi NTLM untuk semua server di bawah akun domain, kesalahan "NTLM diblokir" dikembalikan;

- Tolak untuk akun domain: pengontrol domain melarang upaya otentikasi NTLM untuk semua akun domain, kesalahan "NTLM diblokir" dikembalikan;

- Tolak untuk server domain: Permintaan otentikasi NTLM untuk semua server ditolak;

- Tolak semua: pengontrol domain memblokir semua permintaan NTLM untuk semua server dan akun.

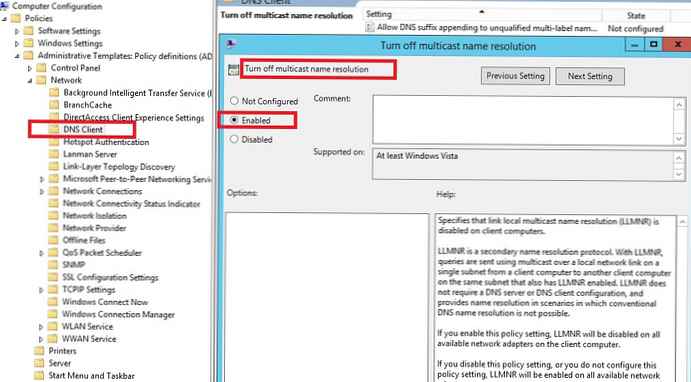

Untuk pemisahan lebih lanjut perlindungan dalam AD, saya sarankan Anda membaca artikel "Melindungi Terhadap Pengambilan Kata Sandi dari Memori dengan A la Mimikatz Utilities", "Melindungi Akun Administrator", Menonaktifkan LLMNR dan NetBIOS melalui TCP / IP.